"Cybersécurité IoT et embarqué"

"Cybersécurité IoT et embarqué"

FAQ et prochaine conférence :

Où trouver les slides des exposés ?

Au début du contenu de chaque article pour les conférenciers ayant souhaité publier leurs présentations.

Au début de chaque présentation des partenaires nous ayant déposé une plaquette de présentation identifié par l'image ci-contre.

Je souhaite participer à la prochaine conférence, comment faire ?

La prochaine conférence sera organisée à Paris le Jeudi 9 Juin 2016.

Que vous ayez un sujet à présenter sur le sujet de la sécurité pour l'IoT et les systèmes embarqués, que vous souhaitiez soutenir le prochain évènement en étant sponsor ou que vous souhaitiez participer aux conférences, vous pouvez nous faire parvenir un email sur contact[at]g-echo.fr.

Ou passer par la page de contact du site : Contact

Qui est le grand gagnant de l'abonnement d'un an à GS-Mag ?

Olivier MARLIAC, responsable R&D électronique chez Leroy Automation gagne un abonnement d'un an à l'édition électronique de GS-Mag.

Olivier MARLIAC, responsable R&D électronique chez Leroy Automation gagne un abonnement d'un an à l'édition électronique de GS-Mag.

Présentation :

L’arrivée massive des objets connectés dans le quotidien du citoyen mais aussi dans celui des entreprises a commencé, l’interdépendance des systèmes, la multitude de protocoles et la connexion à internet sont autant de failles possibles dans ces produits.

Les objets connectés sont des systèmes matériels communicants qui supportent un logiciel applicatif embarqué qui sont fortement concernés par les problématiques de sécurité logicielles et matérielles :

- Le système doit garantir la disponibilité, l’intégrité et la confidentialité des données qu’il manipule et qu’il échange,

- Le système (logiciel et matériel) doit être protégé contre la copie et le "reverse engineering" dans le cadre de la lutte contre l’espionnage industriel,

- Le système doit être protégé contre les attaques intérieures et extérieures qui visent à le détourner de sa fonction et/ou à en prendre le contrôle.

Pour répondre à ces problématiques il est indispensable d’avoir une culture de la gestion du risque, de la protection des données (sécurité offensive, sécurité défensive), de la protection des logiciels et des systèmes (développement, test et validation, contrôle permanent en fonctionnement).

"Fond d'écran"

"Fond d'écran"

Objectif :

Sensibiliser les participants aux enjeux liés à la sécurité, présenter quelques bonnes pratiques à intégrer dans la conception d’un objet connecté « secure by design », présenter des exemples de mise en œuvre des dernières technologies de réseau bas débit (Sigfox, LoRa), proposer des pistes de sécurisation, évoquer les opportunités liées à la mise en œuvre de bonnes pratiques et technologies en sécurité des systèmes d’information, éclairer les participants sur les enjeux actuels et à venir.

Informations pratiques, contact et inscription

"Le Laas/CNRS"

- Date et lieu : 18/02/16 de 9h00 à 17h00 – Salle de conférence du LAAS-CNRS, 7 av. du colonel Roche 31031 TOULOUSE

- Prix : participation aux frais de la journée, 30 € TTC

"Le Laas/CNRS"

- Date et lieu : 18/02/16 de 9h00 à 17h00 – Salle de conférence du LAAS-CNRS, 7 av. du colonel Roche 31031 TOULOUSE

- Prix : participation aux frais de la journée, 30 € TTC

Programme

- 08h30 : Accueil des participants

- 09h00 : Introduction à la journée par Sébastien SALAS, CAP’TRONIC et Jean François BAILLETTE, G-ECHO,

- 09:15 : Mythes et réalités du marché des objets connectés par Olivier EZRATTY, Consultant

- 10:00 : IoT et sécurité Sigfox par Renaud LIFCHITZ, expert sécurité chez Digital Security

- 10:45 : Etude de la sécurité LoRa par Philippe COLA, BOUYGUES Telecom

- 11:15 : Attaques de systèmes embarqués communicants (automobile, ...) par Aviram JENNIK de Beyond Security

- 12:00 : La sécurité à l’ère des objets connectés par Yann Allain d’Opale Security

-

12:40 : Présentation des exposants du mini salon

-

12h50 à 14h00 : Repas - buffet

Pendant le mini-buffet, présentation des partenaires de l'évènement

- Présentation des actions du pôle AESE sur la sécurité, Franck Lepecq retour sur l’action collective

- Présentation de la commission sécurité de Digital place, Mathieu Sacrispeyre

- Présentation par la Mêlée Numérique de la commission sécurité, Caroline Duhailler

-

Présentation des autres partenaires par JF Baillette.

-

14:00 : L’open source et la sécurité par Fabien Lahoudère de OPEN WIDE

- 14:45 : Plateforme EIC (Environnement pour l’Interopérabilité et l’Intégration en Cybersécurité) par Philippe WOLF, IRT-SystemX

- 15:15 : La recherche en sécurité au LAAS-CNRS par Eric ALATA

- 16:00 : Intelligence économique Vs Intelligence collective : un défi 4.0 par Thierry ROUX, GreatX

- 16:45 : Quelles garanties des cyber-risques pour votre entreprise par Nicolas HELENON, NeoTech assurances

- 17:30 : Discours de clôture et remerciements par Sébastien SALAS, CAP’TRONIC et Jean François BAILLETTE, G-ECHO,

Organisateurs :

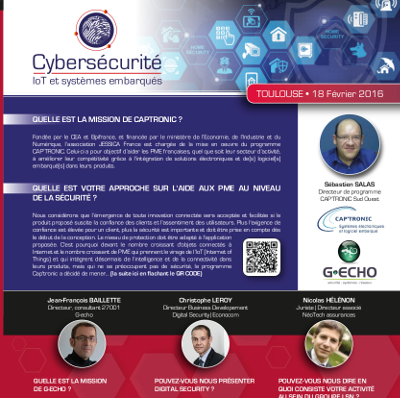

Interview de Sébastien Salas, Directeur de programme Captronic sud-ouest

QUELLE EST LA MISSION DE CAPTRONIC ?

Fondée par le CEA et Bpifrance, et financée par le ministère de l’Economie, de l’Industrie et du Numérique, l’association JESSICA France est chargée de la mise en œuvre du programme CAP’TRONIC. Celui-ci a pour objectif d’aider les PME françaises, quel que soit leur secteur d’activité, à améliorer leur compétitivité grâce à l'intégration de solutions électroniques et de(s) logiciel(s) embarqué(s) dans leurs produits.

QUELLE EST VOTRE APPROCHE SUR L'AIDE AUX PME AU NIVEAU DE LA SÉCURITÉ ?

Nous considérons que l’émergence de toute innovation connectée sera acceptée et facilitée si le produit proposé suscite la confiance des clients et l'assentiment des utilisateurs.

Plus l'exigence de confiance est élevée pour un client, plus la sécurité est importante et doit être prise en compte dès le début de la conception. Le niveau de protection doit être adapté à l'application proposée.

C'est pourquoi devant le nombre croissant d'objets connectés à Internet et le nombre croissant de PME qui prennent le virage de l’IoT (Internet of Things) et qui intègrent désormais de l’intelligence et de la connectivité dans leurs produits, mais qui ne se préoccupent pas de sécurité, le programme Cap'tronic a décidé de mener une action spécifique afin d’aider ces PME contre toute action malveillante.

En effet, ces produits deviennent le point d'entrée des attaques des systèmes d'information de l'entreprise ou de la malveillance envers les utilisateurs.

QUELLES SONT VOS PROCHAINES ACTIONS SUR LA SÉCURITÉ ?

Nous continuons aussi notre action de vulgarisation de la technologie avec des séminaires de sensibilisation à la problématique de la cybersécurité à travers toute la France : ICI AVEC PLUS DE 80 PARTICIPANTS À TOULOUSE, L'OBJECTIF DE SENSIBILISATION EST ATTEINT !

Captronic s'est rapproché de l'ANSSI, l'organisme d'état qui porte pour la France la thématique de la sécurité, pour préparer ensemble un guide d'accompagnement à destination des PME/TPE qui développent ou font développer par un bureau d'études ou une société de services de prestations intellectuelles et informatiques (SSII) leurs systèmes et objets connectés. Ce guide contiendra quelques conseils et recommandations pour réussir le développement de leur produit. Il rappellera aussi aux entreprises que les mises à jour sont permanentes en fonction des progrès que ne manqueront pas de faire les hackers malveillants.

Nous travaillons aussi à une offre incluant un "audit de produit" en vue d'adapter la sécurité au niveau d'exigence du marché visé pour tendre vers la sécurité de bout-en-bout pour les PME.

Le programme Captronic accompagne plus de 400 entreprises par an et dans le cadre des demande d'expertises, nous sommes passé de 20 % des projets aidés en 2014 à plus de 50 % en 2015 en ce qui concerne l'IoT avec des besoins sur le choix de la technologie radiofréquence, des problématiques de communication longue portée et donc d'antenne, de consommation d'énergie et de choix de batterie, etc…

Interview de Jean-François Baillette, Dirigeant et Fondateur de la société G-echo

QUELLE EST LA MISSION DE G-ECHO ?

G-echo aide les organisations à mettre en oeuvre une démarche globale de sécurité.

Maîtrise des risques, Gestion des RH, Outils, Diagnostic gratuit.

Dans l’offensif nous considérons les outils de sécurité des systèmes d’information et d’intelligence économique comme un levier de développement et de résilience.

Dans le défensif en fournissant conseil, audit, expertise, formation, coaching, soutien juridique, outils (scanner, fuzzing, cryptographie, …) pour sécuriser les systèmes d’information.

Nous nous autorisons à travailler également sur l’axe des ressources humaines qui est un sujet principal dans le domaine de la sécurité des systèmes d’information.

QUEL APPROCHE PRECONISEZ-VOUS AUX PME ?

Je préconise de prendre le sujet au niveau auquel il s’agit de le placer : lorsqu’on démarre dans la sécurisation de son système d’information, on se pose d’abord une question stratégique au niveau de la direction générale (pourquoi, comment, combien et pour quel bénéfice).

Au-delà de la maîtrise des risques il s’agit d’abord de considérer les gains qui peuvent être apportés par la mise en oeuvre d’une démarche de sécurisation de son SI et quels impacts futurs sur les ventes.

On peut aborder le sujet de deux façons : à minima par la contrainte ou en considérant et gérant comme une opportunité l'intégration d'une nouvelle démarche de résilience dans l'organisation.

Si on considère que la démarche est un frein et un coût, on agira en mode réactif sur des deman client ou lorsque des risques juridiques seront avérés ou encore lorsque vous aurez été attaqués. Bien souvent trop tard ...

Si on considère la démarche de sécurisation du système d’information est une opportunité de mettre en place une culture qui transformera la démarche de l'organisation; et si on cherche à s’en servir via le marketing pour aller gagner de nouveaux marchés ...

Dans tous les cas de figure, on ne peut pas acheter sur étagère une PSSI (Politique de Sécurité) ou un dossier de sécurité projet.

On démarre par la mise en place d’un système de gestion des risques SSI. Puis on décline sur l’infrastructure de production avec la même logique de mettre les risques sous contrôle. Enfin on choisit des solutions compatabiles avec les enjeux et les besoins de l'Entreprise.

Pour l'actualité, gardez les oreilles ouvertes en participant à des commissions et club de sécurité, entourez-vous des experts du sujet, faites-vous accompagner en MOA par des sociétés comme G-echo.

Qu’il s’agisse d’objets communiquants sur des longues distances en bas débit (LPWAN avec Sigfox, Lora et les nouveaux entrants), de communications locales IEEE 802.15.4, ZigBee, ISA100, Thread, Wi-Fi Halow, EnOcean …

Qu’il s’agisse de réféléchir à la démarche au niveau de votre Entreprise, de choisir des outils, d’orienter votre GPEC, ... ne restez pas seuls.

QUELLES SONT VOS PROCHAINES ACTIONS SUR LA SÉCURITÉ ?

Pour commencer, je souhaite renforcer le partenariat avec Captronic, mon objectif étant de faire partager des connaissances et de faire se connaître le milieu de la sécurité avec les écosystèmes des startups, des TPE, PME, PMI avec les Entreprises et organisations de tout type dans le domaine de la sécurité, les clubs et associations étant de merveilleux vecteurs de diffusion des bonnes pratiques en sécurité.

Sur le moyen terme, je souhaite renforcer nos propres offres autour de la norme CEI 62443 qui - à l’instar de la norme CEI 61508 en son temps - est en train de devenir un standard industriel et promet même de devenir une sorte de CMMI de la sécurité.

Sponsors :

Interview de Daniel Leroy – Président d'Alliantech.

Pourquoi Alliantech a-t-elle souhaité être sponsor de cet évènement?

Nous sommes distributeur de capteurs, de systèmes et de solutions qui se tournent de plus en plus vers les réseaux bas débit ou sans fil et pour lesquels se posent des questions de sécurité du système, des moyens de communications et jusqu'à chacun des composants.

Nous sommes également devenus un acteur de l'innovation autour de Sigfox et prochainement Lora en proposant sur le marché des moyens de mise au point pour ces réseaux.

Nous sommes donc en premier lieu des acteurs de la chaîne de sécurité, test et validation au-dessus de ces systèmes et à ce titre intéressés par l'évènement cybersécurité IoT et embarqué.

Quel est votre vision de la sécurité :

A l'ère digitale, la prise d'information et la gestion de l'information constituent la valeur essentielle d'une entreprise.

La compétition internationalisée et les jeux politiques accroissent le risque de piratage. Le développement de l'Internet des Objets crée de nouveaux moyens de remonté de ces informations stratégiques. Mais ces nouveaux "tuyaux", parce que sans fils, vont engendrer des stratégies de captage invisible par des tiers mal intentionnés.

Il est donc nécessaire de réfléchir en amont avant qu'une infrastructure lourde ne soit déployée.

Quel message souhaitez-vous faire passer auprès des Dirigeants de PME ?

Que l'internet des objets est une opportunité fantastique pour nos PME. Cependant il faut penser MAINTENANT à ce que l'on fait APRES, une fois que l'on a réussi à se faire un place sur ce nouveau marché. Plus la solution IoT sera répandue, plus elle sera attaquée.

Une entreprise peut-elle survivre si sa solution est jugée facilement piratable?

Alliantech développe des solutions IoT adaptées aux applications métiers de nos clients. Nous travaillons en collaboration avec les meilleurs experts en sécurité pour que nos solutions tiennent leur promesse sur le long terme.

A ce titre la méthodologie organisationnelle est aussi importante que la solution logicielle.

Interview de Christophe Leroy, Directeur Business Development, Digital Security | Econocom

Précédemment : Directeur du Security Research Center Telindus France Groupe SFR, Practice Leader audit Sogeti ESEC, Conseiller intelligence économique INEO Défense groupe GDF SUEZ, Ministère de la Défense

Pouvez-vous nous présenter Digital Security ?

Fondée en 2015 par un groupe d’experts en sécurité des systèmes d’information avec le soutien du groupe Econocom, Digital Security offre aux entreprises des prestations avancées d’audit, d’accompagnement et de conseil en sécurité des systèmes d’information. Nos expertises combinent compétences classiques de sécurité des infrastructures et applications, et compétences orientées vers les écosystèmes des objets connectés.

Digital Security a notamment créé le CERT-UBIK, premier CERT™ spécialisé sur la sécurité IoT et doté d'un laboratoire permettant d'adresser les technologies (Wifi®, Bluetooth® et dérivés; SigFox, LoRa, Qowisio …), les protocoles d'échanges de données et les systèmes d'exploitation spécifiques.

Notre relation avec le groupe Econocom nous permet également d’intervenir au sein de projets multidisciplinaires (intégration, développement, solutions matérielles, financement de projets ….) en relation étroite avec les entités spécialisés respectives. Cette association de compétences permet d’offrir à nos clients des solutions complètes, modulables et de simplifier la conduite des projets par une coordination centralisée d’expertises multiples à haute valeur ajoutée.

Quel regard portez-vous sur la sécurité des systèmes d’informations ? Quelles approches proposez-vous pour mieux aborder les évolutions de la société numérique et l’essor de l’IoT ?

Face à la transformation digitale de la société, seule une approche adaptative de la cybersécurité fondée sur les usages, les risques et l’implication de l’ensemble des parties prenantes aboutira à des mesures préventives et réactives efficientes qui préserveront le caractère ouvert de l’environnement numérique. L'essor de la transformation digitale, notamment au travers des objets connectés, ne pourra pas se faire sans prise en compte amont de la sécurité, tant sur les vecteurs de communication (matériels, logiciels, transmissions …) que sur les données véhiculées.

Il apparait indispensable d’intégrer nativement la sécurité dans les projets, en symbiose avec le besoins métiers, les usages actuels et futurs, et la nécessaire anticipation des évolutions liées notamment à l’émergence de l’IoT. Cette approche doit, par ailleurs, être complétée par la mise en oeuvre de processus de contrôle permanent, d’amélioration continue et de réaction en cas de crise.

Nous proposons donc une approche adaptative et coordonnée, permettant une montée en puissance cohérente et maitrisée de la sécurité des systèmes d’information, intégrant les paramètres de réactivité, souplesse, coûts, cohérence des évolutions. Par ailleurs, notre approche positionne la sécurité comme une valeur ajoutée des solutions et services de nos clients.

Quelles sont vos expertises et valeurs ?

- Innovation : activités de veille, recherche et développement, laboratoire

- Expertises : consultants hautement qualifiés, compétences techniques et sectorielles maintenues à niveau, certifications individuelles et collectives

- Objectivité : indépendance vis-à-vis des constructeurs et éditeurs

- Réactivité et efficacité : équipe mobilisable en cas d’urgence, connaissance de l’environnement Client, échanges réguliers avec la communauté sécurité

- Conformité et éthique : respect des lois, règlements et recommandations des autorités, engagement sur nos préconisations

- Compréhension des besoins : permettre à la sécurité d’être une valeur ajoutée répondant aux besoins métiers de nos clients

Pourquoi être partenaire de l'évènement ?

Notre partenariat avec l’évènement est stratégique. Il nous permet d’apporter, nos expertises et analyses aux sociétés en recherche d’un partenaire de confiance pour les accompagner dans leurs projets de développement. Cette relation s’appuie sur notre capacité à comprendre et d’intégrer leurs priorités métier et business. Notre collaboration à cet évènement est donc facilitatrice et rassurante pour ces PME.

Interview de Hervé Schauer, dirigeant de la société HSC by Deloitte.

Qu'est-ce qui vous anime ?

HSC by Deloitte poursuit toujours et inlassablement avec persévérance les mêmes prestations. Avec les objets ordinateurs qui pullulent autour de nous il en va de même : pousser les concepteurs à intégrer la sécurité dès la conception, les pousser à penser à faire appel à des sociétés expertes en sécurité pour auditer et contrôler la sécurité de leur produit avant sa mise sur le marché, les pousser à intégrer des protocoles chiffrés et authentifiés pour leur communications, tout en intégrant les contraintes énergétiques des faibles batteries et parfois des moyens de communication sans-fil bas-débit.

Dans ce cadre HSC by Deloitte a eu la chance avec son expérience de l'embarqué par exemple pour les set-top-box d'avoir déjà pu accompagner des fabricants d'objets connectés, mais celà demeure évidemment trop peu comparé au dynamisne du marché français. En effet, sur les objets connectés, la France rattrappe son retard dans le sens où elle innove à nouveau à son rang habituel par rapports aux autres pays industrialisés.

A titre personnel, je demeure perplexe sur les bug bounty, qui regroupent à la fois les conséquences de la mondialisation de l'économie, et une ubérisation du métier de l'auditeur expert en sécurité, et même un bug bounty sur un objet connecté ne remplace pas un véritable accompagnement par une société de conseil en cybersécurité, surtout pour les objets connectés liés à la santé mais ludiques comme le haut-parleur intra-vaginal (pour que le futur bébé entende mieux la musique).

Pouvez-vous nous présenter votre société et son offre en sécurité ?

Expert en conseil SSI depuis 1989, HSC devenu HSC by Deloitte fin 2014, apporte une vision du métier reposant sur l'indépendance, le pragmatisme, la transparence et le partage des connaissances.

Également organisme de formation, HSC by Deloitte propose des sessions couvrant les aspects techniques, organisationnels et juridiques de la sécurité de l'information. Le contenu de ces formations est constamment enrichi de l'expérience acquise par les formateurs, ceux-ci réalisant en parallèle de nombreuses prestations dans leur domaine d'expertise. Plusieurs formations proposées par HSC by Deloitte sont certifiantes (par LSTI) ou préparent à une certification (notamment pour les formations SANS Institute), les taux de réussite des stagiaires HSC étant parmi les plus élevés du marché.

Nos métiers :

- Audits sécurité : applicatifs, systèmes embarqués, IPBX, Informatique et Libertés...

- Tests d'intrusion : applications web, technologies sans-fil, infrastructures d'opérateur, analyses forensiques ...

- Sécurité organisationnelle : construction de SMSI, accompagnement ISO 27001, audit à blanc, politique de sécurité, Gestion des risques (ISO 27005, EBIOS 2010...)

- Formations techniques avec TP et certifiantes : HSC propose les formations du SANS Institute

- Formations organisationnelles en sécurité : RSSI, ISO 27001 Lead Auditor et Lead Implementer, ISO 27005 et EBIOS Risk Manager, PCI-DSS, Gestion des incidents de sécurité, Gestion de crise, Indicateurs & Tableau de bord, RGS v2, etc ;

- Formation en continuité d'activité : ISO 22301 Lead Auditor et Lead Implementer, RPCA ;

- Formations juridiques : juridique de la SSI, Correspondant Informatique et Libertés

Maintenant au sein d'un grand cabinet, quelles qualifications apporte votre société ?

HSC by Deloitte est :

- qualifié PASSI (Prestataires d'Audit en SSI) auprès de l'ANSSI ;

- certificateur PCI-DSS et ARJEL ;

- expert judiciaire près de la Cour d'Appel de Versailles ;

- qualifié OPQCM ce qui permet à HSC de délivrer des consultations en droit de la sécurité des systèmes d'information à titre accessoire ;

- certifié ISO 9001 pour son activité de formations certifiantes ;

- qualifié OPQF. Cette qualification, obtenue dans le domaine "informatique", reconnaît le professionnalisme et le sérieux d'HSC en tant qu'organisme de formation.

Elle atteste notamment du respect de la réglementation, de l'adéquation des compétences et des moyens techniques et humains mis en oeuvre aux actions de formation, de la satisfaction des clients et de la pérennité financière d'HSC by Deloitte.

Vous êtes plutôt une figure dans la scène SSI française, pouvez-vous nous présenter votre parcours ?

Après des études d'informatique à l'Université Paris 6 (Jussieu), je suis devenu très tôt comme un des pionniers de la sécurité informatique en France, avec (entre autres) la publication dès 1987 d'une série d'articles sur la sécurité Unix et la détection d'intrusion.

En 1989 j'ai fondé mon propre cabinet (Hervé Schauer Consultants). Inventeur du relayage applicatif (proxy firewall) pour l'agence française de l'espace (CNES) en 1991, présenté au Usenix Security Symposium en 1992, mais sans breveter cette invention, qui a été utilisée librement par la suite dans la majorité des firewalls commerciaux.

J'ai publié ou contribué à de nombreux ouvrages et articles, notamment sur la sécurité Internet, le cloisonnement de réseaux, dont je suis à l'origine, l'authentification, la sécurité des technologies sans fil, les normes ISO 27001 et ISO 27005, etc.

Je suis conférencier invité et instructeur lors de nombreuses conférences spécialisées en Europe et au-delà.

Je suis été consultant pour plus de 200 sociétés françaises et mondiales, des opérateurs de télécommunication, des gouvernements et des organisations internationales.

Je suis également conseiller scientifique pour plusieurs start-ups, des entreprises établies et des sociétés de capital-risque.

J'ai également des responsabilités dans de nombreuses associations, notamment le groupe Sécurité Unix et Réseaux de l'OSSIR depuis 1989, j'ai co-fondé l'OSSIR et les chapitres français de l'ISO et de l'ISSA, et lancé le Club 27001 (chapitre français de l'ISMS Users Group).

Je suis correspondant régulier sur la sécurité de l'information auprès de journalistes de la presse spécialisée.

Je suis enfin certifié CISSP par ISC2 (2004), ITIL Foundations (2007) et Information Security Foundation (2010) par EXIN, ISO 27001 Lead Auditor (2005), ISO 27001 Lead Implementer(2006), ISO 27005 Risk Manager (2008) et ISO 22301 Lead Auditor par LSTI, et QSA par le PCI-Council (2011), certifié GSLC (GIAC Security Leadership Certification) par GIAC (2012) et il a été enregistré ISMS provisional auditor par RABQSA (2007).

Interview de Didier VIDAL, fondateur de la société ISIT.

Pouvez-vous nous en dire plus sur votre société ?

ISIT accompagne, depuis plus de 25 ans, les principaux acteurs des secteurs Aéronautique, Spatial, Automobile, Transport, Médical, Energie et Nucléaire, en tant que partenaire et fournisseur de solutions & services dans les domaines :

- Outils Temps Réel Embarqué

- Assurance Qualité du Logiciel & Ingénierie des exigences

- Sécurité des systèmes d’information & IoT

- Sûreté De Fonctionnement et Certification (DO178B/C, IEC61508, EN50128, ISO26262, IEC62304, …)

- R.T.O.S. Safety & Sécuritaires (DO178B/C, IEC61508, IEC62304, …)

- Base de données embarquée sécurisée

- Bus de terrain et Ethernet Industriel

- Informatique industrielle & Instrumentation sur PC

- Services Formation, Accompagnement projets, Audit logiciels & certification

En tant que sponsor de cet événement quelles valeurs souhaitez-vous communiquer ?

Au-delà de l’image « Offre Produit », ISIT se positionne en tant que « Value Added Reseller » de part :

- Engagement fort envers nos clients.

- Etablissement d’un véritable partenariat.

- Accompagnement responsable tout au long des projets :

- Actions et conseils en terme de développement logiciel, de certification d'applications sécuritaire, et de réalisation de tests unitaires.

- Accompagnements projet de la phase de spécification jusqu’aux tests finaux.

- Formations spécifiques ou généralistes (INTER ou INTRA entreprises).

- Développements de tout ou partie d’application client, adaptation et réalisation BSP / PSP.

- Audit de code source, audit de conformité normatif (IEC 61508, IEC 62304, DO-178…), rédaction de Plan d’Assurance Qualité Logiciel.

- Prestations de Tests du logiciel (Tests Unitaires, d’Intégration, de Validation …)

Pour quelles raisons avez-vous décidé de sponsoriser cet évènement ?

Avec l'évolution constante des menaces informatiques, est apparu un besoin de solution en sécurité IoT qui puisse s’adapter à tout type d’environnements tout en tenant compte des évolutions futures des systèmes.

Consciente de ces enjeux, notre société, ISIT, se doit d’amener des réponses concrètes non seulement en termes d’offre produits & services mais aussi et surtout en termes d’information des risques auprès de ses clients.

Quelles solutions pouvez-vous proposer à ces risques ?

Une gamme d’outils orientée Sécurité informatique pour la réalisation d’applications embarquées :

- Solutions de chiffrement des communications (CC-EAL7) avec les solutions SEGGER (emSLL / emSecure) et Lynx Software (LynxOS)

- Séparateur physique de Noyaux / Hyperviseur Bare-Metal avec la solution LynxSecure de Lynx Software

- OS temps réels incluant des fonctions sécuritaires (login, psw, rôles, authentification, firewall, ACL, Quotas Audits, logs, …) avec les noyaux QNX Neutrino® de QNX et LynxOS de Lynx Software

- Bases de données sécurisées ITTIA DB SQL & ITTIA SQL Mobile de ITTIA

- Analyseurs statiques de code avec vérification standards CERT C / C++ / JAVA CodeSonar de Grammatech et LDRA Secure de LDRA

Une offre de services complète incluant :

- Formations / Séminaires sur les risques et enjeux de la cybersécurité dans l’embarqué, aspects normatifs

- Formations & Mise en oeuvre opérationnelle des outils

- Développement de tout ou partie d’application à vocation sécure

- Audit de code source, audit de conformité normatif / réalisation de campagne de tests

Interview de Nicolas Hélénon - Avocat - Directeur associé

Pouvez-vous nous dire en quoi consiste votre activité au sein du Groupe LSN ?

Nous sommes filiale de LSN Assurances qui est l'un des premiers groupes français de courtage d'assurance et l'actionnaire de référence de Neotech.

Neotech est donc l'entité du groupe spécialisé dans l'assurance des nouvelles technologies.

Neotech est le courtier d'assurance des sociétés innovantes.

Nous sommes attachés à notre expertise dans les high tech.

Cela implique un très gros effort et investissement dans la formation pour se tenir à jour des évolutions.

Nous nous attachons à proposer toujours les meilleurs garanties et conseils pour nos clients.

Nous rédigeons nos propres contrats que nous plaçons après des assureurs. Nous sommes également innovant avec la création de la seule assurance sur le CIR en france.

Si nous devions retenir trois éléments essentiels de votre intervention, quels seraient ils ?

L'expertise dans leur secteur, la disponibilité et le sens du service.

La rédaction contrats demeure-t-elle en France le point faible du secteur, la confiance est-elle encore minée par ce sous investissement de réflexion ?

Le problème en France c'est qu'on n'a pas la culture du service et de la prévention.

Donc les sociétés ne mettent pas l'accent sur la prévention et donc néglige la négociation contractuelle.

Conférenciers :

Quel positionnement pour votre société dans le domaine de la SSI ?

Depuis près de 20 ans, Beyond Security innove dans les technologies de la sécurité et est désormais un leader du contrôle et de la gestion des systèmes d’information. Les solutions proactives et automatisés de scans, de contrôle et de management des vulnérabilités de Beyond Security accompagnent les organisations du monde entier dans leurs stratégies de sécurité informatique, à gérer leurs risques, mais aussi répondre aux exigences de conformité informatique.

Beyond Security adresse les marchés des vulnérabilités connues et inconnues des systèmes d’information et systèmes industriels embarqués, IoT.

ADVS, solution de détection et de gestion des vulnérabilités automatisées permet d’évaluer précisément les faiblesses des infrastructures réseaux, des serveurs, des postes de travail, des logiciels, mais également des bases de données et des applications web ainsi que des systèmes industriels.

BeSTORM (certifié IsaSecure 2.0) est une solution de découverte de vulnérabilité « zéro day » et est utilisée comme outil de test en fuzzing sur produits IT classiques ou complexes, aussi bien pour valider des protocoles standard que pour des protocoles spécifiques/propriétaires.

Ses capacités peuvent en faire un outil de choix également pour faire de la non régression et préparer la certification IEC 62443-4-2 / EDSA.

Fonctionnant en boîte noire, BeSTORM peut être interconnecté avec vos outils de génie logiciel pour lancer des campagnes de test, de certification et bénéficier de capacités de reporting étendues.

Sur les cinq continents, Beyond Security accompagne les grands comptes, les entreprises, les organismes financiers, les hôpitaux et les centres de recherches et de développements à améliorer leur sécurité réseau et applicative, réduisant ainsi leur vulnérabilités face aux attaques et la perte de données potentielle. Beyond Security est un des leaders du contrôle et de la gestion et de la sécurité des systèmes d’information.

Quel sujet présentez-vous lors de la conférence ?

Les objets connectés vont communiquer dans des réseaux courte ou moyenne distance, dans les maisons et les industries, à travers des protocoles comme le protocole Zigbee IEEE 802.15.4. C'est une R&D menée par nos équipes lors de tests dynamiques de d'applications et produits qui utilisent les protocoles PAN (Wireless Personal Area Network).

Notre présentation porte sur la façon dont ces protocoles peuvent être abusés et quel type de contre-mesure mettre en place pour y surseoir.

Biographie

Aviram Jenik a 20 ans d’expérience dans le secteur de la sécurité informatique. Depuis les premiers temps de la mise en oeuvre des ordinateurs personnels il s’est impliqué dans les disciplines de la cryptologie, de la détection de failles de sécurité, et la recherche de vulnérabilités.

Il a d’abord travaillé en tant que développeur, chef d’équipe puis directeur de projet dans plusieurs startups avant de co-fonder Beyond Security en 1999. Aviram est ingénieur diplômé en sciences informatiques, avec une option en cryptographie et un MBA de l’université du Texas où il a étudié la stratégie et le leadership.

Il tient enfin un blog sur la sécurité accessible sur internet.

IoT et sécurité Sigfox par Renaud LIFCHITZ, expert sécurité chez Digital Security

Lors du développement et de l’intégration IoT, de nombreuses questions se posent sur la fiabilité et la sécurité des transmissions sans fil. Après avoir expliqué le fonctionnement de la technologie Sigfox, nous aborderons en détails les forces et faiblesses de Sigfox concernant la sécurité des données transmises. Des recommandations seront données aux intégrateurs et développeurs utilisant le protocole pour durcir la sécurité.

- Présentation de Digital Security, du CERT-UBIK,

- Problématiques de sécurité courantes des communications sans fil,

- Présentation de la technologie Sigfox et caractéristiques physiques des transmissions Sigfox,

- Fonctions de sécurité de Sigfox : redondance, authentification, chiffrement, mécanisme anti-rejeu,

- Vulnérabilités résiduelles,

- Recommandations de développement et d’intégration.

Biographie

Expert français reconnu en sécurité informatique ayant une expérience de 10 ans en tant qu’auditeur et formateur, principalement dans le secteur bancaire. Il s’intéresse tout particulièrement au développement sécurisé, aux protocoles de communication sans fil et à la cryptographie. Il a été intervenant dans de nombreuses conférences internationales : CCC 2010 (Allemagne), Hackito Ergo Sum 2010 & 2012 (Paris), DeepSec 2012 (Autriche), Shakacon 2012 (Etats-Unis), 8dot8 2013 (Chili) et a formé plus de 1800 personnes.

Plateforme EIC (Environnement pour l’Interopérabilité et l’Intégration en Cybersécurité)

Ce projet vise à mettre en œuvre une plateforme expérimentale et technique qui permet d’évaluer le couplage de technologies de cybersécurité à travers des cas d’usage innovants dans le domaine des Territoires Intelligents, de l’Usine 4.0, du Transport Connecté et Autonome et des nouveaux services de l’Internet des Objets.

Biographie

Philippe WOLF - SystemX, ingénieur général de l’Armement, a rejoint l’IRT-SystemX en avril 2015 après avoir servi la SSI de l’État pendant 30 ans. Il y dirige un projet de recherche finalisée intitulé EIC (Environnement pour l’Interopérabilité et l’Intégration en Cybersécurité).

Ancien élève de l’École Polytechnique (1978), docteur en Informatique (1985) de l’Université Pierre et Marie Curie, Paris 6ème et ingénieur général de l’Armement, M. Philippe WOLF fut responsable du département « sécurité électronique et informatique » au Centre d’Électronique de l’Armement (CELAr) à Bruz pendant 10 ans. Il fut Directeur des études de l’École Polytechnique à Palaiseau (1995-2000). En octobre 2000, il a été nommé Directeur du Centre de formation à la sécurité des systèmes d’information (CFSSI) puis Sous-directeur « Télécommunications et Réseaux Sécurisés » au Secrétariat général de la défense nationale (2005-2008). De janvier 2008 à avril 2015, il fut le Conseiller du Directeur général de l’Agence Nationale de la Sécurité des Systèmes d’Information (ANSSI).

Depuis avril 2015, il est chef du projet « Environnement pour l’Interopérabilité et l’Intégration en Cybersécurité » (EIC : voir http://www.irt-systemx.fr/project/eic/ ) à l’IRT-SystemX.

M. Philippe WOLF enseigne l’« Intelligence économique, Société de l’information et Société de la désinformation » à l’École Polytechnique, les « conflits et coopérations dans le cyberespace » au sein du “Master in International Security” de Sciences-Po Paris, la « Connaissance des réseaux et sécurité », dans le Master « Droit de l’internet public (administration – entreprises) », Université Paris 1 Panthéon-Sorbonne. Il donne des cours et conférences à l’École des Mines-ParisTech, à l’École Nationale d’Administration et à l’Institut des hautes études de défense nationale. Il publie régulièrement des articles sur la sécurité dans le cyberespace.

L'IRT System-X est un Accélérateur de la Transformation Numérique

Extrait d'Usine digitale « L'internet des objets industriel doit être privacy-security by design Date : 08.02.2016 Lien vers l'article complet Pour Philippe Wolf, Chef de Projet à l’IRT SystemX, tous les développements industriels de l'internet des objets doivent dès leur conception inclure des systèmes de protection des données personnelles et de cybersécurité. On nous annonce 50 milliards d’objets connectés en 2020 et 1 000 milliards en 2035 soient près de 200 dispositifs électroniques par personne, en considérant que les internautes constitueront plus de la moitié de l’humanité. 500 millions d’applications offriront des services à partir de ces capteurs.

Le dernier Consumer Electronics Show de Las Vegas a démontré la vitalité et l’inventivité de la French Tech dans ce domaine. Citons, entre autres des objets pour le bien-être humain (purificateur d’air, coach informatisé, douche intelligente,...) et animal (collier connecté) ; des objets d’e-santé (pilulier connecté, verre connecté pour personnes dépendantes, thermomètre connecté,....) ; pour l’écologie (capteurs d’énergie intelligents en tous genres) sans compter la gamme des services nouveaux disponibles bientôt sur nos ordiphones.

ATTENTION À "L’INTERNET DU N’IMPORTE QUOI" Pourtant "l’Internet est un marécage", comme l’affirme Louis Pouzin, l’un de ses pionniers français. Pour que cet "Internet de toute chose" ne se transforme pas en "Internet du n’importe quoi", il faut sécuriser, non pas tous ces nouveaux objets individuels ce qui serait impossible pour des raisons de coûts ou de consommation, mais les systèmes globaux (véhicules, aéronefs, trains et tramways, implantations industrielles, etc.) qu’ils constitueront.

Des risques multiformes aux conséquences de plus en plus critiques, comme l'intrusion dans les systèmes, le vol de données, le sabotage et le piégeage informatique, l’usurpation d'identité ou la cybercriminalité, imposent de concevoir, le plus tôt et le plus efficacement possible, la sécurité numérique de ces systèmes du futur de plus en plus complexes. Il s’agit également de construire des outils nouveaux pour les superviser, les contrôler en temps réel, les maintenir en état de sécurité, gérer leurs incidents et réparer leurs failles sans interrompre les services rendus. Enfin il faut maîtriser les facteurs d’échelles et l’évolution continuelle des technologies mais aussi des menaces.

Traiter de la donnée massive, modéliser et simuler les attaques, visualiser les menaces, expérimenter et développer des technologies de sécurité innovantes, voici des axes de recherche à mettre en place afin de répondre aux défis que rencontrent les industriels dans les phases de conception, de modélisation, de simulation et d’expérimentation des innovations futures pour la sécurité du numérique.

PRÉDATION INFORMATIONNELLE Le respect de l’intimité du citoyen entouré et cerné par la robotisation du monde constitue un réel enjeu. La protection des données personnelles, face à la prédation informationnelle, nécessite des avancées techniques autour de fonctions de sécurité comme l’anonymat ou le pseudonymat. Pour ne prendre qu’un exemple, l’utilisation réversible de pseudonymes est essentielle dans l'e-santé pour récupérer via une tierce partie, l’identité d’un patient après une étude de cohorte médicale anonymisée qui révèlerait une maladie orpheline.

Aussi, une application du chiffrement homomorphe permet de faire des calculs sur des données chiffrées. La preuve mathématique de sa faisabilité est très récente et date de 2009 ; depuis, des réalisations pratiques essaient de faire progresser les temps d’exécution et de mieux gérer les expansions de données inhérentes à cette technologie. Une démonstration dans le domaine de la biométrie faciale, permet la reconnaissance d’un individu en confrontant sa photographie avec une base chiffrée d’individus. L’avantage essentiel est qu’un vol de cette base protégée ou même qu’une observation des traitements ne donne aucune information exploitable au pirate informatique.

LA PROTECTION DES DONNÉES PERSONNELLES À PORTÉE DE CALCUL ! Manuel Valls a déclaré en décembre 2014 que : "L'Europe doit faire de la protection des données personnelles un argument d'attractivité et de compétitivité. L'utilisateur doit pouvoir faire ses choix sur ses propres données en toute connaissance. Cela a un potentiel économique énorme." La protection des systèmes hyper connectés du futur nécessite des arbitrages complexes entre la facilité d’usage, le coût de la sécurité, de la sûreté de fonctionnement et du respect d’un droit numérique en évolution constante afin d’offrir les conditions nécessaires à leur déploiement sur un marché ouvert pour créer rapidement de la valeur et réunir les conditions de la prospérité économique. Les atouts français ne pourront s’affirmer qu’en mettant la sécurité au cœur des développements.

Quelle garantie de vos cyber-risques pour votre entreprise et vos produits ?

Si nous devions retenir trois éléments essentiels de votre intervention, quels seraient ils ?

L'expertise dans leur secteur, la disponibilité et le sens du service.

La rédaction contrats demeure-t-elle en France le point faible du secteur, la confiance est-elle encore minée par ce sous investissement de réflexion ?

Le problème en France c'est qu'on n'a pas la culture du service et de la prévention. Donc les sociétés ne mettent pas l'accent sur la prévention et donc néglige la négociation contractuelle.

Biographie

Directeur associé de NeoTech Assurances, Avocat diplômé de l'Ecole De Formation Du Barreau (EFB), ancient responsable de centre de profit AON France, Directeur d'Aon Affinité Entreprises - Hautes Technologies, ancien secrétaire de Syntec Numérique Assurances (SNA), ancien juriste au GIE AXA.

Mythes et réalités des objets connectés

- Où en sont les objets connectés ?

- Comment le marché est-il en train de se structurer,

- Où sont les segments les plus porteurs et créateurs de valeur ?

- Quels sont les différents modèles économiques et leur viabilité ?

- A quoi ressembleront les plateformes qui consolideront la valeur ?

- Est-ce que les standards ouverts pourront éviter cette captation par quelques entreprises ?

- Quel sera le rôle des réseaux M2M dans cette chaine de valeur ?

Biographie

Olivier Ezratty conseille les entreprises pour l’élaboration de leurs stratégies d’innovation (veille technologique, stratégies produits, création d’écosystèmes) et en particulier dans le domaine des objets connectés. Il est aussi très actif dans l’écosystème des startups qu’il accompagne comme board member, consultant, conférencier et auteur. Il publie notamment le "Guide des Startups" sur son blog Opinions Libres ainsi que le "Rapport du CES de Las Vegas" tous les ans depuis 2006. Il est aussi le co-auteur de l’initiative « Quelques Femmes du Numérique ! » (http://www.qfdn.net). Ingénieur de l’Ecole Centrale, il a par ailleurs une double expérience dans le développement logiciel (chez Sogitec) ainsi que dans le marketing (chez Microsoft France dont il a notamment été le Directeur Marketing).

Intelligence économique Vs Intelligence collective : un défi 4.0. Se former en continu

Et l’homme dans tout ça?

Comment en mettant en oeuvre les préceptes de l’intelligence économique et stratégique, on peut mieux renforcer et valoriser sa compétitivité et son innovation. Avec un principe de base : se former (veiller) en continu et transformer son expertise en valeur.

Tout en rappelant le champ de vision de l’intelligence économique et les interactions des réseaux, nous balayerons ensemble les fondamentaux du CODEX de l’information à l’action, où l’information est le minerai de la connaissance et la connaissance la source de toute innovation.

Biographie

Expert reconnu dans l’architecture et la sécurité des systèmes d’information. Scientifique et ingénieur certifié en intelligence économique et sécurité des systèmes.

Diplômé de l’Enseignement Militaire Supérieur Scientifique et Technique dans le domaine du management et de la sécurité de l’information à l’ESEAT de Rennes-Cesson, de l’UTC en architecture de système d‘information et de L’université de Paris X-IFG en Economie. Après une carrière riche d’ingénieur en chef de systèmes de systèmes au sein de la Défense, Thierry a endossé l’habit de Serial Entrepreneur et de Cybersecurity coach.

Ancien auditeur INHES et IHEDN en intelligence économique et sécurité du patrimoine informationnel.

Une première création de start-up en 2003 a l’origine d’innovations et d’agilité dans le domaine Aerospace, puis une seconde qui s’est vu décerner le prix européen Greenovate 2012 pour ses avancées dans les smart grids, et de nombreux projets depuis 2013 dans la Cybersécurité et le Cloud Computing, en France, en Europe et en Afrique (Création du centre africain de la cybersécurité)

Comment s’y prendre quand on est une PME ?

- Retour d’expérience Opale Security : après plus d’une centaine d’audits de sécurité IoT, que faut-il retenir ?

- Points de vigilance, bonnes pratiques et outils de sécurisation disponibles pour les équipes R&D,

- Comment mettre en place une conception sécurisée des IoT dans votre entreprise (sans alourdir les budgets, ni les délais !)

Biographie

Yann ALLAIN, expert en sécurité et Ingénieur en électronique et en informatique, est le fondateur et actuel dirigeant de la société Opale Security. Seule société en Europe ayant une expérience significative en sécurisation des objets connectés (IoT) et en SSI. Ancien responsable de la sécurité applicative d’un groupe international (ACCOR), Security Researcher, BlackHat Speaker. Yann possède plus de 20 ans d’expérience, dont 16, dédiés à la sécurité des SI et des systèmes embarqués.

Fabien Lahoudère est consultant chez Open Wide et travaille en tant que développeur et intégrateur de solutions pour des systèmes GNU/Linux embarqué. Il intervient dans différents secteurs d’activités telles que la radionavigation, l’automotive, le multimédia et le réseau. Il a notamment intégré le support de netmap pour le projet open source Haka security et a l’élaboration du projet Twavox.

Conception de systèmes embarqués et open source

La sécurité est un sujet de plus en plus présent lors de la conception d’un système embarqué. Les systèmes basés sur GNU/Linux et autres technologies open source étant de plus en plus utilisés dans l’embarqué, ils n’échappent pas à la règle. Un architecte peut se poser de nombreuses questions sur les facultés des logiciels open source face à l’enjeu de la sécurité.

Sécurité et open source sont-ils compatible ? Linux est-il un noyau sur ? Comment évaluer la sécurité de mon système GNU/Linux ? Quels sont les outils disponibles ?

Fonctionnement de la sécurité dans un réseau LoRa

Le déploiement d’une solution IoT nécessite une vision bout en bout de la sécurité.

Après une explication du fonctionnement du réseau LoRa, nous aborderons en détail la partie sécurité du réseau LoRa.

Les différents maillons de la sécurité dans un réseau IoT

- Principe de la sécurité du réseau LoRa.

- Tiers de confiance.

- Authentification, chiffrement, mécanisme anti re-jeu.

- Recommandations dans le déploiement des services IoT.

Biographie

Philippe COLA est architecte coeur de réseaux et services à la Direction Technique de Bouygues Telecom.

Il intervient dans la conception des coeurs de réseau fixe, mobile et IoT. Il participe au Technical Committee de la LoRa Alliance.

Avant de travailler dans le secteur des télécoms, Philippe a travaillé dans les secteurs bancaire et industriel.

Sécurité des systèmes embarqués et des objets connectés : Panorama

La généralisation rapide de l’usage de l’informatique dans les systèmes grands public ainsi que dans l’internet des objets nécessite de rapidement se soucier de la sécurité. Certains des verrous mis en évidence par ces nouvelles applications peuvent être traités par les méthodes classiques de sécurité, mais d’autres nécessitent des mesures spécifiques. Dans ce sens, cet exposé présente des exemples de travaux menés par le LAAS dans le domaine de lasécurité des ystèmes embarqués et conclut avec un panorama des enjeux traités par l’équipe dans un avenir proche.

Biographie

Eric Alata est chercheur au LAAS-CNRS au sein de l’équipe « Tolérance aux fautes et Sûreté de Fonctionnement informatique (TSF) » et enseignant à l’INSA de Toulouse. Ses domaines de recherche concernent la sécurité dans les systèmes embarqués et sur Internet, en traitant aussi bien la sécurité dans les couches basses des systèmes que dans les couches applicatives.

Partenaires :

Aerospace Valley est une association loi de 1901. Elle a été créée le 13 juillet 2005 pour développer au plan national, européen et international la compétitivité du pôle Aéronautique, Espace, Systèmes embarqués Midi-Pyrénées & Aquitaine, labellisé Pôle mondial par le CIADT du 12 juillet 2005.

Aerospace Valley rassemble des entreprises, centres de recherche, centres de formation et institutions concernés par le secteur dans les deux régions. L’ambition du pôle Aerospace Valley est de faire croître les emplois sur son territoire dans les domaines de l’aéronautique, de l’espace et des systèmes embarqués en favorisant l’innovation, les projets collaboratifs, la mise en réseau, le support et l’accompagnement au développement de leurs compétences, la croissance et la compétitivité nationale et internationale des PME.

Il a aussi pour rôle d'animer les filières du Pôle avec les autres pôles de l’aéronautique et de l’espace, les comités de filières, les groupements professionnels,…la diffusion des technologies issues de l’aéronautique, du spatial et des SE vers d’autres filières, notamment via l’interclustering.

La sécurité des systèmes d'information et des systèmes embarqués est plus particulièrement traitée dans le cadre du DAS SSTA ( Sécurité et Sûreté du Transport Aérien).

Le pôle a labellisé le programme fédérateur “Albatros” sur la cybersécurité dont le projet Box@PME est issu. Labellisé en octobre 2013, ce projet vise à développer un nouvel outil, permettant de renforcer la sécurité des systèmes d’informations des PME.

Le pôle est également partie prenante du Think Tank PRISSM (PRofessionnels de l’Industrie numérique de la Sécurité et de la Sûreté du Midi), qui vise à réunir tous les professionnels et décideurs, les clubs et associations de la cybersécurité de la région.

Enfin le pôle est porteur d’une action collective cybersécurité, dont le but est de sensibiliser et évaluer le niveau de maturité des PME pour les aider à renforcer leur niveau de sécurité face aux menaces cyber.

Un esprit, Une mémoire, Une compétence, Un rayonnement

Créée en 1928, l’Amicale des officiers de réserve des sections du chiffre (AORSC) parmi lesquels se trouvaient les acteurs des grands succès cryptologiques de la Première Guerre Mondiale, s’est progressivement ouverte à d’autres catégories de personnel, à d’autres armées, d’autres administrations et bientôt, à tous ceux et celles qui œuvraient dans les chiffres gouvernementaux. Elle devint en 1991 l’Association des Réservistes du Chiffre (ARC).

Tout en conservant son lien privilégié avec le ministère de la Défense, l’ARCSI s’ouvre à tous les milieux professionnels, publics et privés, ayant à traiter de la protection des systèmes d’information et participant directement ou indirectement à la défense de notre patrimoine informationnel et de ce fait à la bonne marche du pays et sa à souveraineté.

Une plaquette de présentation de l'association est disponible ici

Le CLUSIF, Club de la sécurité de l’information français, est un club professionnel constitué en association indépendante (Association Loi 1901). Ouvert à toutes les entreprises et collectivités, ce club rassemble des Offreurs et des Utilisateurs issus de tous les secteurs de l’économie. L’objectif principal du CLUSIF est de favoriser les échanges d’idées et de retours d’expériences au travers de groupes de travail, de publications et de conférences thématiques. Les sujets abordés, en relation avec la sécurité de l’information, varient en fonction de l’actualité et des besoins des membres de l’association : SCADA, gestion des identités, sécurité des applications mobiles, etc.

Basé dans le 9ème arrondissement de Paris, le CLUSIF relaie ses actions en région et à l’international via les CLUSIR et les CLUSI (associations autonomes liées au CLUSIF par une charte).

DigitalPlace est le cluster d’entreprises numériques de la Région Midi-Pyrénées. Sa mission est d'aider les entreprises à se saisir de l’ensemble des leviers de croissance, et à franchir des caps en matière de chiffre d'affaires et d’accès à de nouveaux marchés. Notre action s'organise autour de 4 axes :

- Le développement de l’innovation sous toutes ses formes

- Le développement international

- L’accès au financement

- La mutualisation de services

Concepteur du Label Cloud, DigitalPlace en est également l’opérateur national pour le compte de France iT. Labellisé par l’Etat et la Région Midi-Pyrénées, DigitalPlace compte 185 membres.

La commission cybersécurité a 3 grands objectifs :

- Cartographier les compétences de chaque entreprise en région,

- Sensibiliser les entreprises à la sécurité et à la sûreté ainsi qu’aux moyens de traitement mis en place,

- Créer un showroom de démonstration modulable et itinérant.

Forum ATENA est une association loi 1901 qui se situe à la convergence du numérique, des entreprises et de l’enseignement supérieur.

Forum ATENA est structuré en ateliers thématiques qui regroupent membres et intervenants extérieurs. Chaque atelier mène sa réflexion de fond, propose ses événements et publie le fruit de ses travaux sous la forme d’articles ou de livres blancs.

L'ISA et l'ISA-France s'intéressent à la sécurité dans l’IoT et les systèmes embarqués, dans le cadre des activités de standardisation mais aussi dans le cadre de ses actions de formation. Une journée sur le thème "sûreté et sécurité" se tiendra en outre à Villeurbanne en octobre 2016. La question du "secure by design" est fondamentale. Des approches et des technologies innovantes sont en train d'émerger sur ce thème.

Par ailleurs, pour les communications, il faut bien sûr tenir compte des communications longue distance (Lora et SigFox) mais les communications locales (IEEE 802.15.4, ZigBee, ISA100, Thread, Wi-Fi Halow, EnOcean...) sont également très importantes.

Email Commission Sécurité informatique

Espace d'échange autour de la protection du système d'information, qui passe par la sécurité informatique mais aussi une approche juridique, humaine, organisationnel, physique...

La Commission Sécurité, composée d'une cinquantaine de membres est un espace d'échange autour de la protection du système d'information, qui passe par la sécurité informatique mais aussi une approche juridique, humaine, organisationnelle, physique... Ses membres se retrouvent au cours de réunion mensuelle pour parler des projets de la commission, débattre des dernières actualités, apporter une réponse collective à des questions posées via le courriel rouge.

Régulièrement, un invité ou un membre de la commission fait un exposé en rapport avec la protection des données de l'entreprise (technique, juridique, organisationnel, mise en pratique, nouvelles menaces, nouveaux outils ...).

Contexte : Aujourd'hui, le maître mot est "Information". Les échanges entre les systèmes d'informations professionnels comme personnels ont explosé. Mais ce progrès a un prix, une plus grande vulnérabilité ! Il est donc essentiel de connaître les ressources de l'entreprise et/ou des personnes à protéger, de maîtriser le contrôle d'accès et les droits des utilisateurs du système d'information et de s'informer des nouvelles menaces et des moyens de se protéger.

Animateur : Caroline DUHAILLIER

Objectifs : - Conférence annuelle pour informer et sensibiliser - Centralisation des référentiels de bonnes pratiques - Centre d'expertise et de conseil - Réflexion sur les démarches sécuritaires - Appui et orientation en cas de crise - Enrichir le scoop.it de la commission

Actions :

La commission organise une conférence une fois par an sur un thème sécurité avec pour objectif d'informer et de sensibiliser. La commission met à disposition des adhérents de La Mêlée un courriel rouge : securite@lamelee.com, par le biais duquel chacun peut poser une question en relation avec la protection de l'information. La commission tentera d'y apporter une réponse souvent collective. La commission crée et rassemble des référentiels sur la sécurité : les menaces, les bonnes pratiques qu'elle veut mettre à disposition de tous les adhérents de La Mêlée.

Le groupe RéSIST (Toulouse) est animé par Fabrice Prigent et Pierre-Yves Bonnetain.

Les animateurs peuvent être contactés à l'adresse anim-resist (à) ossir.org. Vous pouvez ainsi soumettre vos remarques sur la vie du groupe, poser vos questions ou proposer des sujets d'interventions (en texte simple).

Si vous souhaitez soumettre une présentation, lisez la faq sur les interventions au groupe RéSIST.

Vous pouvez consulter :

- Le calendrier des prochaines réunions,

- Les archives du calendrier et les supports des présentations.

GS Mag couvre l’actualité de la cyber sécurité et organise chaque année les « GS Days, Journées Francophones de la Sécurité » ont pour objectif d’informer et de démontrer à la communauté SSI : la réalité des menaces actuelles, leur simplicité de mise en oeuvre et leurs impacts sur la SI. Ce Colloque, exclusivement en français, souhaite également se tourner vers l’avenir en faisant la démonstration de nouveaux « Proof of Concept » qui pourraient menacer les SI.

Les GS Days proposeront des sessions techniques, organisationnelles et juridiques animées par des experts reconnus dans le domaine de la sécurité de l’information. Des démonstrations d’exploitations de failles de sécurité par des méthodes simples seront également réalisées, en collaboration avec les experts de l’ARCSI.

Ces conférences s’adressent aux RSSI, DSI, Dirigeants, Administrateurs Réseaux-Sécurité, Responsables Techniques, Risk Managers, experts sécurité…

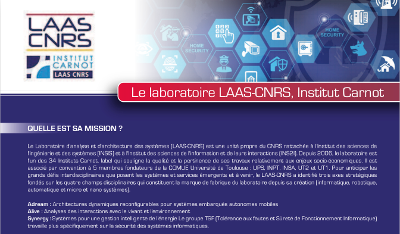

Le laboratoire LAAS-CNRS, Institut Carnot

Le Laboratoire d'analyse et d'architecture des systèmes (LAAS-CNRS) est une unité propre du CNRS rattachée à l'Institut des sciences de l'ingénierie et des systèmes (INSIS) et à l'Institut des sciences de l'information et de leurs interactions (INS2I). Depuis 2006, le laboratoire est l'un des 34 Instituts Carnot, label qui souligne la qualité et la pertinence de ses travaux relativement aux enjeux socio-économiques. Il est associé par convention à 5 membres fondateurs de la COMUE Université de Toulouse : UPS, INPT, INSA, UT2 et UT1.

Pour anticiper les grands défis interdisciplinaires que posent les systèmes et services émergents et à venir, le LAAS-CNRS a identifié trois axes stratégiques fondés sur les quatre champs disciplinaires qui constituent la marque de fabrique du laboratoire depuis sa création (informatique, robotique, automatique et micro et nano systèmes).

- Adream : Architectures dynamiques reconfigurables pour systèmes embarqués autonomes mobiles

- Alive : Analyses des interactions avec le vivant et l'environnement

- Synergy : Systèmes pour une gestion intelligente de l'énergie

Le groupe TSF (Tolérance aux fautes et Sûreté de Fonctionnement Informatique) travaille plus spécifiquement sur la sécurité des systèmes informatiques

Les travaux de l'équipe portent sur la sûreté de fonctionnement des systèmes informatiques, définie comme l’aptitude d’un système à délivrer un service de confiance justifiée. La sûreté de fonctionnement englobe les propriétés de disponibilité, fiabilité, intégrité, confidentialité, maintenabilité, sécurité par rapport aux conséquences catastrophiques (sécurité-innocuité ou safety), ainsi que de sécurité vis-à-vis des actions autorisées (sécurité-immunité ou security).

Nos travaux ciblent les systèmes informatiques constitués d'un grand nombre de systèmes interconnectés incluant des constituants très hétérogènes allant des super-calculateurs et fermes de serveurs, à une myriade de dispositifs mobiles et de minuscules systèmes enfouis (embedded systems), dans lesquels les logiciels et les services jouent un rôle déterminant. Un phénomène important à prendre en compte concerne les changements continuels que subiront de tels systèmes. Ces changements peuvent être de nature fonctionnelle, environnementale ou technologique, entraînant de nouvelles menaces et de nouvelles classes de fautes.

Une caractéristique forte concerne l’étendue des fautes prises en compte : les fautes physiques du matériel, les fautes du logiciel et les fautes d’interaction malveillantes, c’est-à-dire les intrusions. De plus, l'équipe s’appuie depuis de nombreuses années sur le développement conjoint de méthodes analytiques et expérimentales.

Interview de Olivier MARLIAC Responsable R&D, LEROY Automation

Présentation Leroy Automation :

LEROY AUTOMATION est une PME basée près de Toulouse depuis plus de 30 années, spécialisée dans les systèmes électroniques embarqués et les automatismes durcis pour les environnements sévères adaptés aux marchés de niche sur quatre grands segments: l’industriel, le militaire, le ferroviaire et l’énergie.

Leroy Automation offre une gamme étendue de produits et de services, de l'interface électrique au calculateur, de la conception du produit au maintien en conditions opérationnelles, du prototype aux fabrications en séries.

Certifiée ISO9001/IRIS, LEROY AUTOMATION conçoit et commercialise des contrôleurs embarqués ferroviaires, des automates programmables pour l’industrie, le militaire, les sous stations électriques. LEROY AUTOMATION possède une forte expertise dans les protocoles et réseaux de communication, dans la conception électronique et mécanique et dans l’ingénierie sécuritaire (SIL2/SIL4).

LEROY AUTOMATION est notamment un fournisseur de premier rang d’automates embarqués dans les tramways, les trains, les métros et les trains à grande vitesse chez Alstom Transport et Siemens. Ceux-ci représentent, depuis plus de 15 ans, plus de 40 000 appareils installés et maintenus. LEROY AUTOMATION équipe en automatismes les sous-stations électriques des lignes de la SNCF en collaboration avec le groupe VINCI ENERGIES. Ces systèmes sont également vendus en Corée du Sud auprès de KORAIL. Depuis 1996, l’entreprise fournit à THALES AIR SYSTEMS des automates durcis pour leurs systèmes de radars avec des déploiements dans le monde entier. L’entreprise a également une relation très étroite avec la RATP et EUROTUNNEL pour des projets d’automatismes variés tels que les centrales d’alarmes, les systèmes anti-intrusion et anti-effraction.

Mon rôle au sein de LEROY AUTOMATION :

Mon rôle, en tant que responsable R&D, est de gérer les développements projets d’une part : définir et suivre les travaux de conception hardware et software, suivre les budgets et les plannings. Et, d’autre part, de faire de la veille technologique afin d’anticiper les évolutions des marchés et de proposer des solutions innovantes : proposer et suivre des recherches appliquées, mettre en œuvre les innovations et proposer des applications.

Leroy Automation et la Cybersécurité : Pourquoi LEROY AUTOMATION s’intéresse à la Cybersécurité ?

Aujourd’hui, LEROY AUTOMATION est reconnu dans le développement de produits répondant aux normes de sureté de fonctionnement (norme IEC 61508 et ses dérivés EN 50126, 50128 et 50129).

Par contre, nous sommes au début de l’intégration de la sécurité dans nos développements. Nos produits étant de plus en plus connectés, nous devons garantir la disponibilité, l’intégrité et la confidentialité de nos données.

Nous sommes encore dans des environnements relativement protégés de l’extérieur mais nous commençons à intégrer de plus en plus des objets communicants et à l’heure actuelle, nous ne sommes pas armés pour gérer les risques inhérents à ces nouvelles technologies : protection des données transmises, protection des logiciels et des systèmes hardware, immunité aux attaques externes.

Le séminaire co-organisé par Captronic et G-echo à Toulouse le 18/02/2016 nous a permis de mieux appréhender la sécurité dans nos futurs développements et je remercie wles organisateurs pour la parfaite organisation de la journée.

"Présentation de l'évènement"

"Présentation de l'évènement"