Scanner = Système Automatisé de Détection de Vulnérabilités

Le système AVDS pour Automated Vulnerability Detection System, est un dispositif de détection des vulnérabilités sur le réseau. AVDS identifie les failles de sécurité et les vulnérabilités et répertorie leur localisation exacte et leur description, tout en suggérant des mesures correctives.

A chaque analyse, AVDS recherche automatiquement les nouveaux équipements et services et les ajoute au programme des inspections. Ensuite, il vérifie chaque nœud actif en fonction de ses caractéristiques et enregistre les réponses pour créer des données de référence sur la sécurité du réseau.

AVDS est capable d'analyser toutes les adresses IP automatiquement, ou de planifier des contrôles pour des adresses IP ou des segments spécifiques à des horaires précis.

Chaque analyse comprend le plus large éventail de contrôles de sécurité disponibles à l'heure actuelle.

Architecture adaptable

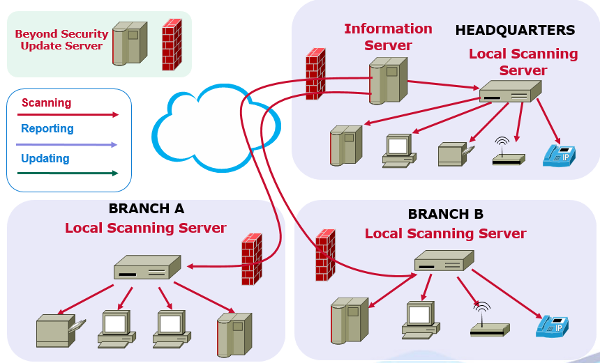

La solution AVDS est composée de 2 éléments : IS (Information Server, celui sur lequel sont consolidés les rapports) et des LSS (Local Scanner qui réalisent les scans des vulnérabilités).

La solution permet de trouver l'architecture qui vous convient :

- Totalement en mode cloud depuis les serveurs Beyond Security,

- En mode hybride entre des scanners distribués sur vos réseaux répartis sur le globe,

- En mode "on premise" intégralement dans votre organisation (Cf. schéma ci-dessus),

- Un mode totalement déconnecté est également possible.

Caractéristiques principales :

- Analyse les serveurs, routeurs, pare-feu, commutateurs, téléphones, systèmes d'exploitation - tout dispositif qui communique avec une adresse IP,

- Aucun logiciel ou agent à installer ou à conserver,

- Fréquence d'analyse souple : programmée ou à la demande,

- Rapports différentiels, qui identifient rapidement les nouvelles vulnérabilités, les modifications apportées depuis le dernier contrôle de sécurité et effectuent un suivi des mesures correctives au fil du temps,

- Mises à jour automatiques quotidiennes de la base de données des vulnérabilités, pour contrer en amont les menaces les plus récentes,

- Assistance téléphonique illimitée 24h/24 et 7j/7, avec un accès au réseau Beyond Security composé d'experts dans le domaine de la sécurité.

« Nous avons désormais la capacité de faire des analyses à tout moment. Disposer d'analyses d'évaluation des vulnérabilités constamment, c'est comme avoir un sonar sur notre propre réseau. Nous savons en permanence ce qui se passe autour de nous. »

Mike Gutknecht Ingénieur réseau chez RayovacCorporation

Dispositif de sécurité

Le scanner AVDS est un appareil en rack de 19 pouces. La conception du dispositif offre une analyse rapide et permet à l'administrateur responsable de la sécurité de se concentrer sur la détection des vulnérabilités de manière rapide et directe, sans avoir à gérer un système d'exploitation ou une suite d'outils disparates.

- Configuration simple. Durée d'exécution : environ une heure,

- Dispositif autonome Ne nécessite pas l'intégration au matériel existant,

- Aucun logiciel ou agent à installer,

- Système d'exploitation du dispositif protégé contre les attaques.

Génération de rapports ciblés

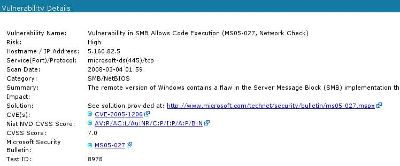

Les rapports AVDS standards offrent une analyse complète de toutes les vulnérabilités trouvées, classées par criticité du risque.

Chaque vulnérabilité détectée contient des informations techniques spécifiques au risque, y compris un bref résumé, le niveau de gravité, l'impact possible, la solution recommandée et des informations pertinentes, par exemple des liens vers des correctifs fournis par des éditeurs de logiciels. Une section « résumé de l'exécution » inclut un résumé général permettant une évaluation rapide des risques détectés.

Audits de sécurité de site Web ?

AVDS effectue une analyse interne et externe des réseaux quel que soit le nombre de serveurs, services, ports ou adresses IP.

Pour une analyse de sécurité ciblée sur des sites Web, des serveurs Web, des paniers d'achats et toute adresse IP sur Internet, les analyses peuvent être effectuées par nos serveurs AVDS hébergés et les résultats peuvent être combinés aux résultats d'analyse interne réalisée localement afin d'obtenir un rapport complet sur les vulnérabilités.

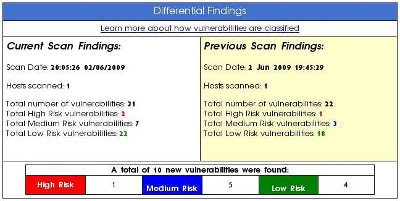

Rapports différentiels

Les rapports différentiels permettent de présenter les modifications depuis la dernière analyse. Les nouvelles vulnérabilités, les ports ouverts, les services en cours d'exécution, les hôtes nouveaux/supprimés sont répertoriés, et un résumé de tout problème résolu depuis la dernière analyse est présenté.

Les rapports différentiels constituent un outil précieux pour contrôler les modifications apportées aux données de référence sur la sécurité et effectuer le suivi des mesures correctives réalisées au fil du temps.

Solution pour fournisseurs de service gérés

Intégrez facilement AVDS à votre infrastructure existante. Installé dans un centre de gestion de la sécurité (SOC, Security Operating Center), une ferme ASP, en co-localisation ou en tant que service externalisé, AVDS peut devenir partie intégrante de votre offre de service rapidement et avec un investissement initial minimal.

« AVDS m'a montré de manière graphique, discrète et détaillée l'état de nos réseau/pare-feu et serveur Web après avoir analysé notre système à l'aide d'un vaste éventail de tests. Des rapports clairs et concis m'ont été envoyés, puis l'équipe technique de Beyond Security a discuté avec moi des résultats de l'analyse, m’a expliqué les termes et concepts que je ne connaissais pas et m’a suggéré des mesures correctives simples et précises. Depuis mon premier contact avec Beyond Security, j'ai été agréablement impressionné, j’ai apprécié leur convivialité, leur manière claire de présenter les choses, leur approche concernant la confidentialité et leur savoir technique. »

Paul Sheriff Directeur du service informatique Ville de Geraldton

Architecture distribuée pour réseaux de grande taille

Pour les réseaux de grande taille (entre 2 000 et 2 millions de nœuds), AVDS utilise une architecture d'analyse distribuée afin d'analyser et de gérer efficacement les évaluations des vulnérabilités et d'effectuer le suivi à partir d'une console d'administration unique. Plusieurs dispositifs AVDS répartis sur des réseaux distincts peuvent se connecter à un système de gestion centralisé pour effectuer une analyse distribuée et consolider les données des rapports.

Nouvelles vulnérabilités

Avec environ 310 nouvelles vulnérabilités de systèmes d’exploitation et d'applications en moyenne annoncées par mois, une analyse de réseau active et régulière est essentielle. Une solution automatisée de gestion et d'évaluation des vulnérabilités en continu est la meilleure option pour évaluer et gérer les vulnérabilités d'un réseau d'entreprise.

« Les informations fournies par les rapports sont claires et concises. Elles expliquent aux ingénieurs où est le problème, où chercher davantage d'informations et la manière de résoudre le problème.

Avec ces rapports en main, nous sommes assurés après chaque modification apportée au réseau de savoir si nous avons fait les modifications appropriées en termes d'exigences de sécurité.

Nous avons tenté les services gratuits. Mais lorsque nous avons essayé AVDS, nous n’avons constaté aucun faux positif, et les rapports différentiels ont permis de faciliter la génération de rapports de gestion. Ses fonctionnalités sont impressionnantes. Elles nous permettent de fournir des services ICT au lieu de faire la chasse aux vulnérabilités. »

Cody Phang Responsable informatique pour l'Australian Government National Capital Authority (NCA)

Contrôles des vulnérabilités

| Analyses | Contrôles d'échantillon |

|---|---|

| Applications Web | Apache, Microsoft IIS®, Oracle WebLogic®, IBM WebSphere®, Adobe ColdFusion®, paniers d'achat |

| Base de données | Oracle®, MySQL, Microsoft SQL Server®, Lotus Notes®, DB2® |

| Systèmes de réseau | Routeurs, pare-feu, commutateurs/hubs, serveurs d'accès distant, points d'accès sans fil, IPSec, PPTP, DHCP, DNS, LDAP, SNMP, VPN, FTP, SSH, TELNET, modems, systèmes d'anti-virus |

| Systèmes d'exploitation | Microsoft Windows NT, 2000, Server 2003 et 2008, XP, Vista®, Windows 7®, Solaris®, AIX®, HP-UX®, SCO Unixware®, BSD (OpenBSD, NetBSD), Linux, AS/400®, VMS®, Mac OS X®, Novell NDS |

| Langages | SQL, ASP, PHP, CGI, JavaScript, PERL, Ruby, .NET |

| Applications OSI Layer 7 | Serveur Web, Serveur de base de données, serveur de messagerie, serveur FTP, serveur proxy |

Fonctionnalités

- Analyse des plages d'adresses IP illimitées pour identifier les adresses IP actives

- Une fonction ad-hoc analyse rapidement en quelques secondes des nœuds individuels ou des segments du réseau.

- Programmation automatique d'analyses quotidiennes/hebdomadaires/mensuelles.

- Génération de rapports différentiels qui mettent en avant et testent les adresses IP, ports et services ajoutés.

- Moteur de recherche puissant, qui filtre et traite rapidement les vulnérabilités rapportées.

- Architecture d'analyse distribuée pour les réseaux de grande taille, et dispositifs AVDS multiples avec analyses à l'échelle de l'entreprise et rapports consolidés.

- Profils d'analyse permettant de vérifier rapidement un sous-ensemble restreint de problèmes sur des réseaux de grande taille.

- Non-intrusif et consomme peu de bande passante. La vitesse d'analyse peut être limitée par l'administrateur afin de contrôler les contraintes relatives à la bande passante.

- Interface d'administration sur navigateur Web.

- Peut détecter jusqu'à 2 millions d'adresses IP actives.

- Mises à jour automatiques quotidiennes de la base de données des menaces.

- Base de données des vulnérabilités fournie par le portail SecuriTeam (www.securiteam.com), un centre d'échange d'informations sur la sécurité respecté dans le secteur bénéficiant de plus de 2 millions de visites par an et de 8 500 articles en ligne.

- Assistance téléphonique 24h/24 et 7j/7 avec un accès aux experts Beyond Security.

Complément du test d'intrusion (pen test)

De nombreuses entreprises doivent réaliser régulièrement un test de pénétration sur leurs réseaux et sites Web. Ces tests sont intrusifs et onéreux. En outre, étant donné la rapidité avec laquelle de nouvelles vulnérabilités sont découvertes, exploitées et rendues disponibles à la communauté des pirates informatiques à grande échelle, les résultats des tests d'intrusion deviennent obsolètes aussitôt qu'ils sont générés. AVDS offre des résultats équivalents à la plupart des procédures de test de pénétration, à la demande et sur un mode industriel.

Performance d'analyse

| Par défaut | Min | Max |

|---|---|---|

| Vitesse d'analyse (paquets/seconde) | 300 | 35 |

| Nombre de sessions par analyse | 8 | 2 |

| Débit par analyse (kilobits / seconde) | 60 | 6 |

| Durée moyenne d'analyse | Analyse un réseau standard de classe C en environ 12 minutes |

« Nous avions besoin d'un moyen de détecter et d'auditer les actifs du réseau, de comprendre et de prioritiser les vulnérabilités du réseau actuel, puis d'effectuer le suivi et de gérer les efforts en vue de corriger les problèmes au fil du temps. Après avoir examiné pendant trois mois presque dix fournisseurs différents de dispositifs d'analyse des vulnérabilités, nous avons choisi AVDS de Beyond Security. Nous avons choisi AVDS particulièrement en raison du fait qu'il ne cause aucune interruption dans l'exécution de nos systèmes et ne nécessite aucune installation de logiciel sur nos systèmes. »

Gary Anton Vice-président de Strategic Sourcing et IT Illinois Tool Works (ITW)

Spécifications matérielles du dispositif

- Facteur de forme : 1 unité montée en rack de 19 pouces (avec rails Dell Rapid/Versa) ou mini tour

- Processeur : Dual Core Xeon E3110

- Mémoire RAM: 2 Go DDR2, 800 MHZ, 2X1 G

- Disque dur : 250 Go, 7,2K RPM, SATA, 3 Gbit/s, 3.5-po

- Carte réseau : 2 Ports Gigabit Ethernet

- Système d'exploitation : Linux (renforcé)

Configuration requise

- IE 6.0 ou version ultérieure, Mozilla Firefox 1.5 ou version ultérieure (pour la console d'administration)

- Adresse IP sur votre réseau interne