Lieu et date de l'évènement

Nous vous accueillerons le 17/11/2016 à partir de 13:30.

Paris Montparnasse, ESME Sudria, 40 rue du Docteur Roux, 75015 Paris

M°6 : Pasteur ou Montparnasse-Bienvenue

M°12 : Pasteur ou Volontaires

Programme préliminaire

- Intrusions logicielles et matérielles ? Approches utilisées ?

- Comment identifier ces incidents ?

- Quels moyens à mettre en œuvre ?

- Pourquoi se protéger ?

« … Les États membres veillent à ce que les fournisseurs de service numérique identifient les risques qui menacent la sécurité des réseaux et des systèmes d'information qu'ils utilisent pour offrir, dans l'Union, les services visés à l'annexe III, et prennent les mesures techniques et organisationnelles nécessaires et proportionnées pour les gérer … » extrait choisi de la Directive UE2016/1148.

En complément d’une compréhension de cette directive, de ses conséquences organisationnelles et technologiques, les auditeurs appréhenderont les enjeux liés à la sécurité des systèmes embarqués et IoT grâce à de nombreux retours d’expériences appuyés par des démonstrations.

En particulier et au cours de ce séminaire co-organisé par G-ECHO, l’ESME Sudria et CAP’TRONIC, les intervenants proposeront de répondre aux questions posées en préambule.

Programme

- 13:30-14:00: Accueil

- 14:00-14:15: Présentation de l’ESME, CAP’TRONIC et G-ECHO

Introduction de l'après-midi par Jean-François BAILLETTE, G-echo.

"Présentation de l'après-midi"

"Présentation de l'après-midi"

14:15-15:00: La Directive UE2016/1148 : quel impact ?

par maître Isabelle LANDREAU, avocat au barreau de Paris

15:00-15:45: La détection des incidents de sécurité et comment s'en prémunir

par Bruno MICHAUD, Directeur technique CESTI, Leader sécurisation IoT et logiciel embarqué - SOGETI

15:45-16:30: Attaque d'une télécommande de chantier

par Yves RUTSCHLÉ - Airbus Apsys

16:30-17:15: MQTT, où comment l'infrastructure fragilise aussi les objets connectés

par Renaud LIFCHITZ, expert sécurité chez Digital Security

17:15-18:00: Exemples de protections à adopter

-

18:00-18:15: Conclusions et perspectives par Jean-Jacques URBAN-GALINDO, PDG / Consultant chez Urban-Galindo Conseil, ancien directeur de programme PSA

-

18:15-20:00: Pizza IoT Meeting : discussions et rencontres avec les futurs ingénieurs en systèmes embarqués de l'ESME Sudria

Directive NIS - Isabelle LANDREAU

La Directive UE2016/1148 : quel impact ? (Maître Isabelle LANDREAU, avocat au barreau de Paris)

Isabelle LANDREAU est avocate au barreau de Paris, avec une expérience internationale (Europe, USA, Australie, pays d'asie dont Chine et Japon).

Spécialisée dans le droit des affaires, la protection de la propriété intellectuelle pour les startup et PMEs. Elle les aide à établir des filiales, à protéger et vendre leurs produits et services en Europe et dans le monde. En particulier elle accompagne ses clients sur les marques, brevets, designs mais également sur les sujets liés aux logiciels et données.

Fragilités de MQTT - Renaud LIFCHITZ

MQTT, où comment l'infrastructure fragilise aussi les objets connectés

Renaud LIFCHITZ est un expert français reconnu en sécurité informatique ayant une expérience de 12 ans en tant qu’auditeur et formateur, principalement dans les secteurs bancaire et telecom. Il s’intéresse tout particulièrement au développement sécurisé, aux protocoles de communication sans fil et à la cryptographie, appliqués au monde de l’Internet des Objets. Il a été intervenant dans de nombreuses conférences internationales.

On parle habituellement des vulnérabilités intrinsèques aux objets connectés : vulnérabilités physiques ou liées aux protocoles sans fil utilisés, mais certains protocoles côté serveur sont difficiles à sécuriser et contribuent à fragiliser les flottes d'objets connectés. Nous étudierons le cas du protocole MQTT, largement utilisé, avec de nombreux exemples de données sensibles exposées et d'objets connectés dont il est facile de prendre le contrôle. Nous finirons par les approches possibles pour sécuriser MQTT, parfois au détriment de la compatibilité.

Plan de la présentation :

- Présentation de Digital Security, du CERT-UBIK et de Renaud,

- Qu'est-ce que le protocole MQTT ? : description, fonctionnalités, usages principaux,

- Versions et implémentations courantes de MQTT,

- Faiblesses récurrentes et exemples de services vulnérables : défauts d'authentification, de chiffrement et de cloisonnement,

- Durcissement d'un service MQTT : options de sécurité et compatibilité.

Attaque d'une télécommande de chantier - Yves RÜTSCHLE

Attaque d'une télécommande de chantier (Yves Rutschle, Airbus APSYS)

Yves Rutschlé est consultant en sécurité des systèmes embarqués dans le domaine de l'aéronautique depuis huit ans. Ses domaines principaux d'intervention sont les architectures embarquées et l'expertise en systèmes d'exploitation. Il base ces expertises sur dix ans d'expérience en développement de systèmes embarqués.

"Présentation Airbus APSYS Yves"

"Présentation Airbus APSYS Yves"

Attaque d'une télécommande radio industrielle: La cible étudiée est une télécommande du type de celles utilisées pour commander des grues de port ou de chantier. La présentation aborde le matériel et le logiciel, propose une démonstration de l'écoute, de l'analyse, et montre une attaque en rejeu.

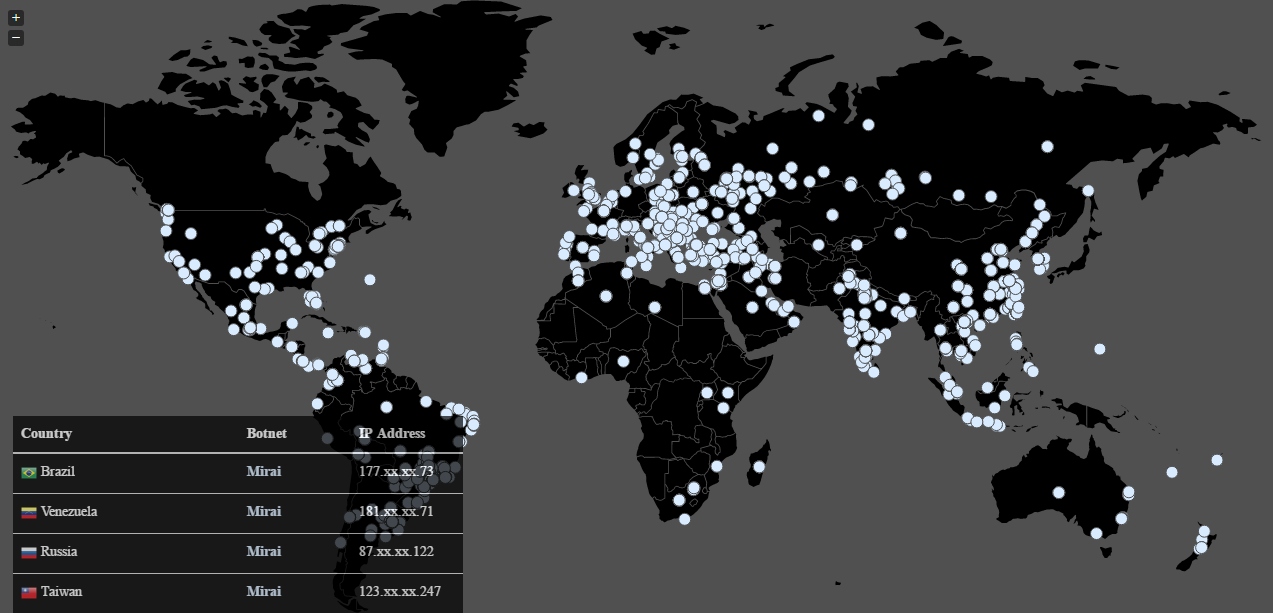

Détecter les intrustions - Bruno MICHAUD

Comment détecter ces intrusions et s’en prémunir par Bruno MICHAUD, Directeur technique CESTI, Leader sécurisation IoT et logiciel embarqué - SOGETI

La présentation est en anglais "How to detect intrusions in IOTs and how to fight against them"

"Présentation SOGETI Bruno MICHAUD"

"Présentation SOGETI Bruno MICHAUD"

Dans une première partie, la dimension du problème est posée en termes de complexité et de surface d'attaque. Sont ensuite abordées les différentes méthodes pour détecter les intrusions. Enfin, une méthode globale pour sécuriser un ensemble d'IOT est proposée, en prenant en compte les différentes dimensions humaine organisationnelle et technique. Dans cette dernière partie les nouvelles architectures permettant de traiter le problème globalement sont également présentées.

Failles cryptographiques - Graham STEEL

Exemples de protections à adopter (Graham STEEL - CryptoSense)

Survol d' « histoires de guerre » de la cryptographie attaquée, dont un bon nombre en systèmes embarqués (Sony PS3, RSA SecurID, Yubikey HSM, etc...). Pour chaque exemple, présentation de la problématique et de comment l’éviter, sans plonger dans les détails des algorithmes ou aspects mathématiques ...