Lieu et date de l'évènement

En partenariat avec Captronic et Aerospace Valley, nous vous accueillerons le 19/10/2016 à partir de 09:30 et jusqu'à 17:00 à l'IMS – Bât A31 - 351 Cours de la Libération - 33405 TALENCE CEDEX.

Objectif

Sensibiliser les participants aux enjeux liés à la sécurité, présenter quelques bonnes pratiques à intégrer dans la conception d’un système embarqué/objet connecté « secure by design ».

L’arrivée massive des objets connectés dans le quotidien du citoyen mais aussi dans celui des entreprises a commencé, l’interdépendance des systèmes, la multitude de protocoles et la connexion à internet sont autant de failles possibles dans ces produits.

Le système doit garantir la disponibilité, l’intégrité et la confidentialité des données qu’il manipule et qu’il échange, il doit être protégé contre la copie et le "reverse engineering" dans le cadre de la lutte contre l’espionnage industriel, il doit être protégé contre les attaques intérieures et extérieures qui visent à le détourner de sa fonction et/ou à en prendre le contrôle.

Programme de la conférence

Introduction à la sécurité des systèmes d’information, des systèmes embarqués et de l’IoT par Jean François BAILLETTE, G-ECHO :

"Présentation Jean-François BAILLETTE"

"Présentation Jean-François BAILLETTE"

- Tour des normes, sûreté versus sécurité industrielle,

- Six choses à faire en priorité,

- Documentation et livres blancs des autorités, et bonnes pratiques,

- Rester informé des dernières (h)ac(k)tualités,

- Quelques outils utiles.

Atteindre le niveau de sécurité de la 2G/3G/4G avec Sigfox et LoRa par Guillaume CRINON, Technical Marketing Manager EMEA, AVNET MEMEC SILICA

- Les réseaux SIGFOX et LoRa font preuve d’une capacité inégalée pour transférer des données issues de capteurs autonomes vers le Cloud. Néanmoins, alors que la simplicité du protocole de communication de ces réseaux est un atout évident en ce qui concerne l’économie d’énergie du capteur par rapport à la 2G/3G/4G, il pourrait devenir une faiblesse pour les applications nécessitant un niveau de sécurité élevé.

- Nous allons démontrer quels sont les outils et les remèdes qui permettront d’assurer une sécurité équivalente aux réseaux de communication sur carte SIM.

La sécurité à l’ère des objets connectés par Yann ALLAIN d’OPALE SECURITY

- Comment s’y prendre quand on est une PME, retour d’expérience

- Après plus d’une centaine d’audits de sécurité IoT, que faut-il retenir ?

- Points de vigilance, bonnes pratiques et outils de sécurisation disponibles pour les équipes R&D

- Comment mettre en place une conception sécurisée des IoT dans votre entreprise (sans alourdir les budgets, ni les délais !)

- Démonstrations

La sécurité matérielle dans les systèmes embarqués et l’IoT par ARROW

- Historique, les algorithmes en cryptographie

- Les solutions en composants de sécurité de MICROCHIP/ ATMEL

- Démonstrations

Présentation du concept de cybersécurité par contrôle d’accès autonome sans fil par Jacques GASCUEL, FULLSECURE

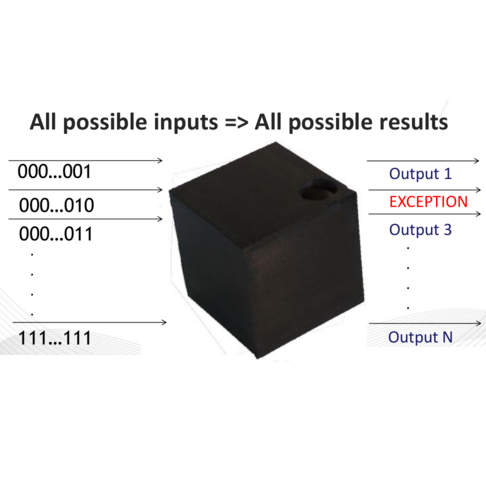

La sécurité des systèmes embarqués sans cryptographie, brevet international.

Pour aller plus loin

Formations, séminaires, test industriel de conformité EDSA/ISA Secure/62443 ... RDV sur notre page de contact