"Cybersécurité IoT et embarqué"

"Cybersécurité IoT et embarqué"

Journée parrainée par Louis POUZIN

Cette journée dédiée à la cybersécurité dans l'IoT et l'embarqué est placée sous le haut patronnage de Louis POUZIN.

Louis est l'inventeur du datagramme sur lequel repose l'internet; il est maintenant à la manoeuvre pour une refondation des racines de l'internet.

Présentation :

Le futur des objets connectés ? 25 % des attaques passeront par eux. Votre ampoule connectée, votre pompe à insuline, votre pilulier électronique, votre frigo … deviendront autant de bases potentielles d’attaques pour les agents pathogènes.

Bientôt plus besoin de thermomètre, glucomètre, tensiomètre, … Toutes ces informations seront « téléportées » à travers les réseaux LPWAN (Low Power Wide Area Networks) directement ou depuis vos vêtements connectés à travers les réseaux Sigfox, Lora ...

Et la sécurité dans tout ça ?

Si vous souhaitez découvrir les enjeux économiques, les écueils techniques en sécurité, les bonnes pratiques, les retours d’expérience le futur (recherche avancée, smart grid, data, city, hôpital, …), écouter des prédictions liées à l’intelligence économique et … vous assurer contre les cyber-risques dans l’IoT et l’embarqué ...

Objectif :

Sensibiliser les participants aux enjeux liés à la sécurité, présenter quelques bonnes pratiques à intégrer dans la conception d’un objet connecté « secure by design », présenter des exemples de mise en oeuvre des dernières technologies de réseau bas débit (Sigfox, LoRa), proposer des pistes de sécurisation, évoquer les opportunités liées à la mise en oeuvre de bonnes pratiques et technologies en sécurité des systèmes d’information, éclairer les participants sur les enjeux actuels et à venir.

FAQ et prochaine conférence :

Où trouver les slides des exposés ?

Au début du contenu de chaque article pour les conférenciers ayant souhaité publier leurs présentations.

Au début de chaque présentation des partenaires nous ayant déposé une plaquette de présentation identifié par l'image ci-contre.

Qui est le grand gagnant de l'abonnement d'un an à GS-Mag ?

Timothy KNIGHT, Etudiant Système Embarqué à ESME Sudria gagne un abonnement d'un an à l'édition électronique de GS-Mag

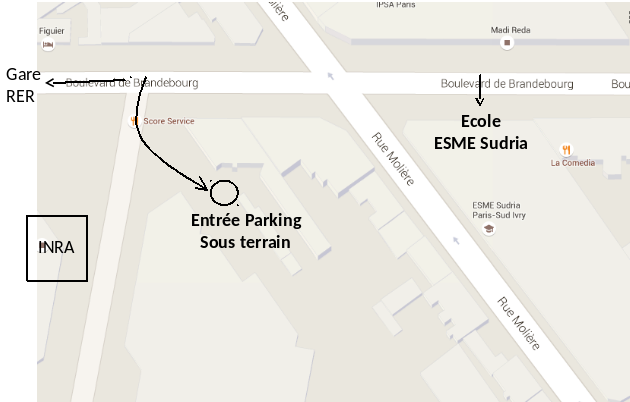

Comment se rendre à la journée ?

Les modalités d'accès à l'ESME Sudria sont reprises sur la page de l'ESME. Le RER C s'arrête à 200m de l'école.

Si vous êtes en voiture, il est prévu de pouvoir se garer ici :  .

.

Il faut que vous soyez inscrit et que vous vous fassiez connaître.

Je souhaite participer à la prochaine conférence, comment faire ?

La prochaine journée sera annoncée prochainement.

Que vous ayez un sujet à présenter sur le sujet de la sécurité pour l'IoT et les systèmes embarqués, que vous souhaitiez soutenir le prochain évènement en étant sponsor ou que vous souhaitiez participer aux conférences, vous pouvez nous faire parvenir un email sur contact[at]g-echo.fr.

Ou passer par la page de contact du site : Contact

Informations pratiques, contact et inscription

- Date : 09/06/2016 de 8h30 à 20h00,

- Lieu : Campus ESME SUDRIA Paris-Ivry 38 rue Molière 94200 Ivry-sur-Seine,

- Transports : M°7 : Mairie d'Ivry, RER C : Ivry-sur-Seine (Trains MONA et ROMI),

- Parking sur place,

- Prix : participation aux frais de la journée, 50 € TTC.

Tarif adhérent CAP’TRONIC et partenaires : 30 € TTC CAP’TRONIC propose à ses adhérents et partenaires, un tarif spécial pour cette journée à 30 € TTC. Pour cela, merci de contacter Céline GONCALVES qui vous donnera un code promotionnel afin de pouvoir bénéficier de ce tarif.

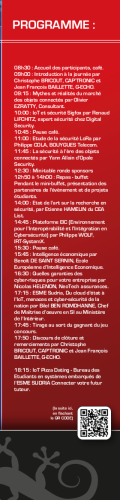

Programme

- 08h30 : Accueil des participants par Véronique BONNET, ESME et Christian TOUSEAU, café,

-

09h00 : Introduction à la journée par Christophe BRICOUT, CAP’TRONIC et Jean François BAILLETTE, G-ECHO,

-

09:15 : Mythes et réalités du marché des objets connectés par Olivier EZRATTY, Consultant

-

10:00 : IoT et sécurité Sigfox par Renaud LIFCHITZ, expert sécurité chez Digital Security

-

10:45 : Pause café

-

11:00 : Etude de la sécurité LoRa par Philippe COLA, BOUYGUES Telecom

-

11:45 : La sécurité à l’ère des objets connectés par Yann Allain d’Opale Security

-

12:30 : Mini-table ronde sponsors

-

12h50 à 14h00 : Repas - buffet

Pendant le mini-buffet, présentation des partenaires de l'évènement et de projets étudiants.

- 14:00 : Confiance décentralisée par la BlockChain et Internet des objets par Henri d'AGRAIN, CHECy

-

15:30 : Pause café

-

15:45 : Etat de l'art sur la recherche en sécurité, par Etienne HAMELIN du CEA List

-

16:30 : Quelles garanties des cyber-risques pour votre entreprise par Nicolas HELENON, NeoTech assurances

-

17:15 : ESME Sudria, Du cloud d'état à l'IoT, menaces et cyber-sécurité de la nation par Bilel BEN ROMDHANNE, Chef de Maîtrise d’oeuvre en SI au Ministère de l'Intérieur

- 17:45 : Tirage au sort du gagnant du jeu concours

-

17:50 : Discours de clôture et remerciements par Gérard PÉLIKS, Président CyberEdu, Christophe BRICOUT, CAP’TRONIC et Jean François BAILLETTE, G-ECHO,

-

18:15 : IoT Pizza Dating - Bureau des Etudiants en systèmes embarqués de l'ESME SUDRIA Connecter votre futur tuteur Par les étudiants de l'ESME et l'équipe enseignante.

Organisateurs :

Interview de Michel MARCEAU, Directeur de programme Captronic île de France et Grand Est

QUELLE EST LA MISSION DE CAPTRONIC ?

Fondée par le CEA et Bpifrance, et financée par le ministère de l’Economie, de l’Industrie et du Numérique, l’association JESSICA France est chargée de la mise en oeuvre du programme CAP’TRONIC. Celui-ci a pour objectif d’aider les PME françaises, quel que soit leur secteur d’activité, à améliorer leur compétitivité grâce à l'intégration de solutions électroniques et de(s) logiciel(s) embarqué(s) dans leurs produits.

QUELLE EST VOTRE APPROCHE SUR L'AIDE AUX PME AU NIVEAU DE LA SÉCURITÉ ?

Nous considérons que l’émergence de toute innovation connectée sera acceptée et facilitée si le produit proposé suscite la confiance des clients et l'assentiment des utilisateurs.

Plus l'exigence de confiance est élevée pour un client, plus la sécurité est importante et doit être prise en compte dès le début de la conception. Le niveau de protection doit être adapté à l'application proposée.

C'est pourquoi devant le nombre croissant d'objets connectés à Internet et le nombre croissant de PME qui prennent le virage de l’IoT (Internet of Things) et qui intègrent désormais de l’intelligence et de la connectivité dans leurs produits, mais qui ne se préoccupent pas de sécurité, le programme Cap'tronic a décidé de mener une action spécifique afin d’aider ces PME contre toute action malveillante.

En effet, ces produits deviennent le point d'entrée des attaques des systèmes d'information de l'entreprise ou de la malveillance envers les utilisateurs.

QUELLES SONT VOS PROCHAINES ACTIONS SUR LA SÉCURITÉ ?

Nous continuons aussi notre action de vulgarisation de la technologie avec des séminaires de sensibilisation, et des formations à la cybersécurité à travers toute la France.

Captronic s'est rapproché de l'ANSSI, l'organisme d'état qui porte pour la France la thématique de la sécurité, pour préparer ensemble un guide d'accompagnement à destination des PME/TPE qui développent ou font développer par un bureau d'études ou une société de services de prestations intellectuelles et informatiques (SSII) leurs systèmes et objets connectés. Ce guide contiendra quelques conseils et recommandations pour réussir le développement de leur produit. Il rappellera aussi aux entreprises que les mises à jour sont permanentes en fonction des progrès que ne manqueront pas de faire les hackers malveillants.

Nous travaillons aussi à une offre incluant un "audit de produit" en vue d'adapter la sécurité au niveau d'exigence du marché visé pour tendre vers la sécurité de bout-en-bout pour les PME.

Le programme Captronic accompagne plus de 400 entreprises par an et dans le cadre des demande d'expertises, nous sommes passé de 20 % des projets aidés en 2014 à plus de 50 % en 2015 en ce qui concerne l'IoT avec des besoins sur le choix de la technologie radiofréquence, des problématiques de communication longue portée et donc d'antenne, de consommation d'énergie et de choix de batterie, etc ...

Interview de Jean-François Baillette, Dirigeant et Fondateur de la société G-echo

QUELLE EST LA MISSION DE G-ECHO ?

G-echo aide les organisations à mettre en oeuvre une démarche globale de sécurité incluant gestion des risques (et des opportunités).

- Maîtrise des risques : AMOA, conseil, expertise, forensique en sécurité des SI mais également des offres innovantes comme du BugBounty,

- Gestion des RH : Recrutement d'experts, formations, juridique, ...

- Solutions et outils : gestion des risques, scan de vulnérabilités, fuzzing, DLP, R&D ...

- Et des diagnostics gratuits pour démarrer en cyber-sécurité.

Dans l’offensif nous considérons les outils de sécurité des systèmes d’information et d’intelligence économique comme un levier de développement et de résilience.

Dans le défensif en fournissant conseil, audit, expertise, formation, coaching, soutien juridique, outils (scanner, fuzzing, cryptographie, ...) pour sécuriser les systèmes d’information.

Nous nous autorisons à travailler également sur l’axe des ressources humaines qui est un sujet principal dans le domaine de la sécurité des systèmes d’information.

QUEL APPROCHE PRECONISEZ-VOUS AUX PME ?

Je préconise de prendre le sujet au niveau auquel il s’agit de le placer : lorsqu’on démarre dans la sécurisation de son système d’information, on se pose d’abord une question stratégique au niveau de la direction générale (pourquoi, comment, combien, pour quel bénéfice).

Au-delà de la maîtrise des risques il s’agit d’abord de considérer les gains qui peuvent être apportés par la mise en oeuvre d’une démarche de sécurisation de son SI et quels impacts futurs sur les ventes.

On peut aborder le sujet de deux façons : à minima par la contrainte ou en considérant et gérant comme une opportunité l'intégration d'une nouvelle démarche de résilience dans l'organisation.

Si on considère que la démarche est un frein et un coût, on agira en mode réactif sur des demandes client ou lorsque des risques juridiques seront avérés ou encore lorsque vous aurez été attaqués. Bien souvent trop tard ...

Si on considère la démarche de sécurisation du système d’information est une opportunité de mettre en place une culture qui transformera la démarche de l'organisation; et si on cherche à s’en servir via le marketing pour aller gagner de nouveaux marchés ...

Dans tous les cas de figure, on ne peut pas acheter sur étagère une PSSI (Politique de Sécurité) ou un dossier de sécurité projet.

On démarre par un audit des risques à couvrir, et la mise en place d’un système de gestion de ces risques en sécurité des SI.

Puis on décline sur l’infrastructure de production avec la même logique de mettre les risques sous contrôle. Enfin on choisit des solutions compatibiles avec les enjeux et les besoins de l'Entreprise.

Pour l'actualité, gardez les oreilles ouvertes en participant à des commissions et club de sécurité comme les partenaires de la journée, entourez-vous des experts du sujet, faites-vous accompagner en MOA par des sociétés comme G-echo.

Qu’il s’agisse d’objets communiquants sur des longues distances en bas débit (LPWAN avec Sigfox, Lora et les nouveaux entrants), de communications locales IEEE 802.15.4, ZigBee, ISA100, Thread, Wi-Fi Halow, EnOcean ...

Qu’il s’agisse de réféléchir à la démarche au niveau de votre Entreprise, de choisir des outils, d’orienter votre GPEC, ... ne restez pas seuls.

QUELLES SONT VOS PROCHAINES ACTIONS SUR LA SÉCURITÉ ?

Je souhaite renforcer le partenariat avec Captronic, mon objectif étant de faire partager des connaissances et de faire se connaître le milieu de la sécurité avec les écosystèmes des startups, des TPE, PME, PMI avec les Entreprises et organisations de tout type dans le domaine de la sécurité. Faire connaître également les clubs et associations dans lesquels j'apprend beaucoup et qui sont de merveilleux vecteurs de diffusion des bonnes pratiques en sécurité.

Sur le moyen terme, je souhaite renforcer nos propres offres autour de la norme CEI 62443 qui - à l’instar de la norme CEI 61508 en son temps - est en train de devenir un standard industriel et promet même de devenir une sorte de CMMI de la sécurité.

Interview de Véronique Bonnet, Directeur de l'ESME Sudria

Eléments biographiques :

Ingénieure Arts-et-Métiers, j’ai passé 12 ans dans l’industrie avant d’intégrer, en 2005, Ionis Education Group en tant que directrice d’établissements d’enseignement supérieur. Je dirige l’ESME Sudria depuis septembre 2015.

Présentation de l’école :

Fondée en 1905, l’ESME Sudria est une école d’ingénieurs pluridisciplinaire post-bac. Notre objectif est de former les futurs ingénieurs aux enjeux technologiques de demain (la transition énergétique ; l’intelligence numérique ; la mobilité et la communication ; la santé et l’aide à la personne). Pour cela, nous nous appuyons sur nos cinq laboratoires et dispensons à nos élèves-ingénieurs un enseignement transversal, pluridisciplinaire, structuré autour de la gestion de projets innovants, de stages en entreprises et d’expériences internationales.

Vous êtes partenaire de l'événement, en quoi pour vous celui-ci est-il important ?

C’est important pour nous de multiplier les contacts et d’approfondir, dès que possible, nos relations avec les entreprises innovantes, expertes dans leur domaine. Ce séminaire Cybersécurité – IoT et Systèmes embarqués est une occasion unique de réflexion et d’échanges autour des problématiques complexes qui seront au cœur des préoccupations des ingénieurs de demain.

Pouvez-vous nous donner trois éléments à retenir / Quel message souhaitez-vous faire passer ?

Le premier élément à retenir serait la recherche de l’EXPERTISE : l’expertise des intervenants et des enseignements. Cette expertise est présente à tous les niveaux, de l’approche des problématiques complexes aux compétences mises en oeuvre pour trouver des solutions.

Nous voudrions insister aussi sur l’importance de l’INNOVATION. Celle-ci est d’ailleurs presque indissociable de l’expertise et doit être au cœur de la formation des futurs ingénieurs.

Enfin, nous voulons insister sur l’importance des relations d’une école comme l’ESME Sudria avec le monde économique et technologique. Les entreprises sont les actrices de l’économie et de l’innovation et un évènement comme ce séminaire est une occasion unique de renforcer encore les liens entre l’école, les élèves-ingénieurs et les entreprises innovantes.

Interview de Christian Touseau, Directeur département Systèmes Embarqués & Electroniques

Pourriez-vous vous présenter ainsi que votre structure ?

Christian Touseau, ingénieur ESME et responsable du département Systèmes Embarqués & Electroniques.

Dans le cadre de cette voie d’expertise l’objectif de formation est :

- Former des ingénieurs de Conception capable de réaliser une plate forme matérielle numérique (microprocesseur & FPGA),

- Et d’installer les ressources logicielles (firmware ou OS) et ainsi de fournir un système opérationnel.

Pourquoi participez-vous à l'événement en tant qu'école ?

Il est fondamental pour une école d’ingénieur de faire coïncider la formation technique et technologique avec les besoins des entreprises.

Un événement tel ce séminaire met en lumière des problèmes présents et surtout futurs que la technologie doit résoudre impérativement.

Cela aboutit à la mise en place de cours, travaux pratiques et projets de développement destinés à apporter la culture et la connaissance nécessaire aux élèves ingénieurs, futur acteurs du monde industriel.

Il est tout aussi fondamental pour l’école d’avoir des relations permanentes de bon voisinage avec les entreprises pour assurer les nombreux stages à effectuées par les étudiants, d’avoir des intervenants techniques de haut niveaux pour les cours d’expertises et d’assurer par la même un placement optimisé des futurs ingénieurs.

Un peu de prospective ?

Electronique embarquée ou non, robotique, communication, la Recherche et Développement sera très attractive et pourvoyeuse d'emplois d'ingénieurs, de développeurs, de roboticiens, d'ergonomes.

Elle sera à très moyen terme source de transformation de nos métiers.

Déjà les premières applications se répandent et touchent un grand nombre de professions.

Par exemple, les agents chargés de la réfection des routes commencent à utiliser des exosquelettes pour accroître leurs forces ou soulager leur charge de travail.

La généralisation toutefois modifiera certainement notre rapport au travail et devra faire l'objet d'une réflexion plus globale.

Nous pourrons peut être créer une filière forte si nous savons nous organiser.

Interview de Louis POUZIN, Président - Open-Root

Les objets connectés ont précédé l'internet, p.ex. la surveillance anti-vol, les observations météorologiques, ou le suivi d'animaux domestiques ou sauvages. Les infrastructures internet et radio-mobile ont ensuite apporté une connectivité et une économie supérieure aux réseaux spécialisés.

Le séminaire illustre fort bien des cas d'applications d'objets connectés et les contraintes des services associés, notamment la sécurité. A la différence des systèmes dédiés aux traitements de données, les systèmes d'objets sont un cocktail de technologies et de compétences. C'est un métier d'ensembliers. A grande échelle la collecte en temps réel de données d'environnement (trafic routier, météo, pollution, récoltes, épidémie, cataclysme) pourrait être un service communautaire disponible par abonnement.

Les nano-objets, constitués de nanoparticules, sont encore dans une phase exploratoire de leurs usages et nuisances. Leur invisibilité fait rêver les services d'espionnage, et leur potentiel biologique est aussi prodigieux qu'inquiétant. A suivre.

Bien sûr, tout système d'échange utilise des conventions d'identification et des organes de routage. Ces mécanismes sont l'ADN d'un système d'objets et doivent satisfaire les caractéristiques des services à produire. Le DNS de l'ICANN, monopole sans légitimité internationale, est en conflit d'intérêts avec les métiers des objets...

Sponsors :

Interview de Hervé Schauer, Consultant, HSC by Deloitte

Pouvez vous présenter votre structure ?

HSC by Deloitte est une entité de Deloitte spécialisée dans les missions d'expertises courtes dans les sujets cybersécurité, aussi bien sur les plans gouvernance, juridique, que techniques. A ce titre HSC by Deloitte intervient sur la sécurité des systèmes industriels, les systèmes embarqués et les objets connectés, aussi bien en audit que pour accompagner les fabricants et utilisateurs vers la sécurité.

Qu'est-ce qui vous anime ?

HSC by Deloitte poursuit toujours et inlassablement avec persévérance les mêmes prestations. Avec les objets ordinateurs qui pullulent autour de nous il en va de même : pousser les concepteurs à intégrer la sécurité dès la conception, les pousser à penser à faire appel à des sociétés expertes en sécurité pour auditer et contrôler la sécurité de leur produit avant sa mise sur le marché, les pousser à intégrer des protocoles chiffrés et authentifiés pour leur communications, tout en intégrant les contraintes énergétiques des faibles batteries et parfois des moyens de communication sans-fil bas-débit.

Dans ce cadre HSC by Deloitte a eu la chance avec son expérience de l'embarqué par exemple pour les set-top-box d'avoir déjà pu accompagner des fabricants d'objets connectés, mais celà demeure évidemment trop peu comparé au dynamisne du marché français. En effet, sur les objets connectés, la France rattrappe son retard dans le sens où elle innove à nouveau à son rang habituel par rapports aux autres pays industrialisés.

A titre personnel, je demeure perplexe sur les bug bounty, qui regroupent à la fois les conséquences de la mondialisation de l'économie, et une ubérisation du métier de l'auditeur expert en sécurité, et même un bug bounty sur un objet connecté ne remplace pas un véritable accompagnement par une société de conseil en cybersécurité, surtout pour les objets connectés liés à la santé mais ludiques comme le haut-parleur intra-vaginal (pour que le futur bébé entende mieux la musique).

Pouvez-vous nous présenter votre société et son offre en sécurité ?

Expert en conseil SSI depuis 1989, HSC devenu HSC by Deloitte fin 2014, apporte une vision du métier reposant sur l'indépendance, le pragmatisme, la transparence et le partage des connaissances.

Également organisme de formation, HSC by Deloitte propose des sessions couvrant les aspects techniques, organisationnels et juridiques de la sécurité de l'information. Le contenu de ces formations est constamment enrichi de l'expérience acquise par les formateurs, ceux-ci réalisant en parallèle de nombreuses prestations dans leur domaine d'expertise. Plusieurs formations proposées par HSC by Deloitte sont certifiantes (par LSTI) ou préparent à une certification (notamment pour les formations SANS Institute), les taux de réussite des stagiaires HSC étant parmi les plus élevés du marché.

Nos métiers :

- Audits sécurité : applicatifs, systèmes embarqués, IPBX, Informatique et Libertés...

- Tests d'intrusion : applications web, technologies sans-fil, infrastructures d'opérateur, analyses forensiques ...

- Sécurité organisationnelle : construction de SMSI, accompagnement ISO 27001, audit à blanc, politique de sécurité, Gestion des risques (ISO 27005, EBIOS 2010...)

- Formations techniques avec TP et certifiantes : HSC propose les formations du SANS Institute

- Formations organisationnelles en sécurité : RSSI, ISO 27001 Lead Auditor et Lead Implementer, ISO 27005 et EBIOS Risk Manager, PCI-DSS, Gestion des incidents de sécurité, Gestion de crise, Indicateurs & Tableau de bord, RGS v2, etc ;

- Formation en continuité d'activité : ISO 22301 Lead Auditor et Lead Implementer, RPCA ;

- Formations juridiques : juridique de la SSI, Correspondant Informatique et Libertés

Maintenant au sein d'un grand cabinet, quelles qualifications apporte votre société ?

HSC by Deloitte est :

- Qualifié PASSI (Prestataires d'Audit en SSI) auprès de l'ANSSI ;

- Certificateur PCI-DSS et ARJEL ;

- Expert judiciaire près de la Cour d'Appel de Versailles ;

- Qualifié OPQCM ce qui permet à HSC de délivrer des consultations en droit de la sécurité des systèmes d'information à titre accessoire ;

- Certifié ISO 9001 pour son activité de formations certifiantes ;

- Qualifié OPQF. Cette qualification, obtenue dans le domaine "informatique", reconnaît le professionnalisme et le sérieux d'HSC en tant qu'organisme de formation.

Elle atteste notamment du respect de la réglementation, de l'adéquation des compétences et des moyens techniques et humains mis en oeuvre aux actions de formation, de la satisfaction des clients et de la pérennité financière d'HSC by Deloitte.

Vous êtes plutôt une figure dans la scène SSI française, pouvez-vous nous présenter votre parcours ?

Après des études d'informatique à l'Université Paris 6 (Jussieu), je suis devenu très tôt comme un des pionniers de la sécurité informatique en France, avec (entre autres) la publication dès 1987 d'une série d'articles sur la sécurité Unix et la détection d'intrusion.

En 1989 j'ai fondé mon propre cabinet (Hervé Schauer Consultants). Inventeur du relayage applicatif (proxy firewall) pour l'agence française de l'espace (CNES) en 1991, présenté au Usenix Security Symposium en 1992, mais sans breveter cette invention, qui a été utilisée librement par la suite dans la majorité des firewalls commerciaux.

J'ai publié ou contribué à de nombreux ouvrages et articles, notamment sur la sécurité Internet, le cloisonnement de réseaux, dont je suis à l'origine, l'authentification, la sécurité des technologies sans fil, les normes ISO 27001 et ISO 27005, etc.

Je suis conférencier invité et instructeur lors de nombreuses conférences spécialisées en Europe et au-delà.

J'ai été consultant pour plus de 200 sociétés françaises et mondiales, des opérateurs de télécommunication, des gouvernements et des organisations internationales.

Je suis également conseiller scientifique pour plusieurs start-ups, des entreprises établies et des sociétés de capital-risque.

J'ai également des responsabilités dans de nombreuses associations, notamment le groupe Sécurité Unix et Réseaux de l'OSSIR depuis 1989, j'ai co-fondé l'OSSIR et les chapitres français de l'ISO et de l'ISSA, et lancé le Club 27001 (chapitre français de l'ISMS Users Group).

Je suis correspondant régulier sur la sécurité de l'information auprès de journalistes de la presse spécialisée.

Je suis enfin certifié CISSP par ISC2 (2004), ITIL Foundations (2007) et Information Security Foundation (2010) par EXIN, ISO 27001 Lead Auditor (2005), ISO 27001 Lead Implementer(2006), ISO 27005 Risk Manager (2008) et ISO 22301 Lead Auditor par LSTI, et QSA par le PCI-Council (2011), certifié GSLC (GIAC Security Leadership Certification) par GIAC (2012) et il a été enregistré ISMS provisional auditor par RABQSA (2007).

Un élément clé qui vous vient à l’esprit ?

Le point clé qui me vient à l'esprit, ce sont les entreprises qui gèrent mal le BYOD et dont les responsables me disent qu'ils ne sont pas concernés par les objets connectés. En effet, tous les objets connectés d'un individu, prenez l'exemple de la montre, le capteur cardiaque, etc, sont interconnectés à un ordiphone, une tablette ou un ordinateur potentiellement lui-même connecté au réseau d'entreprise. Ainsi la notion de périmètre a disparue et la majorité des entreprises françaises ne me semblent pas se préparer à cette dépérimétrisation des SI.

Interview de Nicolas Hélénon, Directeur associé, juriste, NeoTech Assurances

Pouvez-vous nous dire en quoi consiste votre activité au sein du Groupe LSN ?

Neotech Assurances est l'entité dédiée aux risques numériques du groupe LSN Assurances qui est le 5ème groupe français de courtage d'assurance.

Neotech est le courtier d'assurance des sociétés innovantes.

Nous sommes attachés à notre expertise dans les high tech et la compréhension des risques numériques. La qualité de nos contrats d'assurance constitue notre "Adn".

Cela implique un très gros effort et investissement dans la formation pour se tenir à jour des évolutions.

Nous nous attachons à proposer toujours les meilleurs garanties et conseils pour nos clients.

Nous rédigeons nos propres contrats que nous plaçons après des assureurs.

Nous essayons d'être également innovant avec : la création de nouvelle garantie (ex. la seule assurance sur le CIR en france et notre propre contrat d'assurance pour les Cyber Risque) et l'amélioration constante des garanties de Responsabilité civile professionnelles (RCPro) et de dommages aux biens.

Si nous devions retenir trois éléments essentiels de votre intervention, quels seraient ils ?

L'expertise dans leur secteur, la disponibilité et la réactivité.

La rédaction contrats demeure-t-elle en France le point faible du secteur, la confiance est-elle encore minée par ce sous investissement de réflexion ?

Le problème en France c'est qu'on n'a pas la culture du service et de la prévention.

Donc les sociétés ne mettent pas l'accent sur la prévention et donc néglige la négociation contractuelle. Nous devons accompagner nos clients dans la formation, la prévention et lors des sinistres.

Interview de Thierry LE GALL - Directeur Général et Micael Martins - Expert Logiciel, Test et Validation, ISIT

Pourriez-vous vous présenter ainsi que votre structure ?

ISIT est un distributeur à forte valeur ajoutée sur le marché français, spécialiste du temps réel et des applications embarquées.

Nous commercialisons sur notre marché des produits développés par des leaders mondiaux, et nous accompagnons nos clients dans leur démarche par un ensemble de services, qui vont de l'audit/conseil jusqu'à l'assistance projet, en passant bien sûr par la formation.

ISIT fait partie du groupe ICE, et bénéficie de ses appuis en termes de structure et d'investissement.

Vous êtes sponsor pour l'événement, en quoi pour vous celui-ci est-il important ?

Le monde des applications embarquées temps réel est en pleine mutation.

La plupart de ces applications sont en train de passer d'un rôle de fonction cachée (on a longtemps traduit en français "embedded" par enfoui, signe de la position de ces applications), invisible à l'utilisateur et éventuellement du monde extérieur, à des applications totalement intégrées dans des systèmes hautement communicants dont elles sont souvent le coeur.

Dans d'autres cas, l'évolution des technologies fait que les systèmes temps réel gagnent des fonctionnalités de communication venant compléter leur rôle existant.

Dans tous ces cas, la communication implique des contraintes de sûreté et de sécurité nouvelles, pour ces systèmes et leurs développeurs, contraintes dont il ne sont pas familiers.

ISIT a de son côté développé depuis plusieurs années des compétences fortes dans ces domaines, que ce soit en matière de qualité logicielle, de traçabilité ou de test.

Nous appuyant sur ces compétences, nous avons aussi développé de nouveaux partenariats avec dès entreprises offrant des outils innovant permettant aux développeurs de prendre en compte plus simplement la nécessité de systèmes communicants sécurisés.

Cet événement est donc pour ISIT l'opportunité de présenter ses solutions et de rencontrer de nouveaux acteurs ayant ces besoins, afin d'entamer avec eux la réflexion qui nous permettra de les accompagner dans la réussite de leurs projets.

Pouvez-vous nous donner trois éléments à retenir ?

Si je ne dois retenir que 3 éléments, j'insisterai à nouveau sur :

- La forte contrainte de sécurisation de TOUTE application amenée à communiquer sur le réseau (quel qu'elle soit),

- L'importance d'une démarche qui couvre l'ensemble du cycle depuis la compréhension des exigences jusqu'au test et à l'analyse des codes, et pas seulement l'intégration d'une fonction minimaliste de protection,

- Et enfin l'intérêt d'un accompagnement par une entreprise ayant l'expertise et l'expérience des démarches de sécurisation et de certification.

Interview de Didier Appell, Responsable offre sécurité et IoT, et Vanessa DONOT, Responsable communication, Sogeti HighTech

Pourriez-vous vous présenter ainsi que votre structure ?

Je suis responsable de notre activité cyber-sécurité des systèmes industriels et des systèmes d'objets connectés.

Ceci au sein de Sogeti High Tech qui est la filiale du groupe Cap Gemini dédiée aux services d'ingénierie.

Nous travaillons entre autre sur la digitalisation sécurisée des systèmes de nos clients dans les secteurs de l'Energie, l'Industrie et l'aérospatiale

Vous êtes partenaire de l'événement, en quoi pour vous celui-ci est-il important ?

Il est important pour nous d'être acteur dans l'écosystème pour donner notre point de vue mais aussi mieux connaître les solutions sur le marché.

Il est aussi important d'être proche des écoles d'ingénieurs et universités pour accompagner notre forte croissance.

Pouvez-vous nous donner trois éléments à retenir ?

Dans l'étude de sécurité du système IoT il convient :

- D'avoir une approche end to end donc un focus sur les end points devices / objets connectés

- De commencer par une analyse de risques pour bien cibler ce qu'il faut sécuriser

- D'être attentif à ne pas dégrader les performances et la sûreté de fonctionnement lorsque les objets sont connectés sur des systèmes critiques (ex voitures)

Interview de Valère PASCOLO, Sales development Director, Stormshield

Pourriez-vous vous présenter ainsi que votre structure ?

Stormshield, acteur incontournable et reconnu du monde de la cybersecurité est une filiale à 100% d’Airbus Defence & Space.

Notre société propose tant en France qu’à l’international des solutions de sécurité de bout-en-bout innovantes pour protéger les réseaux (Stormshield Network Security), les terminaux (Stormshield Endpoint Security) et les données (Stormshield Data Security).

Ces solutions de confiance de nouvelle génération, certifiées au plus haut niveau européen (EU RESTRICTED, OTAN et ANSSI EAL4+), assurent la protection des informations stratégiques et sont déployées au travers d’un réseau de partenaires de distribution, d’intégrateurs et d’opérateurs dans des entreprises de toute taille, des institutions gouvernementales et des organismes de défense partout dans le monde.

Vous êtes partenaire de la journée, en quoi pour vous celui-ci est-il important ?

En tant qu’acteur important de l’écosystème de la cybersécurité, nous sommes convaincus du besoin de comprendre et de se concentrer en permanence sur les problématiques et les attentes des clients. Cette journée organisée par CAPTRONIC, nous donne l’opportunité d’échanger et de partager nos expériences respectives avec ces clients, comme avec les autres acteurs de la sphère Cyber.

En tant qu’éditeur de solutions innovantes, Stormshield ne pouvait pas manquer cette occasion de venir à la rencontre des utilisateurs et de rappeler l’importance d’intégrer la sécurité au plus tôt dans leur projet de développement en particulier, ceux du domaine IOT.

Pouvez-vous nous donner trois éléments à retenir pour la cybersécurité IoT et embarquée ?

Le développement de l’Internet des objets s’accompagne de la génération, de la collecte et de l’analyse de quantités de données toujours plus importantes. Ces données, souvent sensibles (données de santé, données personnelles, …), doivent être absolument protégées qu’elles se situent sur l’objet en lui-même, en transit ou dans les datacenters en charge de la collecte.

Les risques liés à la sécurité des objets connectés dépassent largement la protection de la vie privée. Le marché des « wearables » connectés, par exemple, va se développer de façon phénoménale, souvent en lien avec le domaine de la santé, nouveau terrain de jeu des constructeurs et éditeurs : montres, bracelets et T-shirts mesurent déjà les données vitales de leurs porteurs. Ces utilisateurs vont naturellement se fier de plus en plus à ces objets pour ajuster les limites de leurs efforts physiques, pour s’assurer d’un suivi médical rapproché ou pour alerter les urgences en cas de défaillance grave. Si une personne mal intentionnée parvenait à modifier ou supprimer les données ainsi collectées, les conséquences pourraient être dramatiques, notamment chez les personnes souffrant de troubles critiques. Sans tomber dans le catastrophisme, on peut imaginer que le piratage d’objets vulnérables entrainera rapidement de premiers incidents impliquant l’intégrité physique de personnes.

La sécurité des objets doit être pensée « By Design », dès leur conception. En effet, ces objets sont souvent difficiles à modifier ou à adapter par la suite, les corrections de sécurité ultérieures pourraient se révéler être de vrais challenges. Par exemple, de nombreuses oreillettes bluetooth du marché présentent des vulnérabilités critiques qui permettent d’intercepter des communications mais qui ne peuvent pas être corrigées de par la conception des équipements.

Interview de Loïc GUEZO, Stratégiste en CyberSécurité, Trend Micro

Pourriez-vous vous présenter ainsi que votre structure ?

Depuis 2013, je suis Stratégiste en CyberSécurité pour Trend Micro Inc., un éditeur de solutions de sécurité japonais.

Précédemment, j'étais CTO IBM Security Services. Avant de rejoindre IBM France en 2001, j'ai occupé différentes fonctions de management autour de la sécurité, les nouvelles technologies, en environnement industriel ou financier international.

En 1988, je développais des solutions de cryptographie pour Sagem Defense. Je suis actuellement membre de l'ARCSI et administrateur du CLUSIF.

Ma structure est un éditeur japonais de solutions de sécurité, créé en 1988 et réalisant aujourd'hui 1.2 milliards de chiffre d'affaire, pour 5200 personnes.

Dans notre actualité récente, figure le rachat de Tipping Point à HP Security.

Dans notre volonté de rendre le monde numérique plus sûr, nous collaborons avec Interpol, Europol et partout dans le monde avec les services de police nationaux (échanges d'informations techniques, formations, ...) ou les grandes institutions comme l'UIT, l'AIEA de Vienne, ...

En complément de nos activités commerciales classiques (End user protection, Network défense et Hybrid Cloud).

Vous êtes partenaire de l'événement, en quoi pour vous celui-ci est-il important ?

Cet événement rassemble de nombreux acteurs innovants, sur un sujet encore difficile pour la cybersécurité (l'IoT).

Notre présence montre l'intérêt que nous portons à faire évoluer ces domaines pour plus de sécurité aux usages.

Par ailleurs, la présence nombreux membres de l'ARCSI au sein de l'équipe d'organisation ou des intervenants est un signe de qualité, gage de visions et d'échanges encore précurseurs.

Pouvez-vous nous donner trois éléments à retenir ?

- Les acteurs majeurs de la cybersécurité ne sont pas tous nord américains, avec les contraintes de confidentialité, souveraineté que nous connaissons.

- Les nouveaux domaines (comme l'IoT) doivent être massivement investis par les R&D, académiques, ... Européennes.

- La sécurité de l'IoT, en parallèle de l'émergence du machine learning, doivent être pris très au sérieux, sous peine de condamner nos sociétés futures à des dépendances, fragilités, excessives ...

Conférenciers

Interview de Philippe Cola, Architecte Télécom et représentant au consortium Lora, Bouygues

Pouvez-vous vous présenter ?

Je suis Architecte coeur de réseaux et services à la direction technique de Bouygues Telecom.

Je participe à l'évolution des architectures des cœurs de réseaux fixe et mobile.

Depuis fin 2014, je suis en charge de l'Architecture du cœur de réseau et de la solution de sécurité pour le réseau LoRa déployé par Bouygues Telecom. Ce réseau est dédié à l'Internet des Objets.

Et je participe au Technical Committee de la LoRa Alliance.

Avant de travailler chez Bouygues Telecom, j'ai travaillé 5 ans dans le secteur bancaire et 3 ans dans le secteur industriel.

Quel est votre message pour les participants à la journée ?

Il existe de nombreuses technologies d'accès qui adressent le marché de l'Internet des Objets.

Depuis les réseaux non licenciés (comme LoRa, Sigfox,...) jusqu'aux réseaux licenciés et normalisés par le 3GPP (LTE-M, NB-IOT, EC- GSM).

Le réseau d'accès est un enjeu important mais ce n'est pas le seul.

La valeur est dans les services proposés aux clients. Le succès de IoT dépendra de ces services. La sécurité est bien sur un élément majeur dans ce domaine qu'il faut prendre en compte dès la conception des systèmes.

Interview de Etienne Hamelin - Chef du Laboratoire L3S, CEA List

Pourriez-vous vous présenter ainsi que votre structure ?

Je suis Ingénieur des Mines formé à l’Ecole Polytechnique et Télécom Paristech, j'ai servi d’abord comme expert à la Direction Générale des Entreprises (Ministère des finances & de l’industrie) pour développer l’écosystème du Logiciel Embarqué.

En 2011 j'ai rejoint le CEA LIST, et travaillé sur les systèmes embarqués temps-réels critiques, avant de prendre la tête du laboratoire L3S « Composants logiciels pour la sécurité et la sûreté des systèmes » dédié à la confiance numérique.

Pourquoi est-ce important pour vous de participer à cette journée ?

La mission du CEA est de contribuer la compétitivité de l'industrie française ; en transférant des technologies à l'état de l'art vers les entreprises, le plus souvent en développant des "briques technologiques génériques", qui sont ensuite industrialisées en collaboration avec des entreprises.

Cette mission impose de maintenir un contact à la fois avec l'état de l'art scientifique, et avec les entreprises afin de connaître leurs attentes et besoins, et faire évoluer notre proposition technologique en adéquation.

L'équipe dont j'ai la responsabilité s'attaque aux défis de la confiance numérique, et développe des logiciels améliorant la sûreté de fonctionnement la sécurité des données dans les systèmes numériques. Nous développons entre autres des solutions de sécurisation pour l'IoT, et plus particulièrement des applications industrielles de l'IoT, avec des outils de partitionnement logiciel ainsi que des techniques de cryptographie avancée.

Mon intervention en tant que speaker a pour but de brosser un tableau synthétique de l'état de l'art de la recherche en sécurité applicable à l'IoT, et en particulier présenter certains défis adressés au CEA LIST.

Quel message souhaitez-vous faire passer ?

L'IoT représente un marché formidable pour les entreprises, mais par sa nature présente un risque de cybersécurité qui conditionne son acceptabilité par les utilisateurs.

Il n'existe pas de solution inconditionnellement sécurisée, il faut donc tenir la course entre le niveau de la menace cyber et le niveau de sécurisation des systèmes.

La recherche apporte régulièrement de nouvelles méthodes de sécurisation ; le CEA LIST est un partenaire de choix pour intégrer dans vos applications les technologies les plus sécurisées.

Interview de Renaud Lifchitz, Expert sécurité, DigitalSecurity

Pouvez-vous nous présenter Digital Security ?

Fondée en 2015 par un groupe d’experts en sécurité des systèmes d’information avec le soutien du groupe Econocom, Digital Security offre aux entreprises des prestations avancées d’audit, d’accompagnement et de conseil en sécurité des systèmes d’information. Nos expertises combinent compétences classiques de sécurité des infrastructures et applications, et compétences orientées vers les écosystèmes des objets connectés.

Digital Security a notamment créé le CERT-UBIK, premier CERT™ spécialisé sur la sécurité IoT et doté d'un laboratoire permettant d'adresser les technologies (Wifi®, Bluetooth® et dérivés; SigFox, LoRa, Qowisio …), les protocoles d'échanges de données et les systèmes d'exploitation spécifiques.

Notre relation avec le groupe Econocom nous permet également d’intervenir au sein de projets multidisciplinaires (intégration, développement, solutions matérielles, financement de projets ….) en relation étroite avec les entités spécialisés respectives. Cette association de compétences permet d’offrir à nos clients des solutions complètes, modulables et de simplifier la conduite des projets par une coordination centralisée d’expertises multiples à haute valeur ajoutée.

Quel regard portez-vous sur la sécurité des systèmes d’informations ? Quelles approches proposez-vous pour mieux aborder les évolutions de la société numérique et l’essor de l’IoT ?

Face à la transformation digitale de la société, seule une approche adaptative de la cybersécurité fondée sur les usages, les risques et l’implication de l’ensemble des parties prenantes aboutira à des mesures préventives et réactives efficientes qui préserveront le caractère ouvert de l’environnement numérique.

L'essor de la transformation digitale, notamment au travers des objets connectés, ne pourra pas se faire sans prise en compte amont de la sécurité, tant sur les vecteurs de communication (matériels, logiciels, transmissions …) que sur les données véhiculées.

Il apparaît indispensable d’intégrer nativement la sécurité dans les projets, en symbiose avec le besoins métiers, les usages actuels et futurs, et la nécessaire anticipation des évolutions liées notamment à l’émergence de l’IoT.

Cette approche doit, par ailleurs, être complétée par la mise en oeuvre de processus de contrôle permanent, d’amélioration continue et de réaction en cas de crise.

Nous proposons donc une approche adaptative et coordonnée, permettant une montée en puissance cohérente et maitrisée de la sécurité des systèmes d’information, intégrant les paramètres de réactivité, souplesse, coûts, cohérence des évolutions. Par ailleurs, notre approche positionne la sécurité comme une valeur ajoutée des solutions et services de nos clients.

Quelles sont vos expertises et valeurs ?

- Innovation : activités de veille, recherche et développement, laboratoire,

- Expertises : consultants hautement qualifiés, compétences techniques et sectorielles maintenues à niveau, certifications individuelles et collectives,

- Objectivité : indépendance vis-à-vis des constructeurs et éditeurs,

- Réactivité et efficacité : équipe mobilisable en cas d’urgence, connaissance de l’environnement Client, échanges réguliers avec la communauté sécurité,

- Conformité et éthique : respect des lois, règlements et recommandations des autorités, engagement sur nos préconisations,

- Compréhension des besoins : permettre à la sécurité d’être une valeur ajoutée répondant aux besoins métiers de nos clients.

Interview de Benoît de Saint-Sernin, Directeur Général de l'EEIE - Ecole Européenne d'Intelligence Economique

Pourriez-vous vous présenter ainsi que votre structure ?

L'Ecole Européenne d'Intelligence Economique est une école spécialisée en Intelligence Economique et la seule à délivrer le Titre de Consultant en Intelligence Economique (titre reconnu par l'Etat).

La particularité de notre formation est l'alternance entre des cours et des missions réelles commandées par l'Etat et des entreprises. Notre école propose aux jeunes de moins de 26 ans de suivre la formation en apprentissage (formule qui leur permet d'intégrer une entreprise pendant la formation et d'être dispensé du paiement de leur frais de scolarité).

Vous êtes speaker pour l'événement, en quoi pour vous celui-ci est-il important ?

Les objets connectés sont l'avenir du numérique. il est donc vital que les enjeux de sécurité et de protection soient traités dès maintenant !

Cet événement est donc nécessaire pour que cette nouvelle ère numérique (celle des objets) intègre dès le début la sécurité.

Quel message souhaitez vous faire passer ?

L'ère qui s'ouvre est comparable à un tsunami ! Tsunami numérique certes, mais tsunami tout de même !

Nous allons être balayés par les objets et les usages qui vont en découler !

Soyons tout de suite non seulement humbles devant cette révolution (acceptons de nous remettre en cause car nous ne sommes pas prêts) mais encore très vigilants car la délinquance économique va se jeter sur ces objets connectés !

Interview de Bilel Ben Romdhanne, MININT et professeur à l'ESME

Pourriez-vous vous présenter ainsi que votre structure ?

Chef de Maîtrise d’oeuvre en systèmes d'informations et de Communication au Ministère de l’intérieur, HPC software engineer, professeur à l'ESME Sudria.

Quel sera le contenu de votre présentation ?

Le Cloud de l’état, l’avalanche des objets connectés et la cyber-sécurité nationale.

Dans le contexte de la modernisation de l’état, un projet du cloud de l’état a été initié durant l’année 2015.

Alors c’est quoi au juste ce cloud ? Et comment sera-t-il utile pour l’efficacité gouvernementale ?

A l'heure du télé-travail et des réseaux dé-centralisés de l'état, de l'avalanche des informations provenant d'objets et de capteurs connectés, comment l’état considère l’émergence de l’IoT et se préoccupe-t'il de la menace ?

Interview de Olivier EZRATTY, Consultant

Pourriez-vous vous présenter ainsi que votre structure ?

Je suis consultant indépendant et auteur, spécialisé dans la veille technologique numérique.

J'accompagne de grandes entreprises, PMEs et fonds d'investissements dans l'élaboration de leurs stratégies produits.

J'aide aussi les startups du numérique, en étant très actif dans l'écosystème de l'innovation et notamment via mes publications et le "Guide des Startups" que je mets à jour régulièrement depuis 2006 et qui est diffusé gratuitement sur mon blog sous la forme de PDF.

Avec plus de 150000 téléchargements depuis sa création.

Je publie aussi tous les ans fin janvier le "Rapport du CES de Las Vegas", un condensé de l'actualité des solutions numériques grand public, qui permet d'en avoir une vision d''ensemble.

Vous êtes partenaire de l'événement, en quoi pour vous celui-ci est-il important ?

Je suis intervenant dans l'événement pour positionner le débat de la sécurité dans le marché émergent des objets connectés, un marché très large et diffus qui exige une plus grande prise de recul.

Tout nouveau marché se développe à partir de potentiels technologiques et de créativité entrepreneuriale.

Une fois que les consommateurs s'approprient les nouveaux usages, de nouvelles vulnérabilités se font jour et il est bon de les connaître pour mieux les maîtriser.

Le monde hyper-connecté des objets connectés nous fait changer d'échelle et demande probablement une plus grande prise en compte des questions de sécurité.

Pouvez-vous nous donner trois éléments à retenir ?

La conférence à laquelle je participe est destinée aux industriels des objets connectés et aux spécialistes de la sécurité, notamment les chercheurs dans le domaine.

Côté grand public, il faut faire comprendre que les objets connectés comme les smartphones ou les micro-ordinateurs sont intégrés dans une chaîne de valeur éparse avec des capteurs, des réseaux locaux et télécoms très divers, des serveurs dans le cloud, du Big Data, des services et des applications.

La compréhension du circuit des données est clé pour identifier les sources potentielles de vulnérabilité.

L'appropriation de nouveaux outils demande toujours une éducation aux risques associés, histoire de les maîtriser dans la mesure du possible.

J'ai découvert à l'occasion de la première édition de cette conférence à Toulouse en février 2016 que les nouveaux réseaux M2M étaient assez vulnérables, dans la lignée de réseaux et systèmes déjà déployés.

Le savoir sur le sujet progresse rapidement.

Les travaux des chercheurs dans le domaine, notamment au CNRS LIP6, sont très intéressants.

Ils lèvent des lièvres dont on parle peu et sensibilisent, dans un premier temps, les professionnels du secteur, à s'intéresser aux aspects sécurité de leurs produits innovants.

Interview de Philippe WOLF, Chef de projet IRT SystemX

Pouvez-vous nous présenter l'IRT et votre parcours ?

L'IRT System-X est un Accélérateur de la Transformation Numérique.

Extrait d'Usine digitale « L'internet des objets industriel doit être privacy-security by design Date : 08.02.2016 Lien vers l'article complet Pour Philippe Wolf, Chef de Projet à l’IRT SystemX, tous les développements industriels de l'internet des objets doivent dès leur conception inclure des systèmes de protection des données personnelles et de cybersécurité. On nous annonce 50 milliards d’objets connectés en 2020 et 1 000 milliards en 2035 soient près de 200 dispositifs électroniques par personne, en considérant que les internautes constitueront plus de la moitié de l’humanité. 500 millions d’applications offriront des services à partir de ces capteurs.

Le dernier Consumer Electronics Show de Las Vegas a démontré la vitalité et l’inventivité de la French Tech dans ce domaine. Citons, entre autres des objets pour le bien-être humain (purificateur d’air, coach informatisé, douche intelligente,...) et animal (collier connecté) ; des objets d’e-santé (pilulier connecté, verre connecté pour personnes dépendantes, thermomètre connecté,....) ; pour l’écologie (capteurs d’énergie intelligents en tous genres) sans compter la gamme des services nouveaux disponibles bientôt sur nos ordiphones.

Le projet EIC (Environnement pour l’Interopérabilité et l’Intégration en Cybersécurité) vise à mettre en oeuvre une plateforme expérimentale et technique qui permet d’évaluer le couplage de technologies de cybersécurité à travers des cas d’usage innovants dans le domaine des Territoires Intelligents, de l’Usine 4.0, du Transport Connecté et Autonome et des nouveaux services de l’Internet des Objets.

Philippe WOLF - SystemX, ingénieur général de l’Armement, a rejoint l’IRT-SystemX en avril 2015 après avoir servi la SSI de l’État pendant 30 ans. Il y dirige un projet de recherche finalisée intitulé EIC (Environnement pour l’Interopérabilité et l’Intégration en Cybersécurité).

Ancien élève de l’École Polytechnique (1978), docteur en Informatique (1985) de l’Université Pierre et Marie Curie, Paris 6ème et ingénieur général de l’Armement, M. Philippe WOLF fut responsable du département « sécurité électronique et informatique » au Centre d’Électronique de l’Armement (CELAr) à Bruz pendant 10 ans. Il fut Directeur des études de l’École Polytechnique à Palaiseau (1995-2000). En octobre 2000, il a été nommé Directeur du Centre de formation à la sécurité des systèmes d’information (CFSSI) puis Sous-directeur «Télécommunications et Réseaux Sécurisés » au Secrétariat général de la défense nationale (2005-2008). De janvier 2008 à avril 2015, il fut le Conseiller du Directeur général de l’Agence Nationale de la Sécurité des Systèmes d’Information (ANSSI).

Depuis avril 2015, il est chef du projet « Environnement pour l’Interopérabilité et l’Intégration en Cybersécurité » (EIC : voir http://www.irt-systemx.fr/project/eic/ ) à l’IRT-SystemX.

M. Philippe WOLF enseigne l’« Intelligence économique, Société de l’information et Société de la désinformation » à l’École Polytechnique, les « conflits et coopérations dans le cyberespace» au sein du “Master in International Security” de Sciences-Po Paris, la «Connaissance des réseaux et sécurité », dans le Master « Droit de l’internet public (administration – entreprises) », Université Paris 1 Panthéon-Sorbonne. Il donne des cours et conférences à l’École des Mines-ParisTech, à l’École Nationale d’Administration et à l’Institut des hautes études de défense nationale. Il publie régulièrement des articles sur la sécurité dans le cyberespace.

Pourquoi participer à la journée du 9 Juin ?

ATTENTION À "L’INTERNET DU N’IMPORTE QUOI"

Pourtant "l’Internet est un marécage", comme l’affirme Louis Pouzin, l’un de ses pionniers français. Pour que cet "Internet de toute chose" ne se transforme pas en "Internet du n’importe quoi", il faut sécuriser, non pas tous ces nouveaux objets individuels ce qui serait impossible pour des raisons de coûts ou de consommation, mais les systèmes globaux (véhicules, aéronefs, trains et tramways, implantations industrielles, etc.) qu’ils constitueront.

Des risques multiformes aux conséquences de plus en plus critiques, comme l'intrusion dans les systèmes, le vol de données, le sabotage et le piégeage informatique, l’usurpation d'identité ou la cybercriminalité, imposent de concevoir, le plus tôt et le plus efficacement possible, la sécurité numérique de ces systèmes du futur de plus en plus complexes. Il s’agit également de construire des outils nouveaux pour les superviser, les contrôler en temps réel, les maintenir en état de sécurité, gérer leurs incidents et réparer leurs failles sans interrompre les services rendus. Enfin il faut maîtriser les facteurs d’échelles et l’évolution continuelle des technologies mais aussi des menaces.

Traiter de la donnée massive, modéliser et simuler les attaques, visualiser les menaces, expérimenter et développer des technologies de sécurité innovantes, voici des axes de recherche à mettre en place afin de répondre aux défis que rencontrent les industriels dans les phases de conception, de modélisation, de simulation et d’expérimentation des innovations futures pour la sécurité du numérique.

PRÉDATION INFORMATIONNELLE

Le respect de l’intimité du citoyen entouré et cerné par la robotisation du monde constitue un réel enjeu. La protection des données personnelles, face à la prédation informationnelle, nécessite des avancées techniques autour de fonctions de sécurité comme l’anonymat ou le pseudonymat. Pour ne prendre qu’un exemple, l’utilisation réversible de pseudonymes est essentielle dans l'e-santé pour récupérer via une tierce partie, l’identité d’un patient après une étude de cohorte médicale anonymisée qui révélerait une maladie orpheline.

Aussi, une application du chiffrement homomorphe permet de faire des calculs sur des données chiffrées. La preuve mathématique de sa faisabilité est très récente et date de 2009 ; depuis, des réalisations pratiques essaient de faire progresser les temps d’exécution et de mieux gérer les expansions de données inhérentes à cette technologie. Une démonstration dans le domaine de la biométrie faciale, permet la reconnaissance d’un individu en confrontant sa photographie avec une base chiffrée d’individus. L’avantage essentiel est qu’un vol de cette base protégée ou même qu’une observation des traitements ne donne aucune information exploitable au pirate informatique.

LA PROTECTION DES DONNÉES PERSONNELLES À PORTÉE DE CALCUL !

Manuel Valls a déclaré en décembre 2014 que : "L'Europe doit faire de la protection des données personnelles un argument d'attractivité et de compétitivité. L'utilisateur doit pouvoir faire ses choix sur ses propres données en toute connaissance. Cela a un potentiel économique énorme."

La protection des systèmes hyper connectés du futur nécessite des arbitrages complexes entre la facilité d’usage, le coût de la sécurité, de la sûreté de fonctionnement et du respect d’un droit numérique en évolution constante afin d’offrir les conditions nécessaires à leur déploiement sur un marché ouvert pour créer rapidement de la valeur et réunir les conditions de la prospérité économique. Les atouts français ne pourront s’affirmer qu’en mettant la sécurité au cœur des développements.

Interview de Nicolas HÉLÉNON, Directeur associé - Neotech Assurances

Pouvez-vous nous dire en quoi consiste votre activité au sein du Groupe LSN ?

Neotech Assurances est l'entité dédiée aux risques numériques du groupe LSN Assurances qui est le 5ème groupe français de courtage d'assurance.

Neotech est le courtier d'assurance des sociétés innovantes.

Nous sommes attachés à notre expertise dans les high tech et la compréhension des risques numériques. La qualité de nos contrats d'assurance constitue notre "Adn".

Cela implique un très gros effort et investissement dans la formation pour se tenir à jour des évolutions.

Nous nous attachons à proposer toujours les meilleurs garanties et conseils pour nos clients.

Nous rédigeons nos propres contrats que nous plaçons après des assureurs.

Nous essayons d'être également innovant avec : la création de nouvelle garantie (ex. la seule assurance sur le CIR en france et notre propre contrat d'assurance pour les Cyber Risque) et l'amélioration constante des garanties de Responsabilité civile professionnelles (RCPro) et de dommages aux biens.

Si nous devions retenir trois éléments essentiels de votre intervention, quels seraient ils ?

L'expertise dans leur secteur, la disponibilité et la réactivité.

La rédaction contrats demeure-t-elle en France le point faible du secteur, la confiance est-elle encore minée par ce sous investissement de réflexion ?

Le problème en France c'est qu'on n'a pas la culture du service et de la prévention. Donc les sociétés ne mettent pas l'accent sur la prévention et donc néglige la négociation contractuelle. Nous devons accompagner nos clients dans la formation, la prévention et lors des sinistres.

Interview de Yann ALLAIN, Directeur et expert sécurité IT et IoT - Opale Security

Pourriez-vous vous présenter ainsi que votre structure ?

Opale Security est une société de conseil et d’expertise dans le domaine de la sécurité IT et IoT (Internet des objets).

Nos clients profitent de nos 20 ans d’experience dans ce domaine.

Nous les accompagnons dans la conception sécurisée ou l’évaluation du niveau de sécurité de leurs écosystèmes IT et IoT.

Notre société est dotée d’une très forte expertise technique, de laboratoires de test dédiés et d’un savoir-faire unique dans la mise en place de stratégie opérationnelle de sécurisation (le fondateur est l’ancien responsable sécurité d’un groupe du CAC40).

Notre centre de formation en cybersécurité permet de transmettre notre savoir au travers de formations pratiques dans les domaines de l’IT et de l’IoT sécurisé.

Enfin, depuis 2015, nous avons mis sur le marché un outil d’audit de sécurité pour les objets connectés : Hardsploit.io.

Vous etes conférencier sur cette journée, en quoi pour vous celui-ci est-il important ?

Proposer et partager notre point vue sur le domaine de la sécurisation des objets connectés. Echanger avec d’autres spécialistes du domaine.

Pouvez-vous nous donner trois éléments à retenir / quel message souhaitez-vous faire passer ?

Opale Security est la seule société française ayant une réelle expertise reconnue à l’international dans ce domaine. Cf. nos nombreuses interventions dans les conférences internationales de tout 1er ordre : Training Blackhat USA, BlackHat europe, 32C3, Hack In The Box, CansecWest, NullCon etc…

Opale Security dispose d’un retour d’experience de plus de 20 ans dans le domaine de la sécurité des IoT (appelé avant sécurité des systèmes embarqués) : nos clients en profitent directement

L’expertise Opale Security permet de sécuriser l’ensemble des éléments de la chaine IoT depuis les phases de conception jusqu’au déploiement.

Nous pouvons intervenir sur la totalité de l’écosystème IoT à sécuriser : depuis le device électronique en lui-même, ses moyens de communication (qu’ils soient par Radio fréquence pour des besoins de courtes, moyennes et longues portées ou plus classiquement par IP etc), jusqu’aux infrastructures de gestion dans le Cloud ou les serveurs centraux (Infrastructure et application IT) .

Partenaires :

Académiques et institutionnels

"Partenaires de la journée Cybersécurité IoT et embarqué"

"Partenaires de la journée Cybersécurité IoT et embarqué"

Pôles

"Partenaires de la journée Cybersécurité IoT et embarqué"

"Partenaires de la journée Cybersécurité IoT et embarqué"

Interview de Laurent GOYCHMAN, Development and Investment Manager @Cap Digital - CapDigital

Pouvez-vous vous présenter et présenter votre structure ?

Laurent Goychman est Responsable Développement et Investissement chez Cap Digital, depuis mars 2016. Il y pilote « Fast Track », un programme d’accélération (Financement, International, Innovation, Développement Commercial et Visibilité) destiné aux start-ups à fort potentiel de croissance. Parallèlement, il coordonne avec les partenaires institutionnels la labellisation des entreprises en hyper croissance au Pass French Tech.

Laurent a démarré sa carrière comme consultant en financement de l’innovation, puis a été développeur économique en collectivité, Conseiller PME au Conseil Régional d’Ile-de-France et Délégué général dans un club de Business Angels. Il intervient en école de commerce (ISTEC, Pôle Léonard de Vinci).

A propos de Cap Digital :

Créé en 2006, Cap Digital est le pôle de compétitivité et de transformation numérique. Il regroupe plus de 1000 adhérents dont 845 PME, 59 Grandes Entreprises/ETI/EPIC, 82 écoles/universités/laboratoires ainsi que 13 investisseurs en capital. Cap Digital œuvre à faire de la Région Île-de-France l’une des références mondiales du numérique, tant d’un point de vue industriel que stratégique. Le développement de la R&D, la croissance des entreprises, la mise en réseau de ses adhérents et leur promotion à l’international sont autant de missions pour soutenir la créativité et la compétitivité de cet important secteur industriel. Avec en moyenne 280 projets de R&D reçus chaque année, dont 140 labellisés et 76 financés, Cap Digital a soutenu plus d'1,2 Milliard de recherche et développement depuis sa création dont plus de 530M€ d’aides publiques. Cap Digital organise le festival Futur en Seine, rendez-vous mondial annuel des forces vives de la création, de l’innovation et de l’économie numérique désireuses d’exposer, rencontrer, débattre, d’exprimer et de partager une vision du futur avec le grand public.

www.capdigital.com - www.futur-en-seine.paris.

Pourquoi participez vous en tant que partenaire ?

L'évènement du 9 juin se déroule le jour du lancement de notre festival Futur en Seine, où il sera notamment question de hacking et de cyber sécurité.

Cf. programme ci-après : http://www.futur-en-seine.paris

C'est important pour notre Pôle de faire la promotion avec tous les évènements en rapport avec le sujet du numérique, en coordination intelligente avec tout l’écosystème, et des experts reconnus tels que JF Baillette.

Trois éléments à retenir :

- Le Festival Futur en Seine est le grand évènement annuel de Cap Digital, avec une double orientation grand public / pros (BtoC et BtoB)

- Edition 2016 : 12 autres conférences autour de la thématique « Tous hackés / tous hackeurs », et une grande conférence sur la transformation numérique des grands comptes.

- 150 démos de produits et objets innovants

Interview de CITC, Chekib GHARBI et Alice MOCHEZ-HUYS

Pouvez-vous nous présenter le CITC

Le Centre d'Innovation des Technologies sans Contact (CITC), est un acteur clé en matière de l'Internet des Objets, des objets communicants et de l'Intelligence Ambiante. Il initie et pilote des projets collaboratifs et accompagne des entreprises dans leur phase de développement et de prototypage. Le CITC développe des plates-formes de tests grandeur nature, grâce auxquelles essais, tests, pré-qualifications, prototypes, expérimentations et mesures sont réalisés.

Le CITC est un Centre de Ressources Technologiques (CRT) labellisé par le Ministère de l'Enseignement Supérieur de la Recherche et accrédité au CIR. Il effectue des missions de prestations technologiques auprès des entreprises ou autres structures pour favoriser l’émergence et l’appropriation des solutions innovantes et standardisées, et favoriser le développement des nouvelles activités à hauts potentiels sur un territoire.

Le CITC est présent dans de nombreuses organisations de standardisation nationales, européennes et internationales (AFNOR, RFID in Europe, GS1, NFC Forum, European Research Cluster of the Internet of Things, etc.)

Le CITC dispose de plateformes technologiques et ressources spécialisées :

- des ressources et plateformes matérielles : Télécom, CEM, Sonde, Conception électronique, cloud, réseau LPWAN, plateforme SCOP,

- des plateformes de tests et d'expérimentations grandeur nature (Living Lab),

- des ressources qualifiées spécialisées dans les Télécom l'électronique l'informatique et les systèmes embarqués (ingénieurs et docteurs).

Quelles sont les raisons pour lesquelles vous êtes partenaire ?

Depuis sa création en 2009, le CITC a mené diverses actions afin de sensibiliser les entreprises et acteurs publics aux défis de la sécurité en matière de l’Internet des Objets au travers de commissions de travail, de présence au salon FIC et d’interventions expertes.

Le CITC a construit une plate-forme de sécurité pour les technologies sans contact en 2010 (test carte bancaire, lecteur NFC,RFID,..) et élaboré une plate-forme technologique dédiée à la sécurité des objets connectés en partenariat avec Thales : plateforme SCOP, outil d’analyse des risques et des vulnérabilités de l’ensemble des systèmes de systèmes, des solutions et des services liés à l'IoT.

Trois éléments à retenir ? Les enjeux ?

Il faut sortir d’une approche verticale de la sécurité SI, telecom, composant, … pour une approche circulaire (de bout en bout, itérative et continue) prenant en compte l’ensemble de l’écosystème d’un objet connecté et de son environnement en lien avec d’autres objets.

Les challenges :

- Objets connectés autonomes : renforcer le niveau de sécurité de chaque objet,

- Objets connectés multiples : renforcer le niveau de sécurité dans les environnements dynamiques,

- Objets connectés dynamiques : maintenir dans le temps le niveau de sécurité d’un système évolutif.

Si le CITC doit faire un focus, sur quel aspect ?

La sécurité augmente la valeur de l’objet connecté et crée la confiance avec le client au travers d’une vérification périodique tenant compte des nouveaux défis et du caractère dynamique.

Interview de Maximilien NAYARADOU, Directeur des projets R&D Nicolas - Pôle Finance Inovation

Pourriez-vous vous présenter ainsi que votre structure ?

Je suis Directeur des Projets R&D au sein du pôle Finance Innovation, chargé du montage des consortium, de l’accompagnement des porteurs de projets auprès des guichets de financement publics et du suivi des projets collaboratifs financés.

FINANCE INNOVATION est un pôle de compétitivité mondial, mène depuis sa création en 2008 des actions concrètes pour faciliter la création et le développement de projets innovants dans le secteur financier, sur des thématiques à forts enjeux économiques, sociétaux et environnementaux, au service de la croissance et de l’emploi.

La stratégie du Pôle se décline selon trois axes, au service de cette ambition :

- Développer une usine à projets innovants et à haute valeur ajoutée dans le secteur financier, projets portés par des start-up, des PME/PMI/ETI, des grandes entreprises ou des chercheurs,

- Expérimenter et diffuser les outils de financement innovants ou émergents développés par les entreprises du pôle,

- Animer des réflexions associant chercheurs, acteurs financiers et industriels autour des grands enjeux économiques et sociétaux pour identifier de nouveaux relais de croissance pour l’économie.

Comptant notamment sur un réseau de près de 350 membres, publics et privés, FINANCE INNOVATION fédère les acteurs de la banque, de l’assurance, de la gestion d’actifs, des métiers du chiffre et du conseil, de l’immobilier, de la finance solidaire, de la recherche, ainsi que les Collectivités locales et les Pouvoirs Publics

Vous êtes partenaire de l'événement, en quoi pour vous celui-ci est-il important ?

Le pôle finance innovation labellise et accompagne de nombreux projets de recherche en assurance et dans le paiement. L’innovation en assurance utilise beaucoup l’Internet des Objets et les Big data produits par les objets connectés. Les problématiques de privacy, de confidentialité et de sécurité sont cruciales pour le développement de ces nouveaux marchés qui vont permettre aux assureurs de mieux gérer les risques (meilleures prévention) et de proposer des nouveaux types de couverture. Le pôle finance innovation travaille aussi sur des problématiques de paiement et de nouveaux services de shopping (marketing digital, fidélisation…) où les devices utilisant des systèmes embarqués sont de plus en plus nombreux (smartphone, montre …), les questions de sécurité, de respect de la vie privé étant la aussi cruciales pour l’acceptation de ces innovations parfois intrusive par les consommateurs.

Pouvez-vous nous donner trois éléments à retenir ?

L’innovation en finance aujourd’hui, c’est la fintech, c’est-à-dire la technologie permettant de proposer de nouveaux services innovants et à forte valeurs ajoutée.

La fintech c’est aussi l’insurtech, c’est là que ce rencontre les objets connectés, les systèmes embarqués et les problématiques de sécurité. C’est ce cadre entièrement nouveau qui reconfigure le secteur de l’assurance dans la mesure où des nouvelles données sont disponibles et viennent remettre en cause les modèles de risque classique des actuaires.

Enfin si vous souhaitez rencontrer des nouveaux entrants du secteur : fintech ou insurtech ou des acteurs historiques qui eux aussi prennent en marche le train de l’innovation : banque, assurance, gestion d’actifs pour faire des projets de R&D ou proposer des innovations. N’hésitez pas à nous solliciter nous sommes mandatés par nos membres pour faire ce genre de mise en relation.

Interview de Sabrina PESEUX et Vincent DEROUSSENT, Pôle Systematic

Vous êtes partenaire de l'événement, en quoi pour vous celui-ci est-il important ?

En 2015, le nombre d’incidents en Cybersécurité dans le monde a augmenté de 38%, +51% en France selon l’étude « The Global State of Information Security Survey 2016 » (PwC). Face à ces risques nous devons protéger nos infrastructures techniques, nos réseaux complexes jusqu’à nos logiciels applicatifs embarqués dont nous dépendons au quotidien.

Au sein de Systematic Paris-Region, nous agissons au cœur de cette transformation en tant qu’acteur de la transformation numérique et logiciel, moteur de performance, de rayonnement et de progrès.

Pour ce faire, notre Pôle de compétitivité anime un écosystème d’experts, de grands groupes, de start-up, ou encore d’institutions et d’établissement de recherche et d’enseignement supérieur.

A travers neuf Groupes Thématiques nous couvrons un ensemble de marchés industriels dont l’un est dédié à la Confiance Numérique et la Sécurité.

L’expertise du Pôle et de ce Groupe repose sur les technologies clés du logiciel et du numérique dont l’IoT et les systèmes embarqués font partie.

C’est en toute logique que nous sommes partenaire de ce séminaire organisé par CAP’TRONIC et par la même, encourager nos membres à participer aux ateliers. Car les risques de sécurité ne pourront être traités sans des innovations significatives en matière de technologies logicielles et d’architecture de grands systèmes complexes.

Associations et syndicats

"Partenaires de la journée Cybersécurité IoT et embarqué"

"Partenaires de la journée Cybersécurité IoT et embarqué"

Interview de Vincent TRELY, Président - APSSIS

Pouvez-vous nous présenter votre association ?

L’APSSIS est une Association fondée en 2010. Elle a pour objet de constituer le Think tank de référence sur le thème de la Sécurité des Systèmes d’Information de Santé.

L’APSSIS, et ses adhérents proposent des formations et séminaires sur-mesure, un congrès national de référence et la volonté de promouvoir et de dynamiser la sécurisation de nos données de santé !

Pouvez-vous nous parler de votre Congrès National de la Sécurité des Systèmes d’Information de Santé ?

Le congrès regroupe les Professionnels de Santé, Médecins, DSIO, RSSI, Industriels, Editeurs, Chercheurs, Directeurs Généraux d'Etablissements de Santé privés et publics. Ce Congrès National offre 24 heures de conférences et de débats étalés sur 3 jours, alimentant la réflexion sur la sécurité de l'écosystème numérique de santé.

Le Congrès a lieu tous les 2 ans au Mans, à 55 minutes de Paris, à 2 heures de Nantes et 1 heure de Rennes, Tours et Angers.

Chaque année l'APSSIS participe égamenent aux Salonx Santé Autonomie à Paris avec un parcours Thématiques "SSI Santé" sur le Health-IT Expo, une conférence, un Dîner des Adhérents APSSIS et des décideurs de santé au Grand Hôtel du Louvre - Paris, des plateaux-tv, agoras, conférences FHF...

Pourquoi être partenaire de cette journée ?

Parce que les objets de santé sont partout et qu'ils sé répandent à grande vitesse dans notre quotidien, ce qui rend la sécurisation de ces dispositifs de bout en bout indispensable et urgente.

Pour vous en persuader il suffit de jeter un oeil à notre Vade-mecum des objets connectés !

Interview du Général Jean-Louis DESVIGNES, Président - ARCSI

Mon général, pouvez-vous nous présenter l’ARCSI ?

L’ARCSI est une association loi 1901 regroupant des personnes manifestant ou ayant manifesté leur intérêt pour les techniques de sécurisation de l’information. Cela va des agents de l’Etat militaires et civils ayant travaillé dans le domaine du chiffre et de la sécurité des systèmes d’informations à tous ceux qui de près ou de loin participent à la préservation du patrimoine informationnel de notre pays.

C’est une association très ancienne (dont la création dans sa forme initiale remonte à 1928). L’ARCSI s’est adaptée à l’évolution technologique et s’est parallèlement ouverte à tous les milieux et à diverses professions. Elle compte bien entendu des militaires et des agents des différentes administrations, des techniciens des ingénieurs, des chercheurs, des enseignants, des juristes, des historiens et des journalistes. Elle s’honore d’accueillir des sommités mondiales comme David Kahn, Jean-Jacques Quisquater, Louis Guillou, ou Michel Ugon ...

Nous avons tenu à conserver son appellation par respect pour ses origines et nos anciens et parce que nous gardons un lien privilégié avec la Défense. Nous constituons d’ailleurs un réservoir de compétences susceptibles d’être mises à la disposition du pays et nous avons de nombreux adhérents qui appartiennent également à la réserve citoyenne Cyber.

L’essentiel de nos activités est constitué d’échanges électroniques sur différentes listes de diffusion. Nous organisons une fois par an des rencontres et un ou deux petits colloques sur des thèmes d’actualité. Nous publions un bulletin annuel pour conserver une trace papier de nos activités et nous sommes souvent sollicités pour participer à d’autres manifestations telles que celle-ci. Enfin nous organisons ou participons de plus en plus à des expositions telles que celle que nous avons montée à Rennes en 2012 sur l’Histoire de la cryptologie ou celle pour laquelle nous étions partenaires des Archives nationales l’hiver dernier sur le Secret de l’Etat.

Pourquoi l’ARCSI participe-t'elle à cette journée de rencontre ?

Nous tenons à soutenir ce genre d’initiative organisée par de vrais professionnels qui œuvrent dans notre sens c'est-à-dire accroître la sensibilisation de ceux qui constituent les meilleures cibles pour des attaquants : les PME et TPE en particulier les plus innovantes, mais pas que, dont les dirigeants qui sont constamment au four et au moulin n’ont pas toujours le temps de se préoccuper de menaces ayant pourtant une probabilité d’occurrence forte et dont les conséquences peuvent être dramatiques pour leur activité.