Cette page vous apprendra comment lancer des tests de sécurité de serveurs web avec beSTORM.

Test de serveur HTTP avec beSTORM

Étape 1: Configuration de test

- Installez beSTORM sur une machine dédiée avec une connection réseau vers le serveur http à tester,

- Donnez par exemple les adresses IP suivantes au serveur beSTORM et au serveur web sous test : 192.168.1.2 et 192.168.1.1,

- Connectez le serveur beSTORM directement au serveur web avec un câble réseau, pas de switch en interface,

Étape 2: Lancement de beSTORM

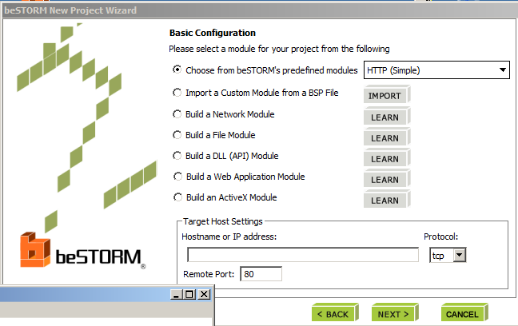

- Démarrez le client beSTORM et cliquez sur "New Project",

- Donnez un nom à votre nouveau projet (par exemple FuzzHttp) puis appuyez sur le bouton "Next",

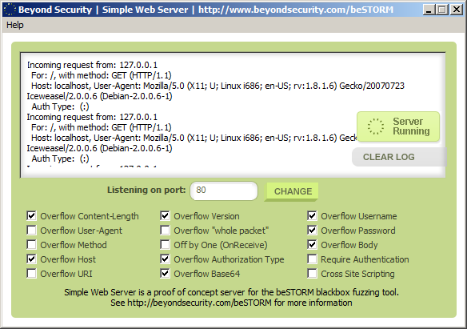

- Depuis la liste des modules, sélectionnez "HTTP (Simple)", "HTTP/1.0" ou "HTTP/1.1." et indiquez l'adresse IP cible du serveur sous test ainsi que le port d'écoute du serveur (192.168.1.1 dans notre exemple et en général 80 ou 8080 pour le port d'écoute),

- De manière optionnelle, vous pouvez également rajouter des variables de test (si nécessaire),

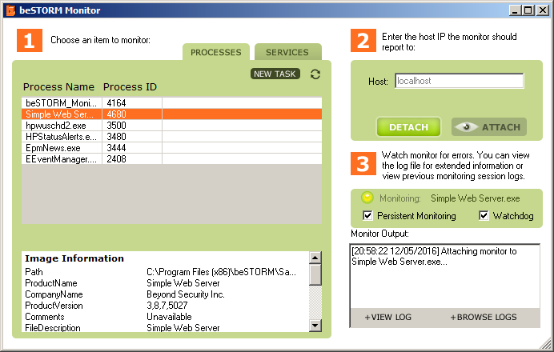

Étape 3: Préparation du moniteur de test

- Si le serveur HTTP est un serveur Windows, nous vous proposons d'y installer l'application "beSTORM monitor", de lancer cette application et "d'attacher" le moniteur au processus de votre serveur web.

Le moniteur de test est très important : il va permettre de savoir si des attaques menées par beSTORM ont provoqué un dysfonctionnement du serveur web et ainsi déterminer qu'une attaque a un impact potentiel.

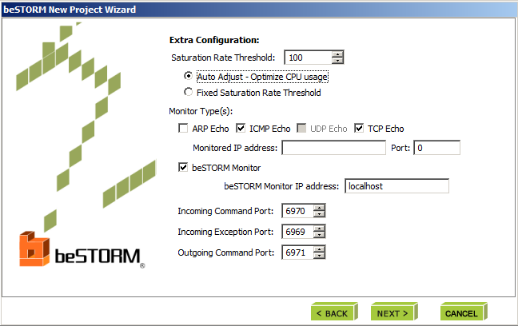

Sur le PC beSTORM, choisissez le moniteur que vous venez d'installer en donnant l'adresse IP de la cible (192.168.1.1 dans notre exemple) et sélectionnez l'option "Remote debugger" dans le Wizard de beSTORM.

- Alternativement (si vous n'utilisez pas le moniteur ou que le serveur HTTP n'est pas accessible), sélectionnez "ICMP Echo" et/ou "TCP Echo",

-

Acceptez les autres choix par défaut.

-

Cliquez ensuite sur "Finish" pour terminer le Wizard et sauver la configuration de votre projet,

- Si la boîte "Auto-start" (cochée par défaut) est cochée, les tests vont démarrer immédiatement.

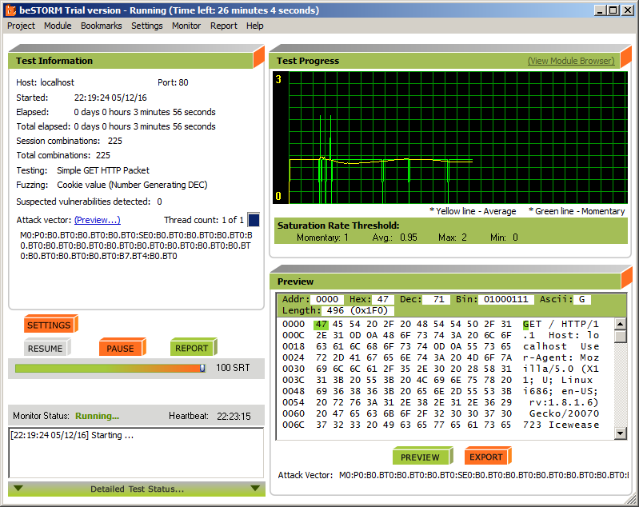

Étape 4: Déroulement des tests

- A chaque fois qu'une "exception" se produit (potentiellement l'attaque est réussie), une fenêtre apparaîtra pour quelques secondes et vous informera que le serveur a rencontré une anomalie (le serveur ne répond plus aux requêtes ICMP ou TCP Echo ou le moniteur a détecté que l'exécutable a planté),

- Ceci indique qu'une vulnérabilité potentielle a été touchée par beSTORM,

- Au bout de 5 secondes, le test reprendra sauf si la touche "Pause" est pressée,

- Lorsque le test est fini, appuyez sur la touche "Report" pour afficher les résultats,

- Alternativement, vous pouvez également utiliser le menu "Report->Generate Report" pour afficher les résultats complets du test.