Cette page vous apprendra comment lancer des tests de sécurité sur le protocole ICMP avec beSTORM.

Tests ICMP avec beSTORM

Étape 1: Configuration de test

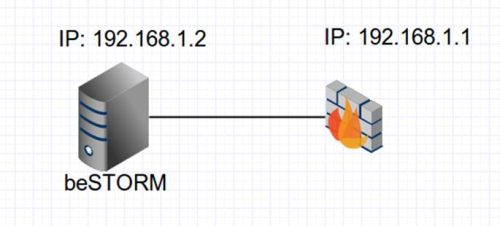

- Installez beSTORM sur une machine dédiée avec une connection réseau vers le serveur SSH à tester (Cf. schéma ci-dessous), les deux machines n'ayant pas d'autre connexion réseau ni d'autres fonctions actives,

- Installer sur cette machine un driver réseau comme Winpcap,

- Démarrez le service NPF en ligne de commande avec "sc start npf",

- Donnez par exemple les adresses IP suivantes au serveur beSTORM et au serveur SSH sous test : 192.168.1.2 et 192.168.1.1,

- Connectez le serveur beSTORM directement au serveur web avec un câble réseau, pas de switch en interface,

Étape 2: Lancement de beSTORM

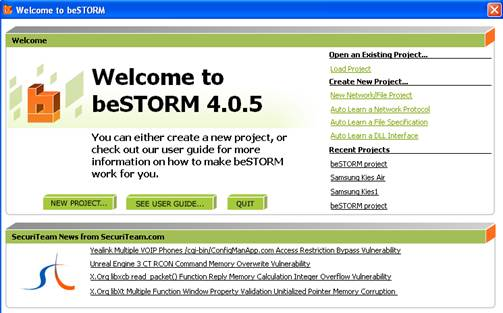

- Démarrez le client beSTORM et cliquez sur "New Project",

- Donnez un nom à votre nouveau projet (par exemple FuzzICMP) puis appuyez sur le bouton "Next",

- Depuis la liste des modules, sélectionnez "ICMP" et sélectionnez "Network Device (Winpcap)",

- De manière optionnelle, vous pouvez également rajouter des variables de test (si nécessaire),

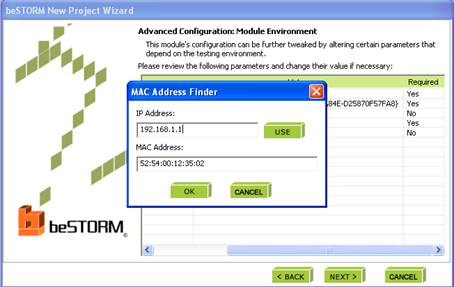

- Entrez les adresses IP et MAC pour le serveur et la cible des tests :

Adresse destination : c'est l'adresse du Firewall c'est à dire 192.168.1.1 dans notre exemple,

Pour trouver cette adresse, double-cliquez sur le champ "MAC Address" et une fenêtre vous guidera pour vous aider à trouver l'adresse MAC du système ICMP,

Entrez '192.168.1.1' et clickez sur 'Use'. L'addresse MAC du système ICMP devrait apparaître. Clickez sur 'OK' pour accepter.

- Pour le champ "Sender IP Address", c'est l'adresse du serveur beSTORM (dans notre cas 192.168.1.2),

- L'adresse MAC "Source adress" est celle du serveur beSTORM que vous trouverez en double-cliquant sur le champ et en utilisant la fenêtre qui apparait dans laquelle vous entrerez 192.168.1.2 également / beSTORM vous proposera l'adresse MAC associée qu'il suffit de valider avec "Ok",

Autre option pour trouver les adresses MAC : dans une fenêtre de commande ("cmd" sous Windows), utilisez la commande "arp -a". Cette commande vous affichera la table ARP qui donnera une correspondance entre adresses IP et adresses MAC.

Étape 3: Préparation du moniteur de test

Le moniteur de test est très important : il va permettre de savoir si des attaques menées par beSTORM ont provoqué un dysfonctionnement du système ICMP et ainsi déterminer qu'une attaque a un impact potentiel.

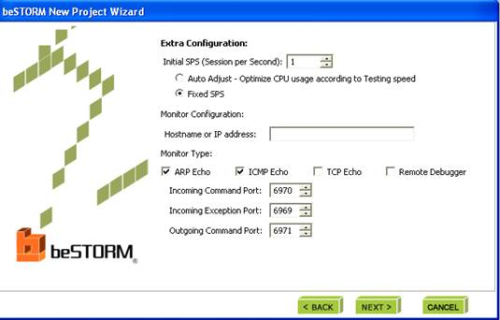

- Sur la page de configuration du moniteur du système ICMP (qui permet de savoir si le système répond toujours), sélectionnez "ARP Echo" et "ICMP Echo",

- Acceptez les autres choix par défaut.

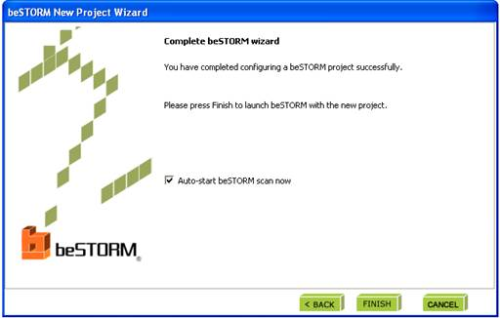

- Cliquez ensuite sur "Finish" pour terminer le Wizard et sauver la configuration de votre projet,

- Si la boîte "Auto-start" (cochée par défaut) est cochée, les tests vont démarrer immédiatement.

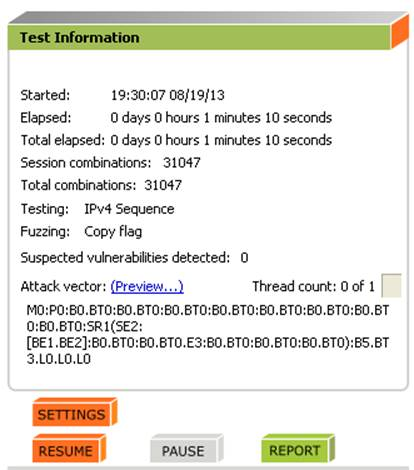

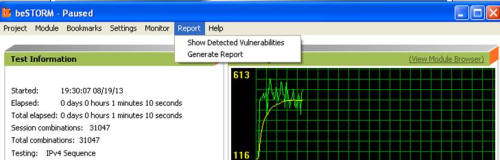

Étape 4: Déroulement des tests

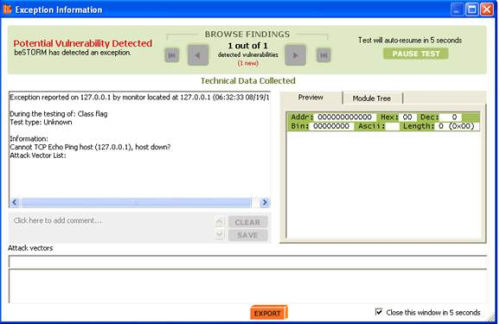

- A chaque fois qu'une "exception" se produit (potentiellement l'attaque est réussie), une fenêtre apparaîtra pour quelques secondes et vous informera que le serveur a rencontré une anomalie (le serveur ne répond plus aux requêtes ICMP ou TCP Echo ou le moniteur a détecté que le système présente une anomalie de fonctionnement),

- Ceci indique qu'une vulnérabilité potentielle a été touchée par beSTORM,

- Au bout de 5 secondes, le test reprendra sauf si la touche "Pause" est pressée,

- Lorsque le test est fini, appuyez sur la touche "Report" pour afficher les résultats,

- Alternativement, vous pouvez également utiliser le menu "Report->Generate Report" pour afficher les résultats complets du test.