Cette page vous apprendra comment lancer des tests de Firewall Hardware sur IPv4, IPv6 et en mode transparent (passthrough).

Test de Firewall Hardware avec beSTORM - Test direct IPv4

Étape 1: Configuration de test

- Installez beSTORM sur une machine dédiée sans connection réseau pour le test (en dehors du FW),

- Installer sur cette machine un driver réseau comme Winpcap,

- Démarrez le service NPF en ligne de commande avec "sc start npf",

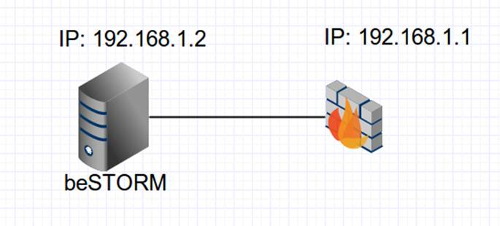

- Donnez les adresses IP suivantes au serveur beSTORM et au Firewall sous test par exemple : 192.168.1.2 et 192.168.1.1,

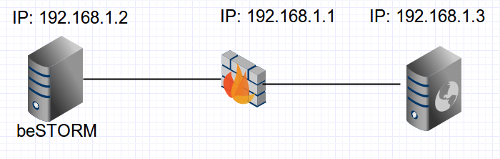

- Connectez le serveur beSTORM directement au Firewall avec un câble réseau, pas de switch en interface comme expliqué dans le diagramme ci-contre,

Étape 2: Lancement de beSTORM

- Démarrez le client beSTORM sur le serveur et cliquez sur "New Project",

- Donnez un nom à votre nouveau projet (par exemple FuzzHWFW) et acceptez toutes les autres propositions du Wizard de beSTORM puis appuyez sur le bouton "Next",

- Depuis la liste des modules, sélectionnez "IPv4" et sélectionnez "Network Device (Winpcap)",

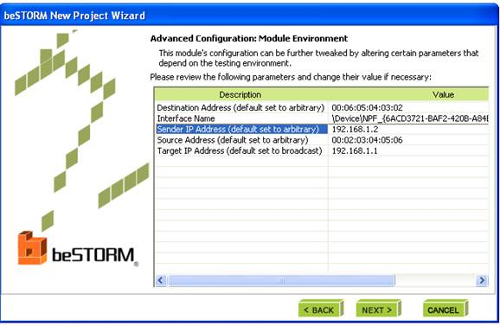

- Entrez les adresses IP et MAC pour le serveur et la cible des tests :

Adresse destination : c'est l'adresse du Firewall c'est à dire 192.168.1.1 dans notre exemple,

Pour trouver cette adresse, double-cliquez sur le champ "MAC Address" et une fenêtre vous guidera pour vous aider à trouver l'adresse MAC du Firewall,

Entrez '192.168.1.1' et clickez sur 'Use'. L'addresse MAC du Firewall devrait apparaître. Clickez sur 'OK' pour accepter.

- Pour le champ "Sender IP Address", c'est l'adresse du serveur beSTORM (dans notre cas 192.168.1.2),

- L'adresse MAC "Source adress" est celle du serveur beSTORM que vous trouverez en double-cliquant sur le champ et en utilisant la fenêtre qui apparait dans laquelle vous entrerez 192.168.1.2 également / beSTORM vous proposera l'adresse MAC associée qu'il suffit de valider avec "Ok",

Autre option pour trouver les adresses MAC : dans une fenêtre de commande ("cmd" sous Windows), utilisez la commande "arp -a". Cette commande vous affichera la table ARP qui donnera une correspondance entre adresses IP et adresses MAC.

Étape 3: Préparation du moniteur de test

Le moniteur de test est très important : il va permettre de savoir si des attaques menées par beSTORM ont provoqué un dysfonctionnement du Firewall et ainsi déterminer qu'une attaque a un impact potentiel.

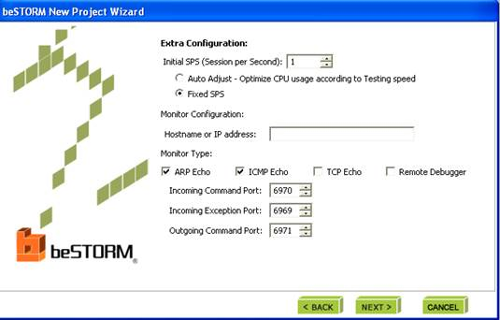

- Sur la page de configuration du moniteur du Firewall (qui permet de savoir si le Firewall répond toujours), sélectionnez "ARP Echo", "ICMP Echo" et "TCP Echo",

- Acceptez les autres choix par défaut.

- Cliquez ensuite sur "Finish" pour terminer le Wizard et sauver la configuration de votre projet,

- Si la boîte "Auto-start" (cochée par défaut) est cochée, les tests vont démarrer immédiatement.

Étape 4: Déroulement des tests

- A chaque fois qu'une "exception" se produit (potentiellement l'attaque est réussie), une fenêtre apparaîtra pour quelques secondes et vous informera que le Firewall ne répond plus,

- Ceci indique qu'une vulnérabilité potentielle a été touchée par beSTORM,

- Au bout de 5 secondes, le test reprendra sauf si la touche "Pause" est pressée,

- Lorsque le test est fini, appuyez sur la touche "Report" pour afficher les résultats,

- Alternativement, vous pouvez également utiliser le menu "Report->Generate Report" pour afficher les résultats complets du test.

Test de Firewall Hardware avec beSTORM - Test IPv6

Répéter les mêmes étapes que ci-dessus en choisissant le module IPv6 à l'étape 2 ci-dessus, les tests se dérouleront avec IPv6.

Test de Firewall Hardware avec beSTORM - Test en mode transparent (passthrough)

Ajouter une troisième machine, et changez la configuration du réseau afin que le Firewall se charge de router les paquets entre le serveur beSTORM et cette nouvelle machine.

Vous pouvez répéter les tests en IPv4 ou IPv6 ci-dessus, en modifiant l'adresse de la cible qui devient 192.168.1.3 (et plu 192.168.1.1 comme dans les exemples précédants). Pour celà, changer l'adresse IP et MAC de la cible / machine de destination dans le Wizard.

Vous pouvez souhaiter réutiliser les 2 configurations ci-dessus pour tester d'autres protocoles comme par exemple : ARP, TCP, ICMP, UDP, HTTP, DHCP, ...