Cybersécurité - votre recherche ?

| Sujet | Détail |

|---|---|

[Accompagnement RGPD]() [Accompagnement RGPD]() | Conseil et accompagnement en DPO externalisé: cartographie, Analyses d'impact (PIA), mise en place du registre des traitements, support long terme à votre conformité. |

[Audits organisationnels]() [Audits organisationnels]() | Audits organisationnels: de SMSI pour une certification 27001? Audits réglementaires (LPM, RGPD)? due dilligence levée de doute, ... |

[Audits techniques]() [Audits techniques]() | Audits techniques: configuration, architecture, code, bases de données, tests d'intrusion. |

[Catalogue de formations]() [Catalogue de formations]() | 27001, 27002, RGPD, LPM, Forensique, test d'intrusion,... Formez-vous à la cybersécurité |

[Diagnostics gratuits en ligne]() [Diagnostics gratuits en ligne]() | Evaluations gratuites en ligne de votre cybersécurité. Inclut des exemples de PSSI |

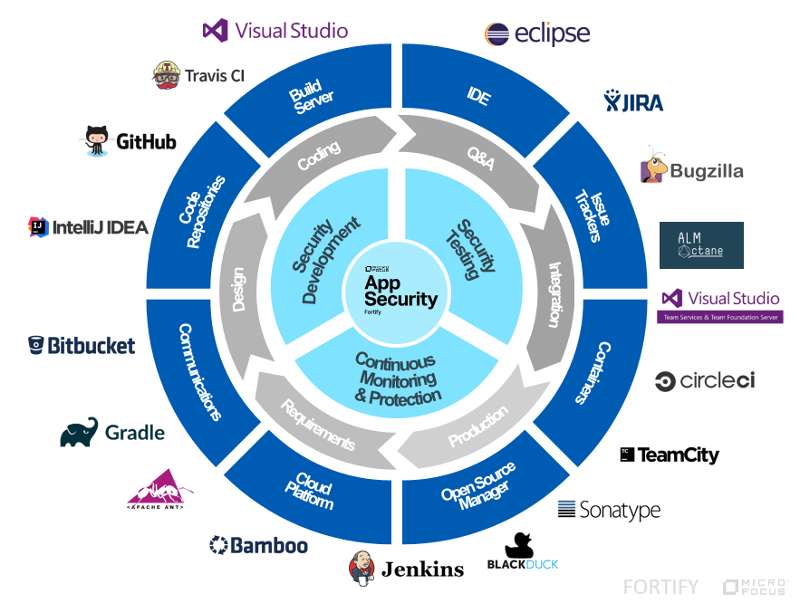

[Développement sécurisé d'applications]() [Développement sécurisé d'applications]() | Découvrir et gérer les vunérabilités de vos développements logiciels avant mise en production |

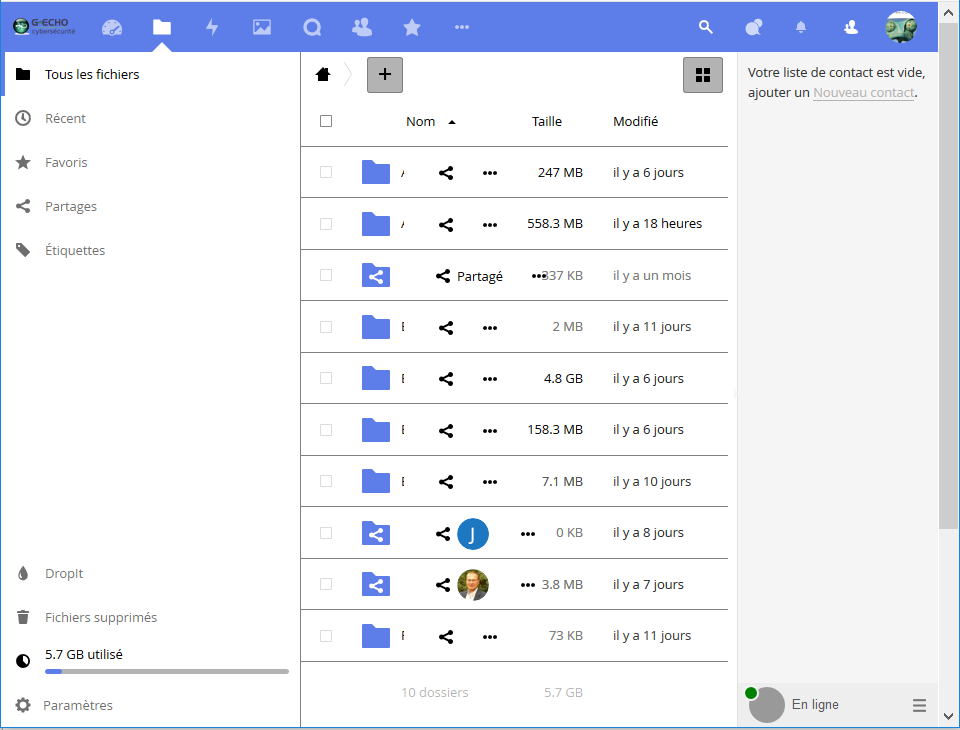

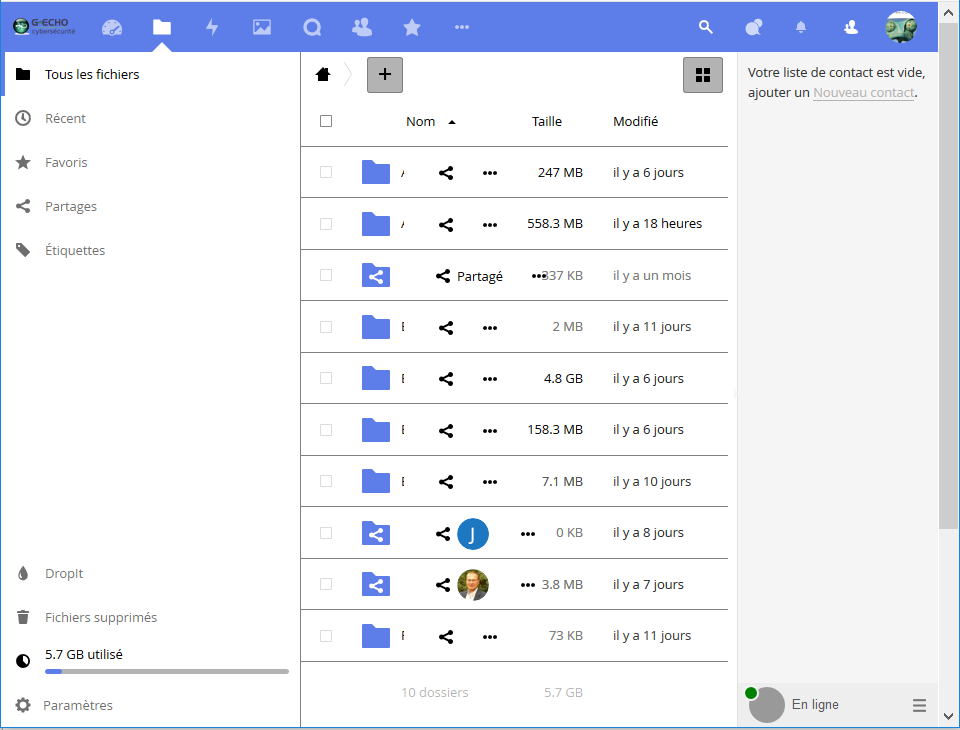

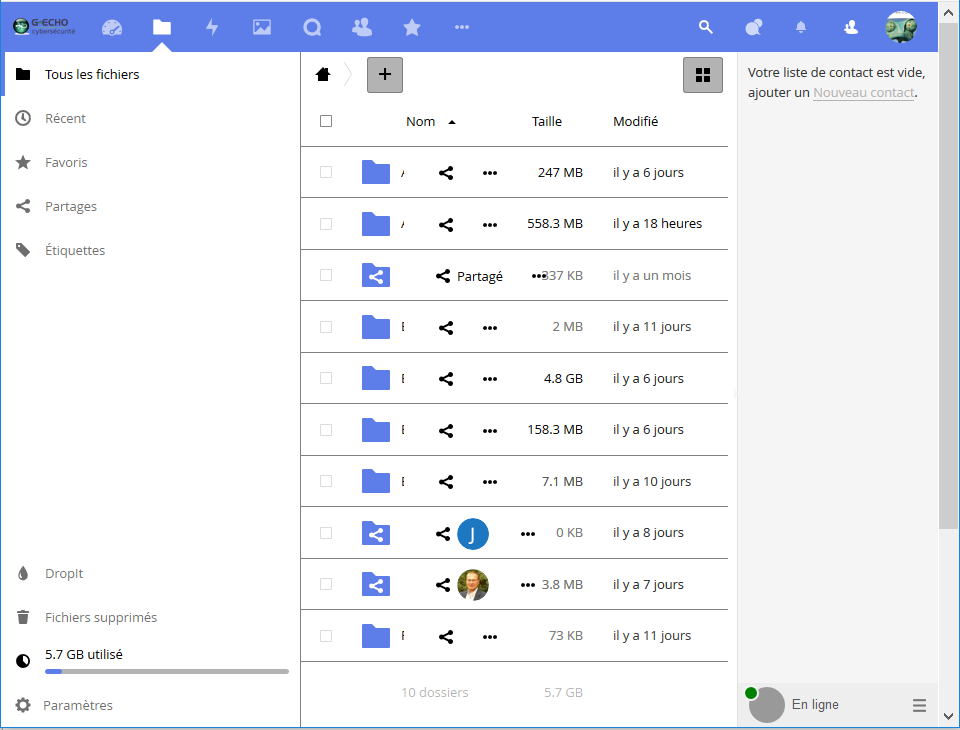

[Espace d'échange de fichiers]( [Espace d'échange de fichiers]( | Une plateforme pour gérer vos échanges avec vos clients et fournisseurs de façon sécurisée |

[Expertises techniques]() [Expertises techniques]() | Etudes de solutions techniques, assistance à la mise en oeuvre d'une solution (PKI, OpenPGP, BlockChain, ...), critères communs, arachitectures sécurisées, homologations, ... |

[Fichiers, audio, vidéo en pair à pair]( [Fichiers, audio, vidéo en pair à pair]( | SHARE permet également de collaborer avec des tiers (travail en commun sur des fichiers) et de gérer vos échanges internes (partage d'écran, appels par internet) |

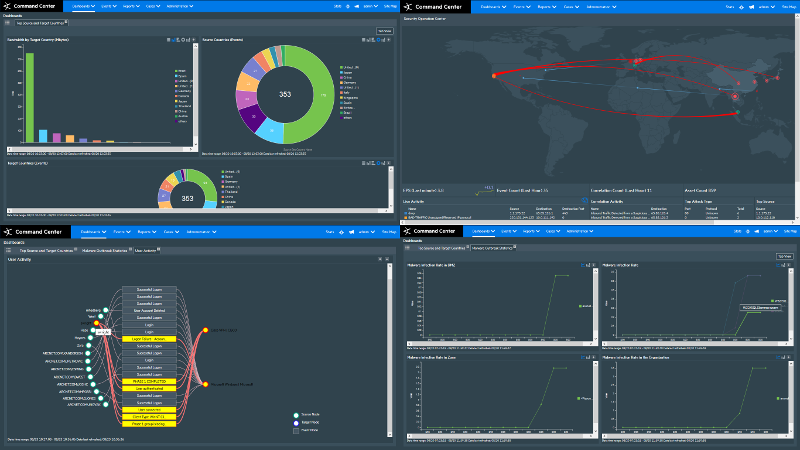

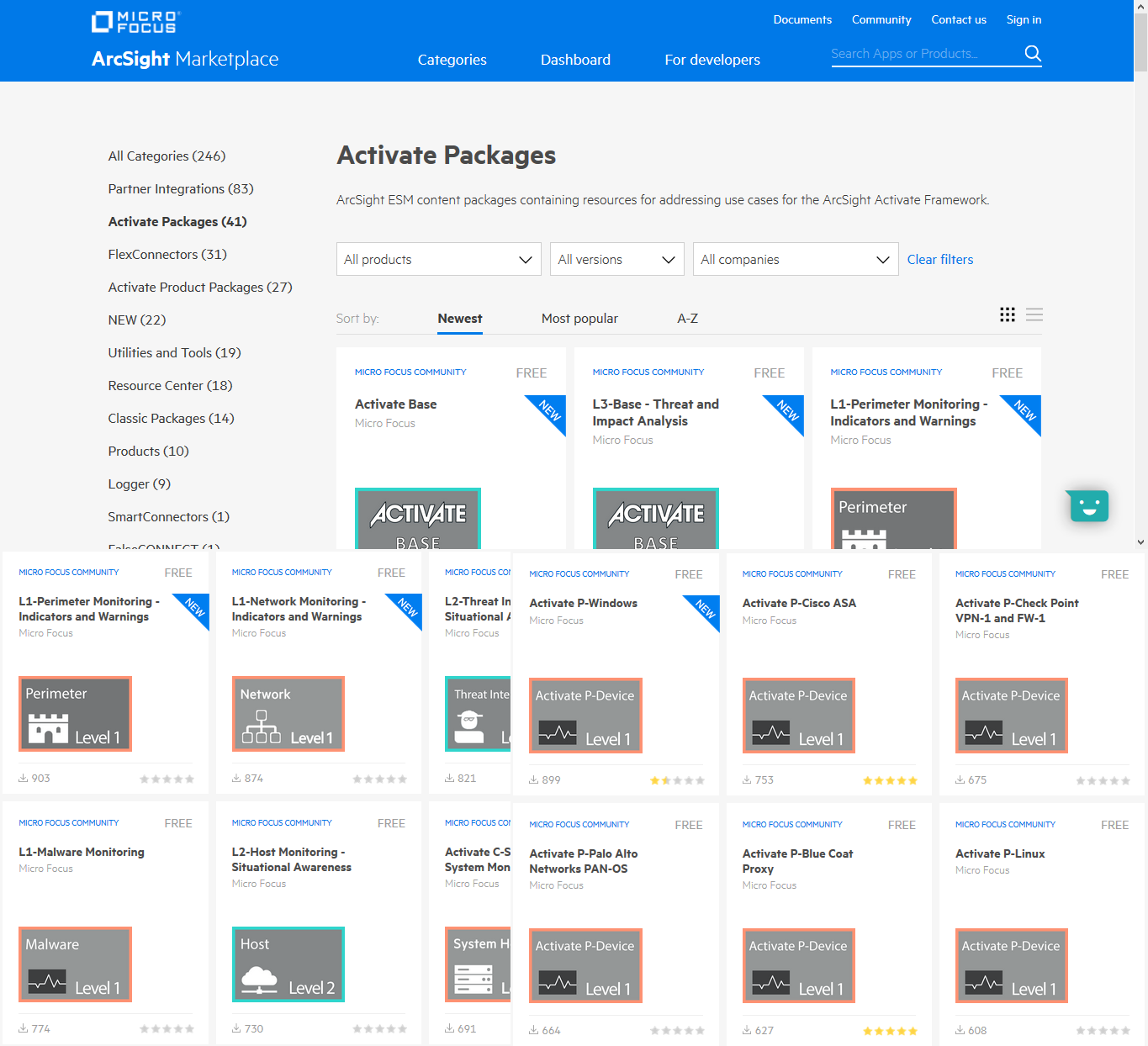

[Gérer les évènements de sécurité (SIEM)]( [Gérer les évènements de sécurité (SIEM)]( | Surveillez les réseaux, applications et façon plus large tous vos évènements de sécurité |

[Mise en place d'une gouvernance de la SSI]() [Mise en place d'une gouvernance de la SSI]() | Réflexion stratégique, Gouvernance de la SSI, Etudes d'impacts business et métier, Conseil et accompagnement au changement, Alignement des processus SSI, Nouveaux business modèles liés au numérique, Mise en place de SMSI, PSSI, tableaux de bord de SSI, EBIOS, ISO27001, 27005 et bien plus... |

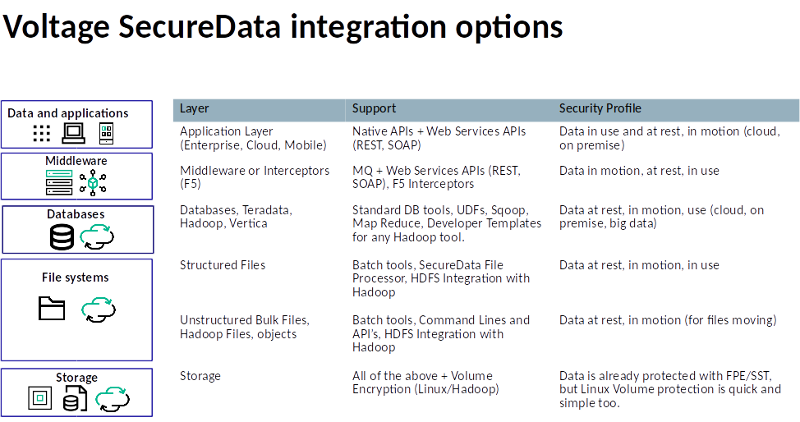

[Chiffrement des données]() [Chiffrement des données]() | Bases de données, fichiers, applications... Protégez vos données à iso-périmètre même pour les applications "legacy" |

[Pack cyber: accompagnement SSI par abonnement]() [Pack cyber: accompagnement SSI par abonnement]() | Nous croyons que mettre en sécurité votre système d'information est un projet au long cours. Choisissez le pack qui vous convient pour bénéficier des services en cybersécurité du catalogue G-echo et d'un accompagnement par un RSSI et un DPO |

[Plan de continuïté et de reprise d'activité]( [Plan de continuïté et de reprise d'activité]( | Faites établir et tester vos plans de continüité et de reprise d'activité (PCA et PRA) |

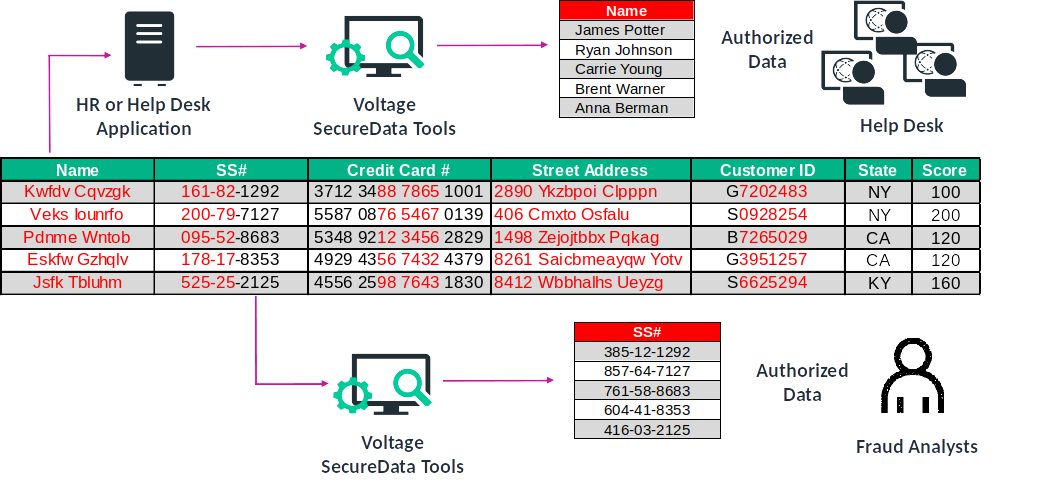

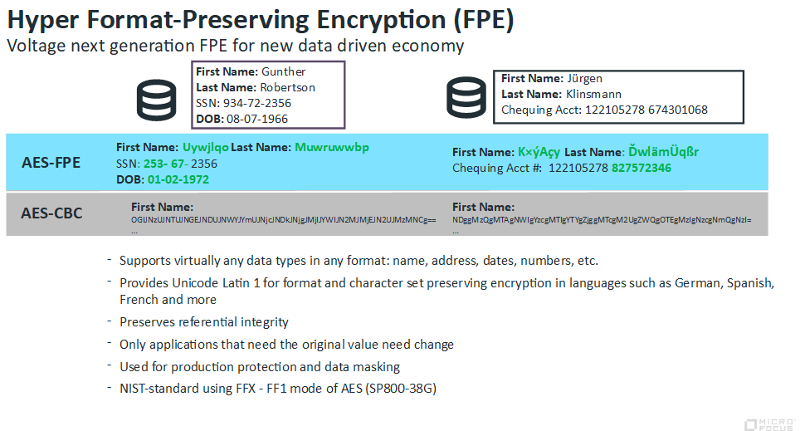

[Protection des données]( [Protection des données]( | Protégez vos données par un chiffrement adapté à vos applications legacy (RGPD, SOX, HIPAA, HDS, ...) |

[Recherche et développement, intégration d'outils et bonnes pratiques en cybersécurité]( [Recherche et développement, intégration d'outils et bonnes pratiques en cybersécurité]( | Recherche et devéloppement à façon d'outils pour la cybersécurité, intégration de solutions en mode agile |

[Recrutement d'experts en cybersécurité]() [Recrutement d'experts en cybersécurité]() | Une aide au recrutement d'experts dans le domaine de la sécurité des systèmes d'information |

[Protection des données sans changer les applications ni les bases de données]() [Protection des données sans changer les applications ni les bases de données]() | Chiffre les données dès leur production, accès uniquement pour les personnes ayant droit d'en connaître, chiffrement respectueux de la taille originale des données (dont les champs de bases de données) et du format des données (votre locale = représentation des caractères). |

[Sauvegarde et anti-ransomware]( [Sauvegarde et anti-ransomware]( | Compatible RGPD, anti-ransomware, sauvegardes externalisées... Un pack de [cybersécurité et de conformité à l'ISO27002]( |

[Sensibilisations, serious games, formation à la cybersécurité]( [Sensibilisations, serious games, formation à la cybersécurité]( | Catalogue de formations techniques, organisationnelles et juridiques à la cybersécurité: senbilisation, test d'intrusion, 27001, 22301, RGPD,... |

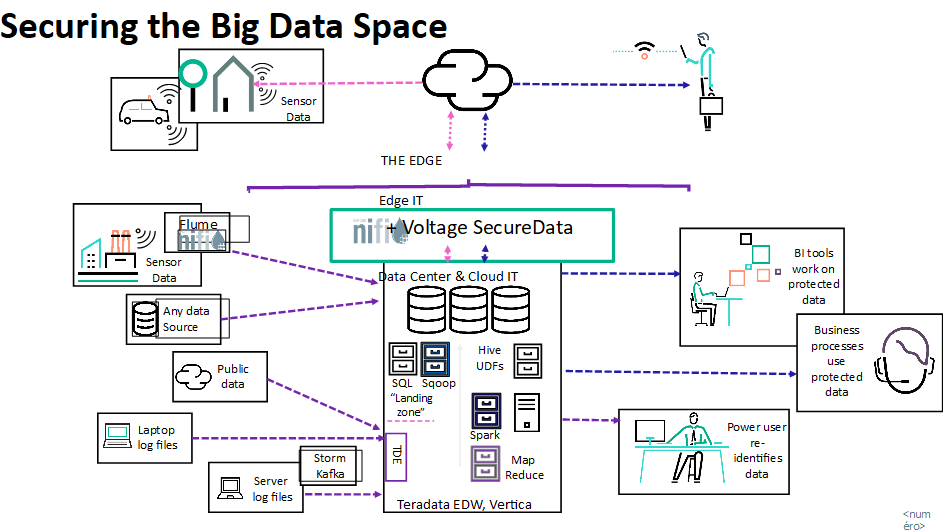

[Sécuriser le big data et l'IoT]() [Sécuriser le big data et l'IoT]() | Hadoop, IoT, Apache Storm, Kafka, Sqoop, Hive, MapReduce, Terradata, HortonWorks, Vertica, IBM, Cloudera, mers de données (data lakes...), cloud, privacy, ... Conservez la main sur la confidentialité de vos données! |

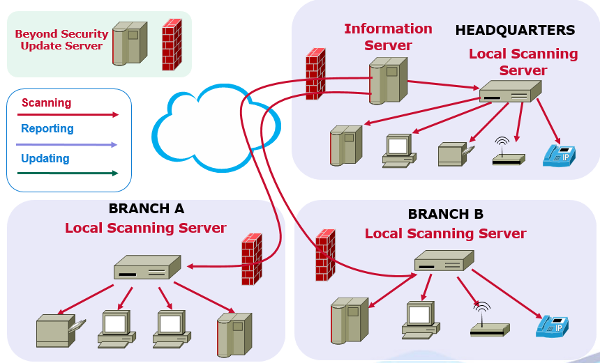

[Surveillance de vos vulnérabilités en continu]() [Surveillance de vos vulnérabilités en continu]() | Surveillez les vulnérabilités de vos équipements en production pour les fixer avant la catastrophe. Utilisez un scanner de vulnérabilités et gérez votre conformité |

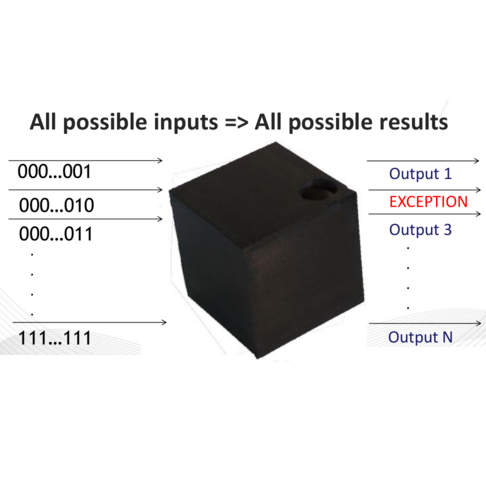

[Tests de sécurité de vos équipements et systèmes]() [Tests de sécurité de vos équipements et systèmes]() | Passez vos équipements et systèmes à la table à secousse pour trouver des vulnérabilités avant que d'autres ne les trouvent. Et bénéficiez d'un accompagnement vers la certification EDSA ISA Secure (62443) |

[Threat Analytics: Contextualiser les menaces]() [Threat Analytics: Contextualiser les menaces]() | Bénéficier de retours de la communauté pour vous avertir des dernières attaques en cours et des moyens de détecter ces menaces dans votre environnement... |

[Urgences et forensique]() [Urgences et forensique]() | Analyse sur site ou hors site (matériels) suite à incidents de cybersécurité |

sam. 01 novembre 2025

sam. 01 novembre 2025

sam. 01 novembre 2025

sam. 01 novembre 2025

sam. 01 novembre 2025