Meetup DevOps Tahiti - DevSecOps

Plan de présentation

- Comprendre les problèmes de cybersécurité,

- Structurer la démarche (processus de développement et outils),

- S’intégrer à la gouvernance de sécurité de l’entreprise (gestion des risques, procedures, bonnes pratiques, règles d’accès).

Exploit en bash

Code C

Compilation et exploit

gcc test.c -o test

mystring="AAAAAAAAAAAAAAAAAAAAAAAA" && i=12 && while ((i <= 22)); do TOINJECT=${mystring:0:i}; echo $i $TOINJECT; echo $TOINJECT|./test; let "i+=1"; done

...

21 AAAAAAAAAAAAAAAAAAAAA

My entry: AAAAAAAAAAAAAAAAAAAAA

Erreur de segmentationBonnes pratiques:

- warnings

test.c:(.text+0x15): avertissement : the 'gets' function is dangerous and should not be used., - Exigences de sécurité, règles de codage, audit (relectures croisées?),

- Tests unitaires, intégration, fonctionnels/validation, couverture (plus que les cas aux limites),

- Tests de non-régression, gestion des vulnérabilités,

- Analyses de code (SAST/DAST/IAST/RASP) et/ou fuzzing,

- Mettre en oeuvre des programmes de test d’intrusion (ou audits tiers).

Références

- DevSecOps manifesto ou comment devenir un security champion avec le devsecops.

- OWASP Top 10 pour les applications Web.

- “The shellcoder’s handbook”, chez Wiley Publishing Inc sir vous souhaitez en savoir plus sur l’écriture d’exploit,

- “À Bug Hunter’s Diary” de Tobias Klein.

- Référentiel ASVS de l’OWASP.

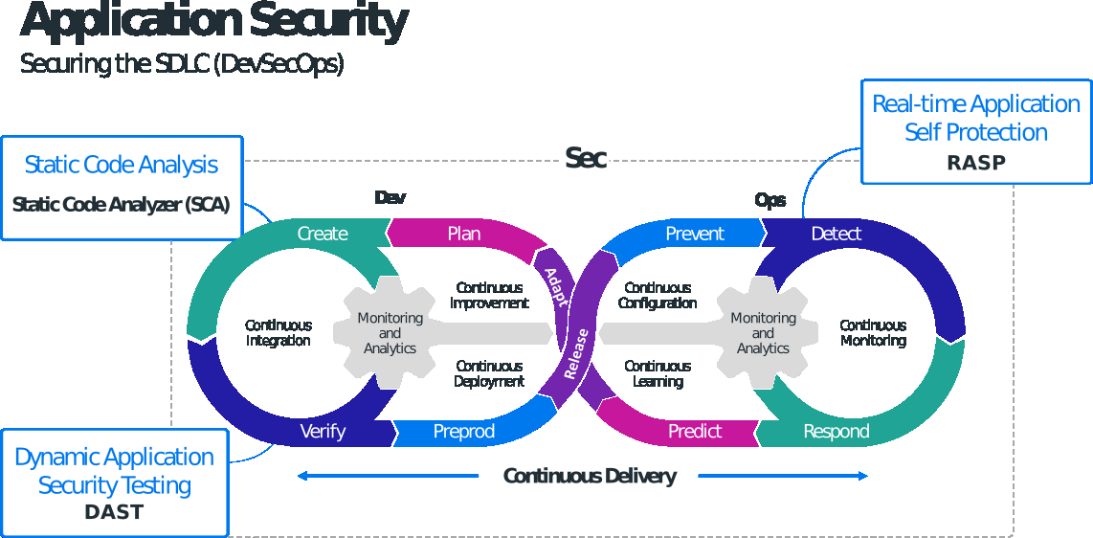

Démarches outillées

4 composantes

- SAST,

- DAST/IAST,

- RASP,

- Gestion des vulnérabilités.

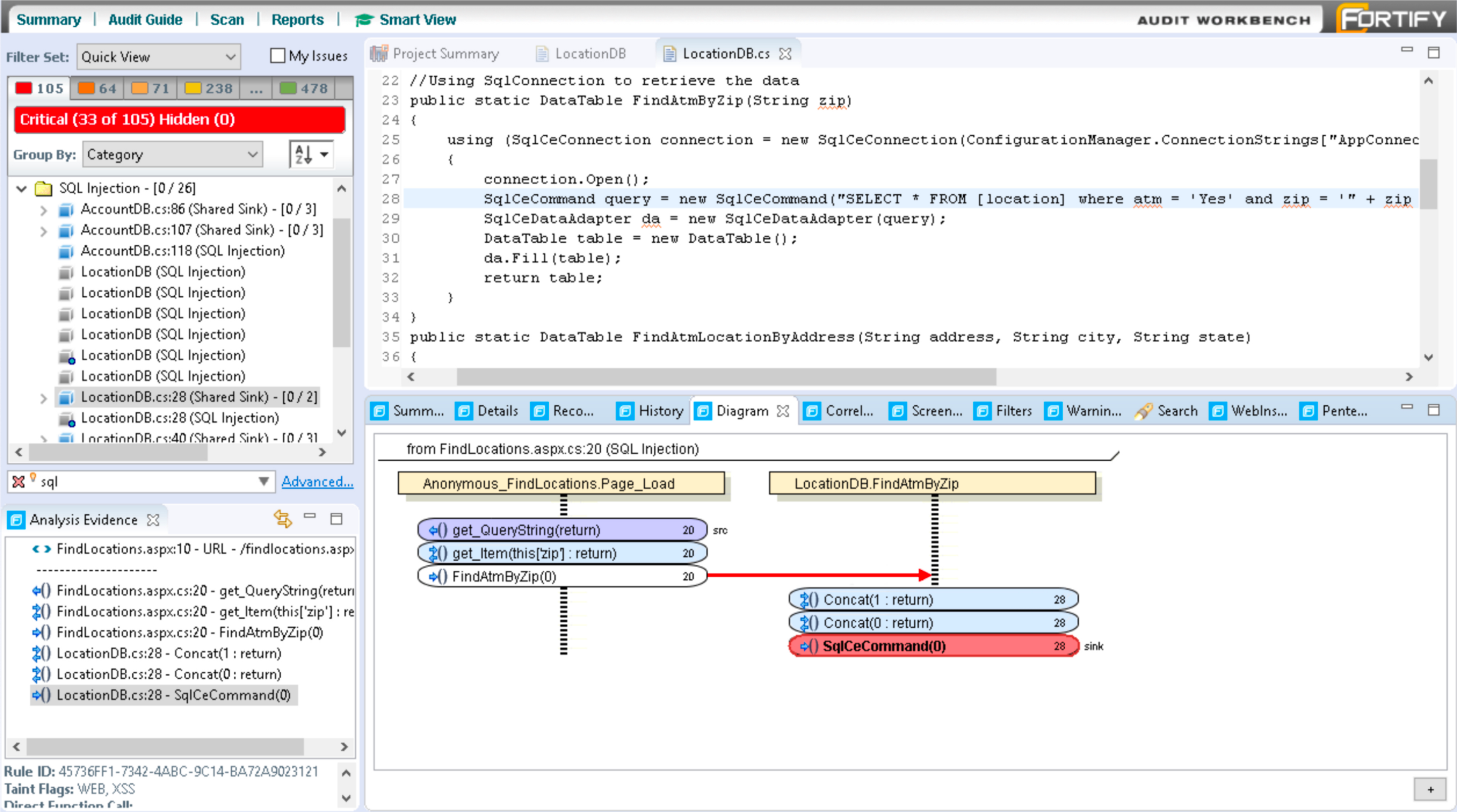

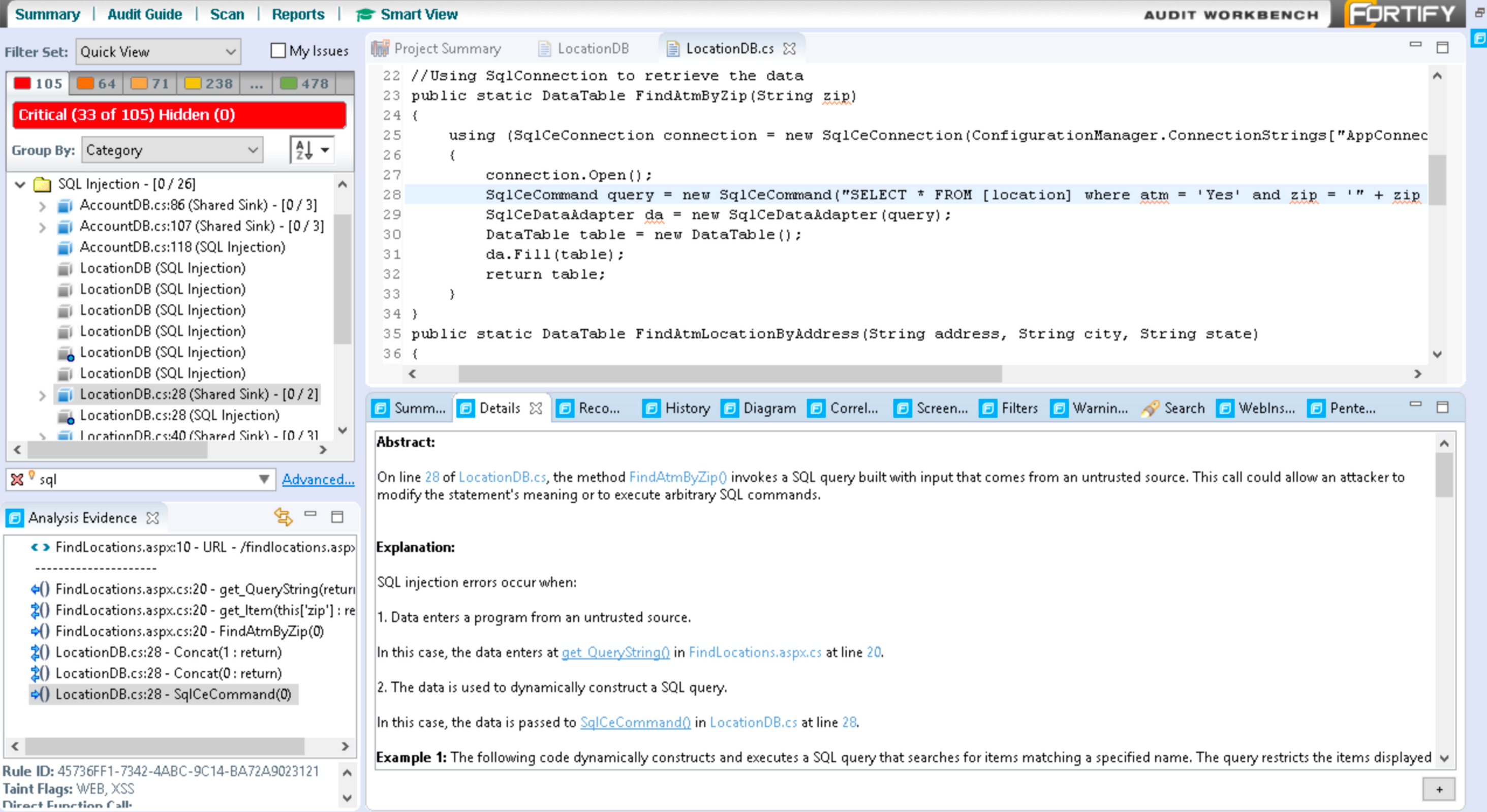

SAST - analyse statique de code

sourceanalyzer -b sample-js -scan -f sample-js.fpr

auditworkbench sample-js.fprSAST - écran 1/2

SAST - écran 2/2

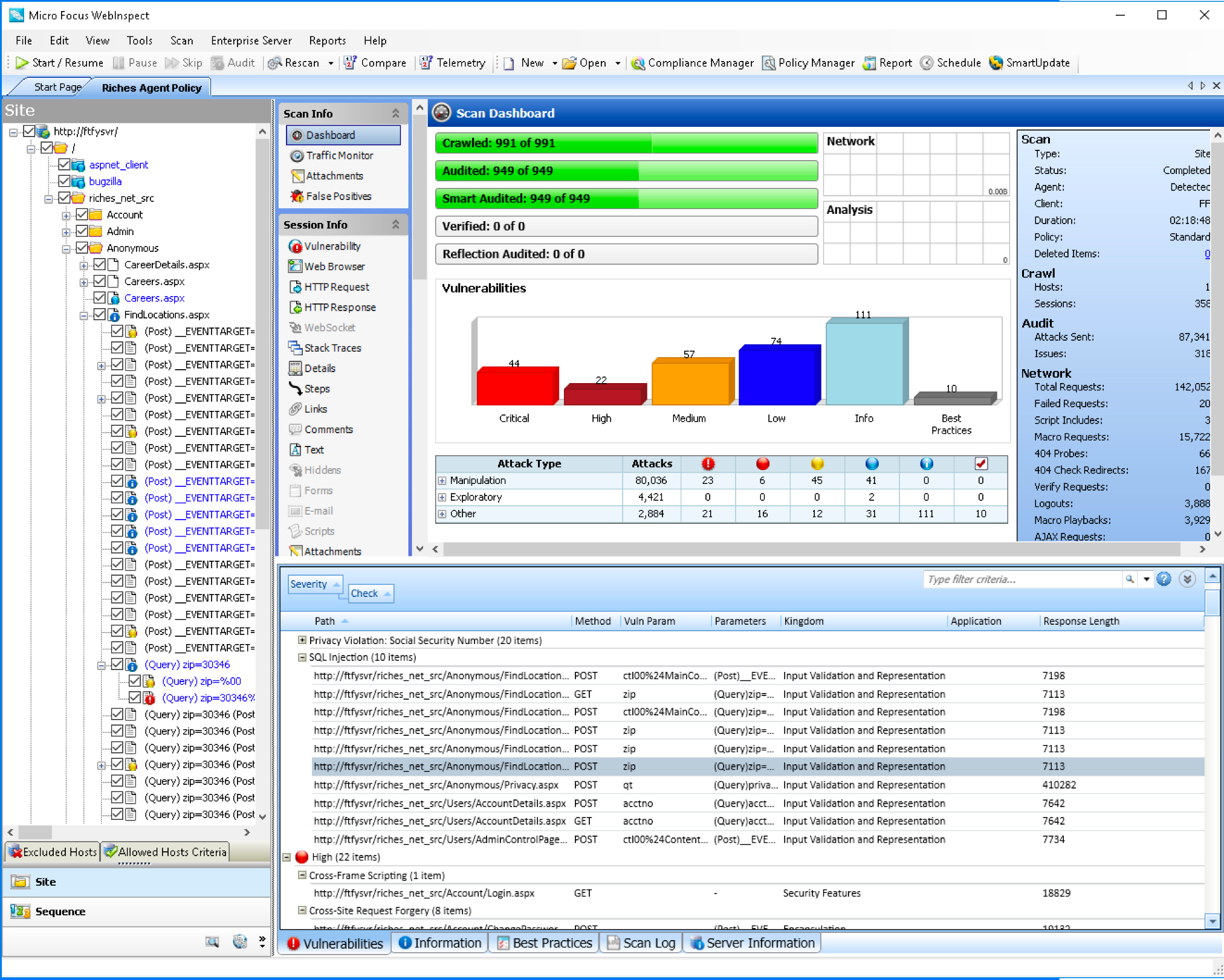

DAST

- DAST: analyse dynamique de l’application,

- Tests d’intrusion automatisés (comme du Q/A).

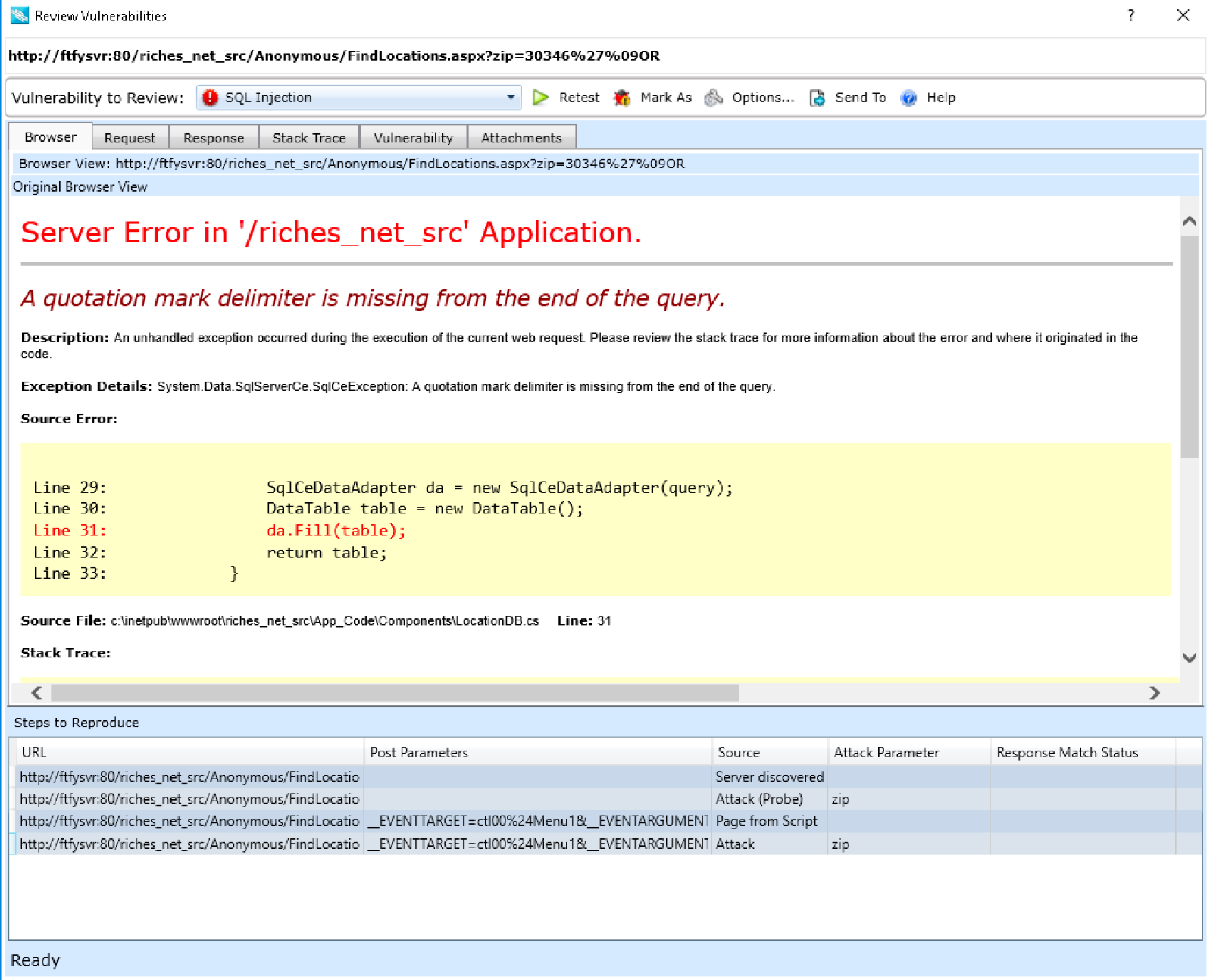

DAST - écran 1/2

DAST - écran 2/2

RASP

- Analyse temps réel des attaques,

- Sorte de Waf applicatif,

- Connecté à votre gestion de vulnérabilités (et votre SIEM).

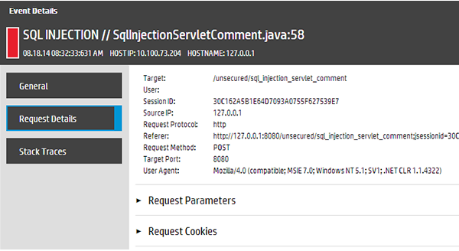

RASP - écran 1/2

RASP - écran 2/2

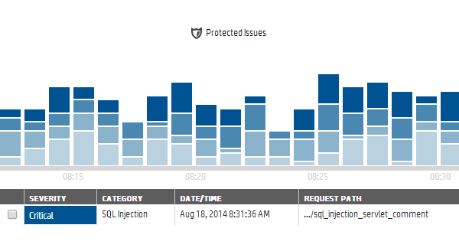

Gestion des vulnérabilités

Vos outils de test doivent centraliser les vulnérabilités pour q’un chef de projet (security champion, RSSI, …) dispose d’une vue de l’exposition aux risques et priorise les actions à mener

SSC - vue centralisée

Processus

SDLC

Microsoft - ISO 27034

SDLC

Tout part des risques

Guide agilité ANSSI

Développements sécurisés et agilité

Apprenons à parler “Abuser Stories”

Questions à se poser

- Votre PDG et votre RSSI risquent-ils d’être légalement inquiétés?

- La société devra-t-elle être exposée sur la place publique et payer 3% de son CA?

- Les données de l’entreprise ou les données des clients se retrouveront-elles sur le darknet ou chez un concurrent?

- Est-ce que les clients peuvent avoir confiance dans nos services, dans le futur???

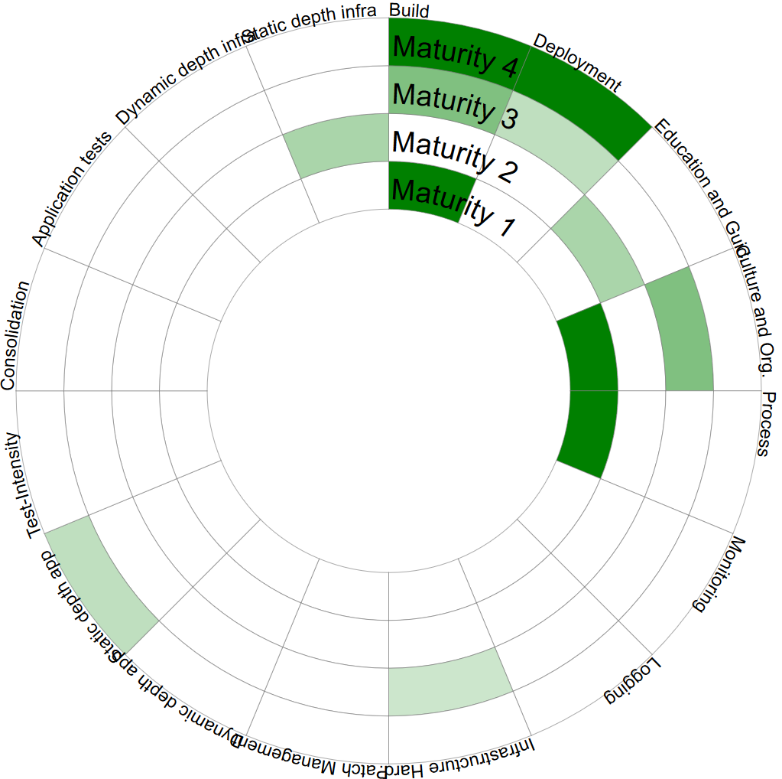

Maturity model

Référentiels: OWASP, ANSSI, NIST, ISO27014, ISA Secure, … Choisissez le votre…